Beschreibung:

Dieses Dokument beschreibt, wie Sie ein Szenario einrichten können, bei welchem ein einzelner im lokalen Netzwerk vorhandener Netzwerk-Client seinen gesamten Datenverkehr (inkl. Internet-Daten) über eine auf der LANCOM R&S®Unified Firewall eingerichtete VPN Site-to-Site-Verbindung sendet.

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.5 RU3

- Bereits eingerichtete und funktionsfähige Internet-Verbindung

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

- Eine odere mehrere bereits eingerichtete VPN- Site-to-Site-Verbindungen auf der LANCOM R&S®Unified Firewall (z.B. zwischen zwei Unified Firewalls)

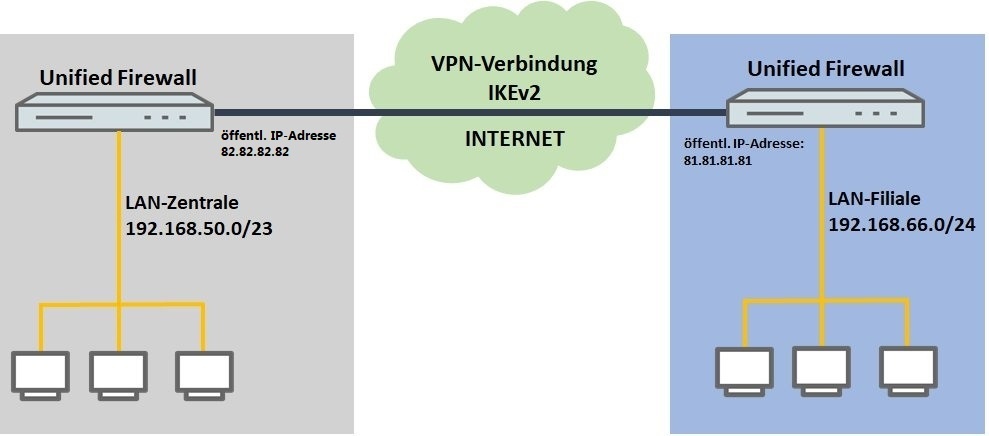

Szenario:

- Zwischen zwei Standorten, in denen jeweils eine LANCOM R&S®Unified Firewall eingesetzt wird, besteht eine IKEv2-VPN-Verbindung, welche das lokale Netzwerk der Filiale (192.168.66.0/24) mit dem lokalen Netzwerk der Zentrale (192.168.50.0/23) verbindet.

- In der Filiale soll der lediglich der Netzwerk-Client mit der IP-Adresse 192.168.66.4 seinen gesamten Datenverkehr inklusive Internet-Daten über die zur Zentrale bestehende VPN-Verbindung senden.

Vorgehensweise:

1. Konfigurationschritte auf der Unified Firewall der Filiale:

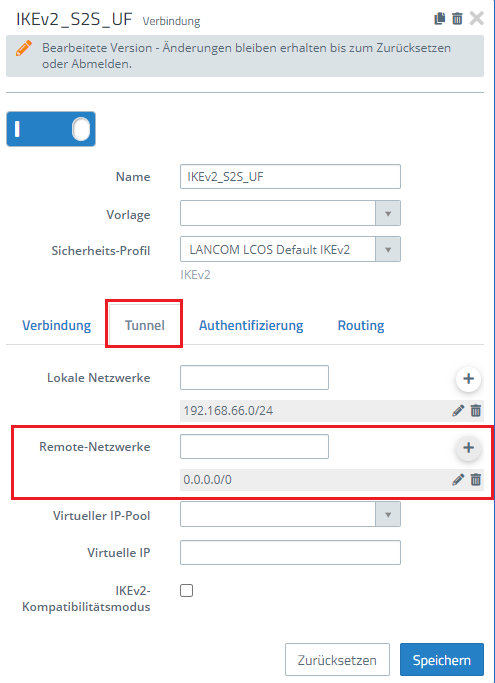

1.1. Öffnen Sie auf der Unified Firewall in der Filiale die Konfiguration der eingerichteten VPN-Verbindung im Menü VPN → IPSec → Verbindungen und wechseln Sie in die Registerkarte Tunnel.

1.2. Modifizieren Sie den Eintrag so, dass Sie eine sog. "Any-to-Any"-SA erstellen. Dazu müssen Sie im Feld Remote-Netzwerke die IP-Adresse 0.0.0.0/0 eintragen. Im Feld Lokale Netzwerke muss das lokale Netz der Filiale eingetragen werden (hier 192.169.66.0/24).

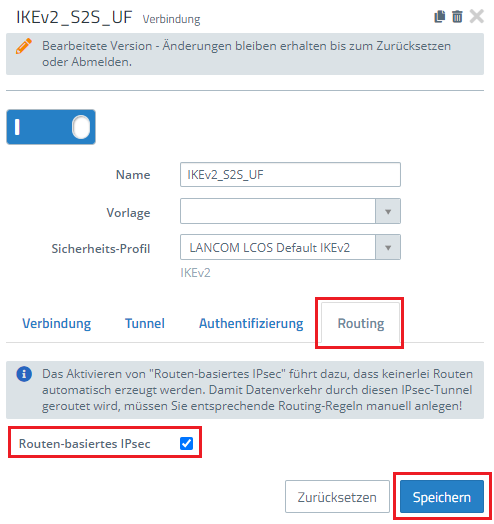

1.3.Wechseln Sie in die Registerkarte Routing und aktivieren Sie dort das Routing-basierte IPSec.

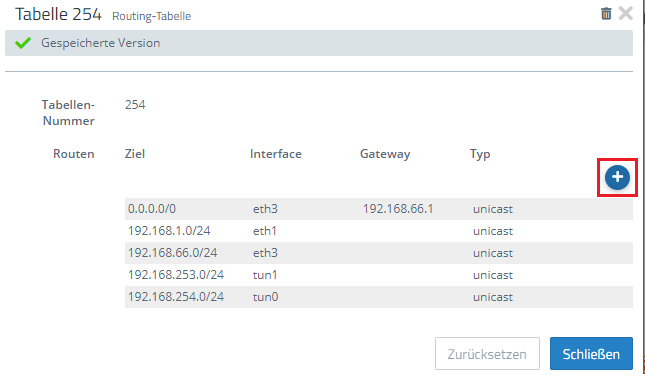

1.4. Speichern Sie die Modifikationen ab und wechseln Sie in das Menü Netzwerk → Routing → Routing-Tabellen. Öffnen Sie die Tabelle 254 zur Bearbeitung.

1.5. Erstellen Sie einen neuen Eintrag mit einem Klick auf die "+"-Schaltfläche.

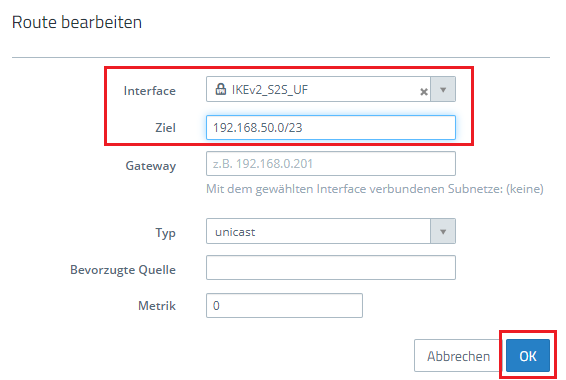

1.6. Wählen Sie als Interface die in Schritt 2 und 3 modifizierte VPN Site-to-Site-Verbindung.

- Als Ziel müssen Sie den IP-Adressbereich des lokalen Netzerkes auf der Gegenseite (der Zentrale) eintragen.

1.7. Speichern Sie den Eintrag mit OK und schließen Sie die Routing-Tabelle 254.

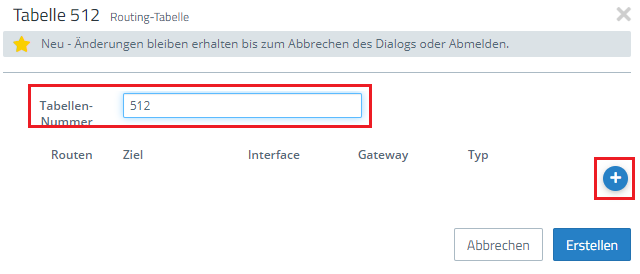

1.8. Erstellen Sie eine neue Routing-Tabelle mit der "+"-Schaltfläche.

1.9. Geben Sie dieser Tabelle eine Nummer ab dem Wert 512. Klicken Sie dann auf die "+"-Schaltfläche um einen neuen Eintrag zu erstellen.

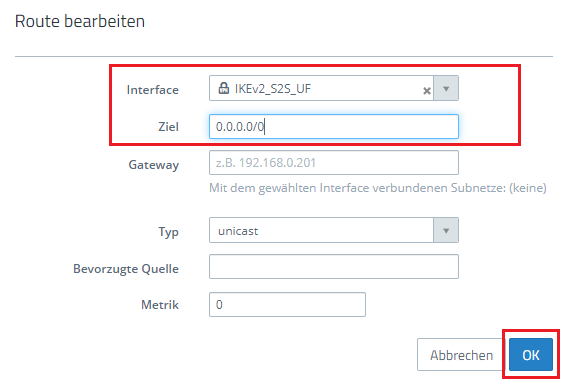

1.10. Wählen Sie als Interface die in Schritt 2 und 3 modifizierte VPN Site-to-Site-Verbindung zur Zentrale.

- Als Ziel müssen Sie die Adresse 0.0.0.0/0 eintragen.

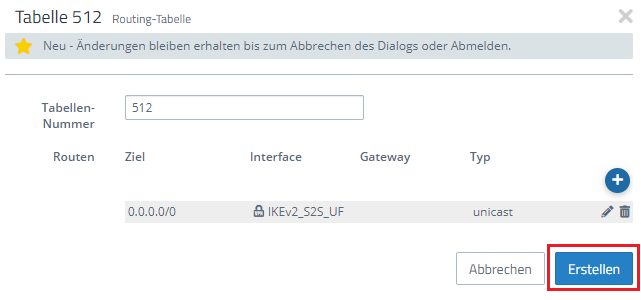

1.11. Speichern Sie den Eintrag mit OK und schließen Sie die Routing-Tabelle 512 mit Erstellen.

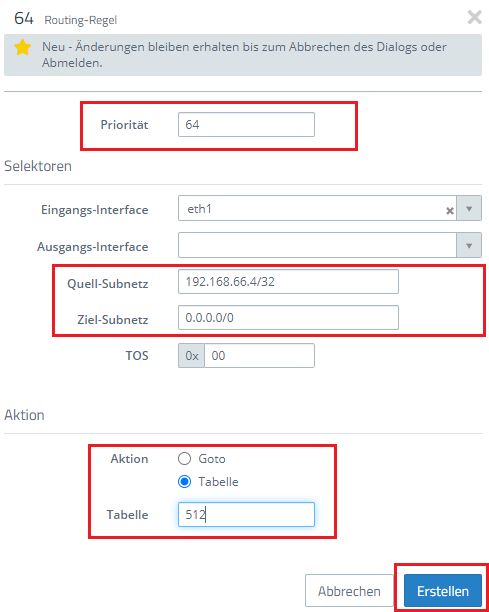

1.12. Wechseln Sie in das Menü Netzwerk → Routing → Routing-Regeln und erstellen Sie eine neue Routing-Regel mit der "+"-Schaltfläche.

- Vergeben Sie eine Priorität mit einem Wert größer 64.

- Im Feld Quell-Subnetz müssen Sie die lokale IP-Adresse des Client angeben, welcher seinen gesamten Datenverkehr über die VPN-Verbindung senden soll. In diesem Beispiel ist das der Client mit der IP-Adressse 192.168.66.4. In CIDR-Notation müssen Sie also 192.168.66.4/32 eingeben.

- Als Ziel-Subnetz müssen Sie die Adresse 0.0.0.0/0 eintragen.

- Als Aktion müssen Sie die ab Schritt 9 erstellte Routing-Tabelle angeben.

1.13. Speichern Sie die Routing-Regel mit Erstellen.

1.14. Die Konfigurationsschritte auf der Unified Firewall sind damit angeschlossen.

2. Konfigurationschritte auf der Gegenseite:

2.1. Unified Firewall in der Zentrale:

Wenn auf der Gegenseite eine LANCOM R&S®Unified Firewall eingesetzt wird, müssen Sie folgende Anpassungen an der Konfiguration der VPN-Verbindung vornehmen:

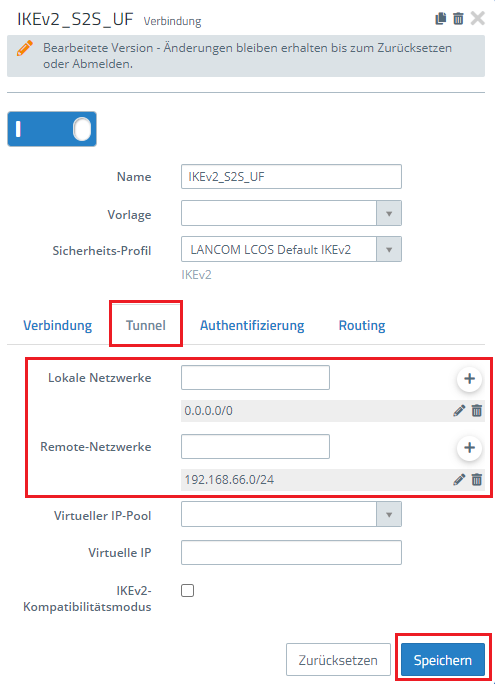

2.1.1. Öffnen Sie auf der Unified Firewall in der Filiale die Konfiguration der eingerichteten VPN-Verbindung im Menü VPN → IPSec → Verbindungen und wechseln Sie in die Registerkarte Tunnel.

2.1.2. Modifizieren Sie den Eintrag so, dass Sie eine sog. "Any-to-Any"-SA erstellen. Dazu müssen Sie im Feld Lokale Netzwerke die IP-Adresse 0.0.0.0/0 eintragen. Im Feld Remote-Netzwerke muss das lokale Netz der Filiale eingetragen werden (hier 192.169.66.0/24).

2.2. LANCOM Router in der Zentrale:

Wenn auf der Gegenseite eine LANCOM Router eingesetzt wird, müssen Sie folgende Anpassungen an der Konfiguration der VPN-Verbindung vornehmen:

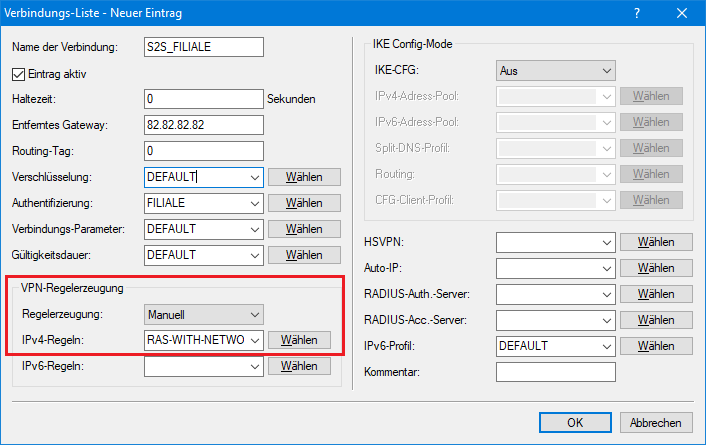

2.2.1. Öffnen Sie die Konfiguration des LANCOM Routers in LANconfig und wechseln Sie in das Menü VPN → IKEv2 → Verbindungs-Liste.

2.2.2. Öffnen Sie den Eintrag für die VPN-Verbindung zur Filiale.

- Stellen Sie die Regelerzeugung auf Manuell ein.

- Wählen Sie als IPv4-Regel die vorgefertigte Regel RAS-WITH-NETWORK-SELECTION aus.

2.2.3. Speichern Sie die Modifikation und schreiben Sie die Konfiguration in den LANCOM Router zurück.