Beschreibung:

Die Erstellung von Firewall-Regeln in der LANCOM Managament Cloud (LMC) kann nicht in gleicher Weise vorgenommen werden, wie dies mit LANconfig möglich ist, sondern es muss eine Vorgehensweise und Syntax verwendet werden, welche in diesem Dokument beschrieben wird.

Info:

Die Vorgehenseise und Syntax zur Konfiguration von Firewall-Regeln in WEBconfig ist in diesem Knowledge Base-Artikel beschrieben.

Voraussetzungen:

- LCOS ab Version 10.00 (download aktuelle Version)

- Zugang zur LANCOM Management Cloud, mit welcher das LANCOM Gerät gekoppelt ist.

Vorgehensweise:

Damit nicht in jeder Firewall-Regel die im Folgenden beschriebenen Aktions-IDs verwendet werden müssen, empfiehlt es sich, vor der Erstellung der einzelnen Regeln sog. Firewall-Objekte anzulegen, die in den Regeln dann immer wieder verwendet werden können.

Zudem sind im Menü Geräte → <Gerätename> → Detail-Konfiguration → IPv4-Regeln → Firewall-Objekte bereits vorgefertigte Objekte für die gängigsten Aktionen und Protokolle bzw. Quell- und Ziel-Adressen (ACCEPT, REJECT, DROP, ANYHOST, LOCALNET, etc.) vorhanden, welche zur einfachen Konfiguration einer Firewall-Regel verwendet werden können.

Um die Vorgehensweise zu verdeutlichen, werden beispielhaft folgende Firewall-Regeln mit der LMC angelegt:

- Datenverkehr von einer bestimmten Quell-IP-Adresse blockieren

- HTTPS-Verbindungen global erlauben

- Mindestbandbreite von 256 Kilobyte pro Sekunde garantieren (QoS)

Beispielregel 1: Datenverkehr von einer bestimmten Quell-IP-Adresse blockieren:

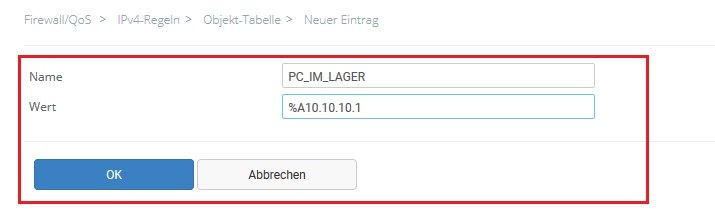

1.1 Öffnen Sie die Konfiguration des LANCOM Gerätes in der LMC im Menü Geräte → <Gerätename> → Detail-Konfiguration → IPv4-Regeln → Firewall-Objekte → Objekt-Tabelle und klicken Sie auf die Schaltfläche Hinzufügen.

1.2 Vergeben Sie einen aussagekräftigen Namen für das Objekt und geben Sie als Syntax %A gefolgt von der IP-Adresse des Gerätes ein (z.B. %A10.10.10.1). Klicken Sie dann auf OK, um das Objekt zu speichern.

Im Feld Wert können nicht mehr als 64 Zeichen eingetragen werden. Um mehr als 64 Zeichen verwenden zu können, müssen Objekte verschachtelt werden. Eine Anleitung erhalten Sie in diesem Knowledge Base-Artikel.

Speichern und ausrollen .

- Vergeben Sie einen aussagekräftigen Namen für diese Regel.

- Da alle Protokolle blockiert werden sollen, können Sie die vorgefertigte Regel ANY verwenden.

- Als Quelle wird das in Schritt 1.2 erstellte Objekt PC_IM_LAGER eingetragen. Wenn Sie kein vorgefertigtes Objekt verwenden möchten, müssten Sie an dieser Stelle die Syntax %A10.10.10.1 verwenden.

- Das Ziel ANYHOST gibt an, dass die Regel für alle Ziele gilt.

- Als Aktion können Sie das vorgefertigte Aktions-Objekt REJECT eintragen.

Klicken Sie dann auf OK, um die Regel zu speichern.

1.5 Klicken Sie im unteren Bereich des Menüs Objekt-Tabelle auf Speichern oder Speichern und ausrollen, um die Änderung zu übernehmen.

Beispielregel 2: HTTPS-Verbindungen global erlauben

2.1 Öffnen Sie das Menü Geräte → <Gerätename> → Detail-Konfiguration → IPv4-Regeln → Regel-Tabelle und erstellen Sie eine neue Regel.

- Vergeben Sie einen aussagekräftigen Namen für diese Regel.

- Da alle Protokolle erlaubt werden sollen, können Sie die vorgefertigte Regel ANY verwenden.

- Alle Clients im Netzwerk sollen HTTPS-Verbindungen nutzen können, daher kann das vorgefertigte Objekt ANYHOST eingetragen werden.

- Das Ziel HTTPS gibt an, dass die Regel für alle Ziele gilt. Wenn Sie das vorgefertigte Objekt HTTPS nicht verwenden möchten, müssten Sie an dieser Stelle die Syntax %S443 verwenden.

- Als Aktion können Sie das vorgefertigte Aktions-Objekt ACCEPT eintragen.

Klicken Sie dann auf OK, um die Regel zu speichern.

2.2 Klicken Sie im unteren Bereich des Menüs Objekt-Tabelle auf Speichern oder Speichern und ausrollen, um die Änderung zu übernehmen.

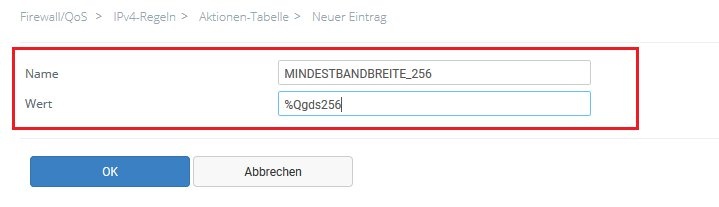

3.1 Öffnen Sie die Konfiguration des LANCOM Gerätes in der LMC im Menü Geräte → <Gerätename> → Detail-Konfiguration → IPv4-Regeln → Firewall-Objekte → Aktionen-Tabelle und klicken Sie auf die Schaltfläche Hinzufügen.

3.2 Vergeben Sie einen aussagekräftigen Namen für die Aktion und geben Sie als Syntax %Qgds256 ein. Klicken Sie dann auf OK, um das Objekt zu speichern.

3.3 Öffnen Sie das Menü Geräte → <Gerätename> → Detail-Konfiguration → IPv4-Regeln → Regel-Tabelle und erstellen Sie eine neue Regel.

- Vergeben Sie einen aussagekräftigen Namen für diese Regel.

- Da alle Protokolle erlaubt werden sollen, können Sie die vorgefertigte Regel ANY verwenden.

- Die garantierte Mindestbandbreite soll für alle Quelln und alle Ziele gelten, daher kann hier jeweils das vorgefertigte Objekt ANYHOST eingetragen werden.

- Als Aktion können Sie das im Schritt 3.2 erstellte Aktionen-Objekt eintragen. Wenn Sie das erstellte Aktionen-Objekt nicht verwenden möchten, müssten Sie an dieser Stelle die Syntax %Qgds256 verwenden.

Klicken Sie dann auf OK, um die Regel zu speichern.

3.4 Klicken Sie im unteren Bereich des Menüs Objekt-Tabelle auf Speichern oder Speichern und ausrollen, um die Änderung zu übernehmen.

Syntax zum Anlegen von Aktionen:

Alle Aktionen sind beliebig miteinander kombinierbar. Bei Aktionen, welche sich gegenseitig aufheben (z.B.: "Accept" + "Drop") wird automatisch die sicherere Variante (in diesem Fall "Drop") gewählt.

Aktion | Beschreibung | Zu verwendende Aktions-ID |

| Accept | Das Paket wird angenommen | %a |

| Reject | Das Paket wird mit einer passenden Fehlermeldung zurückgewiesen | %r |

| Drop | Das Paket wird stillschweigend verworfen | %d |

| Connect-Filter | Der Filter ist aktiv, wenn keine physikalische Verbindung zum Ziel des Pakets besteht | @c |

| Internet-Filter | Der Filter ist aktiv, wenn das Paket über die Default Route empfangen wurde, oder gesendet werden soll | @i |

| Syslog | Gibt eine detaillierte Meldung über Syslog aus | %s |

| Sendet eine E-Mail an den Administrator | %m | |

| SNMP | Sendet einen SNMP-Trap | %n |

| Close-Port | Schließt den Zielport des Pakets für eine vorgebbare Zeit | %p |

| Deny-Host | Sperrt die Absender-Adresse des Pakets für eine vorgebbare Zeit | %h |

| Disconnect | Trennt die physikalische Verbindung zur Gegenstelle, über die das Paket empfangen wurde oder gesendet werden sollte | %t |

| Zero-Limit | Setzt den Limit-Counter (s.u) bei Überschreiten der Trigger-Schwelle wieder auf 0 | %z |

- Betroffener Port wird in eine Sperrliste eingetragen

- Weitere Pakete an Rechner und Port werden verworfen

- Sperrzeit wir in Stunde (h), Minute (m) oder Sekunde (s) hinter der Aktions-ID angegeben (Beispiel: %pm10 sperrt den Port für 10 Minuten)

- Absender des Pakets wird in eine Sperrliste eingetragen

- Gleiche Syntax zur Zeitangabe wie bei der Close-Port Aktion

- Ohne weitere Aktion geht die Firewall von einer Kombination mit Reject aus.

Beispiel: %lcds8

Das Limit tritt in diesem Beispiel in Kraft, wenn mehr als 8 Kilobyte/s für die bestehende Verbindung übertragen werden.

Limit | Beschreibung | Zu verwendende Aktions-ID |

| Data (abs) | Absolute Anzahl von Kilobytes auf der Verbindung nach denen die Aktion ausgeführt wird | %lcd |

| Data (rel) | Anzahl von Kilobytes pro Sekunde / Minute / Stunde auf der Verbindung nach denen die Aktion ausgeführt wird | %lcds %lcdm %lcdh |

| Packet (abs) | Absolute Anzahl von Paketen auf der Verbindung nach denen die Aktion ausgeführt wird | %lcp |

| Packet (rel) | Anzahl von Paketen pro Sekunde / Minute / Stunde, oder absolut auf der Verbindung nach denen die Aktion ausgeführt wird | %lcps %lcpm %lcph |

| global Data (abs) | Absolute Anzahl von Kilobytes, die an den Zielrechner gesendet oder von diesem empfangen wurde, nach denen die Aktion ausgeführt wird | %lgd |

| global Data (rel) | Anzahl von Kilobytes pro Sekunde / Minute / Stunde die an den Zielrechner gesendet oder von diesem empfangen wurde, nach denen die Aktion ausgeführt wird | %lgds %lgdm %lgdh |

| global Packet (abs) | Absolute Anzahl von Paketen, die an den Zielrechner gesendet oder von diesem empfangen wurde, nach denen die Aktion ausgelöst wird | %lgp |

| global Packet (rel) | Anzahl von Paketen pro Sekunde / Minute / Stunde die an den Zielrechner gesendet oder von diesem empfangen wurden, nach denen die Aktion ausgeführt wird | %lgps %lgpm %lgph |

| Receive Option | Beschränkung des Limits auf die Empfangsrichtung (dies wirkt im Zusammenhang mit obigen Limitierungen). In der Object-ID Spalte sind Beispiele angegeben | %lgdsr %lcdsr |

| transmit Option | Beschränkung des Limits auf die Senderichtung (dies wirkt im Zusammenhang mit obigen Limitierungen). In der Object-ID Spalte sind Beispiele angegeben | %lgdst %lcdst |

- Quality-of-Service-Objekte (QoS-Objekte) stellen besondere Limits dar, durch die eine minimale Bandbreite garantiert werden kann.

- Es gelten die gleichen Konventionen wie bei den Limit Objekten.

- QoS-Objekte werden durch %q eingeleitet und unterscheiden sich von Limit-Objekten nur dadurch, dass nach überschreiten der Schwelle die folgenden Pakete weiterhin akzeptiert werden.

- Hier kann die Angabe der Accept-Aktion sowohl als Haupt-Aktion als auch als getriggerte Aktion wegfallen und die Beschreibung entsprechend abgekürzt werden.

- Beispiel: %a %qcds8%a %lgds32%d = %qcds8 %lgds32%d

Objekte für Firewall-Aktionen:

Die Elemente der Objekt-Tabelle lassen sich beliebig kombinieren und hierarchisch strukturieren. So können z. B. zunächst Objekte für die Protokolle TCP und UDP definiert werden. Später kann man darauf aufbauend Objekte z. B. für FTP (= TCP + Ports 20 und 21), HTTP (= TCP + Port 80) und DNS (= TCP, UDP + Port 53) anlegen. Diese können dann wiederum zu einem Objekt zusammengefasst werden, das alle Definitionen der Einzelobjekte enthält.

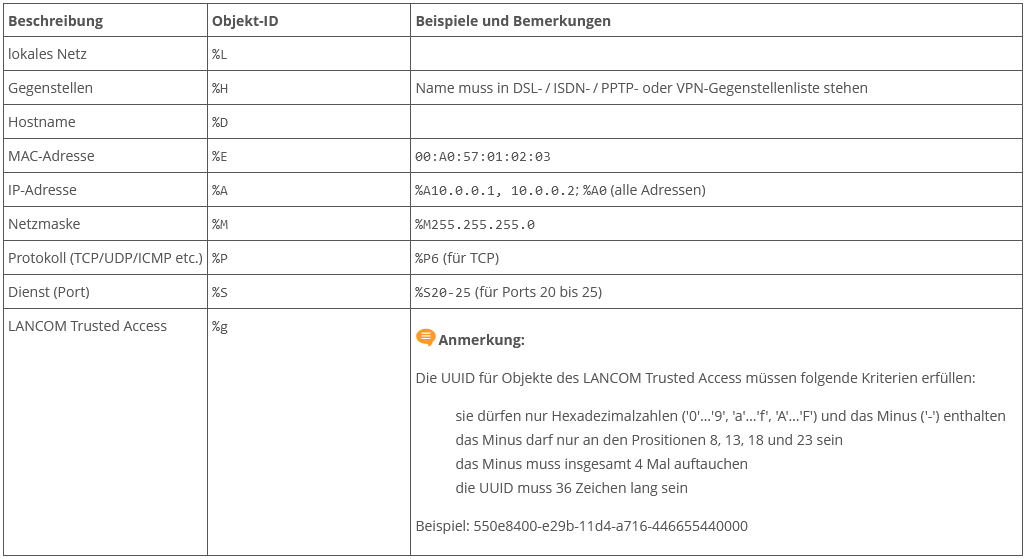

In der Objekttabelle können die Stationen und Dienste nach folgenden Regeln beschrieben werden:

- Gleichartige Beschreibungen können durch Komma getrennte Listen, wie z. B. Host-Listen / Adresslisten (%A10.0.0.1, 10.0.0.2) oder durch Bindestrich getrennte Bereiche wie z. B. Portlisten (%S20-25) erzeugen. Die Angabe einer "0" oder eines Leerstrings bezeichnet das Any-Objekt.

- Bei der Konfiguration über die Konsole (Telnet oder Terminalprogramm) müssen die kombinierten Parameter (Port, Ziel, Quelle) jeweils in Anführungszeichen (Zollzeichen: ") eingeschlossen werden.