Beschreibung:

Dieses Dokument beschreibt die initiale Konfiguration zur Verwendung einer LANCOM R&S® Unified Firewall als zentrales Gateway in der LANCOM Management Cloud (LMC) mit gleichzeitiger Nutzung der SD-Security-Funktionalität für das von der LMC verwaltete lokale Netzwerk und deren Komponenten.

Voraussetzungen:

- LANCOM R&S® Unified Firewall mit Firmware ab Version 10.6

- LANCOM Managed Switch

- Optional: LANCOM Access Points für WLAN-Zugang mit LCOS ab Version 10.50 (download aktuelle Version)

- LANtools ab Version 10.50 (download aktuelle Version)

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

- LMC Zugang (kostenpflichtig) mit vorhandenem LMC-Projekt und Lizenzen für alle benötigten LANCOM Geräte

- Funktionaler ADSL- oder VDSL-Internetzugang für den Kontakt zur LMC

Szenario:

- Es soll ein komplett neues lokales Netzwerk konfiguriert werden, in welchem die LANCOM R&S®Unified Firewall neben den Sicherheitsaufgaben auch die Funktionen eines zentralen Gateway (wie z.B. Bereitstellung Internetzugang & DHCP-Server für lokales Netzwerk) übernehmen soll.

- Das lokale Netzwerk und alle verwendeten Komponenten (hier LANCOM R&S®Unified Firewall, LANCOM Managed Switch und einige LANCOM Access Points) sollen von der LANCOM Management Cloud (LMC) verwaltet werden.

- In der LMC soll SD-Security zur optimalen Absicherung des lokalen Netzwerkes eingesetzt werden.

Ausgangslage:

Soll-Zustand:

Vorgehensweise:

1. Grundkonfiguration der Unified Firewall mit dem Setup-Assistent:

1.1 Öffnen Sie die Konfigurationsoberfläche der Unified Firewall im Webbrowser und ändern Sie im ersten Schritt das Administrator- und Support-Passwort in eines Ihrer Wahl.

1.2 Klicken Sie dann auf Akzeptieren und Anmelden.

1.3 Verwenden Sie nach der erneuten Anmeldung den deutschen Setup-Assistent.

1.4 Es wird kein Konfigurations-Backup eingespielt.

1.5 Konfigurieren Sie die allgemeinen Einstellungen nach Ihren Wünschen.

1.6 Das Ethernet-Interface eth0 wirnd für den Internet-Zugang verwendet, Der Internetzugriff muss auf DHCP eingestellt sein.

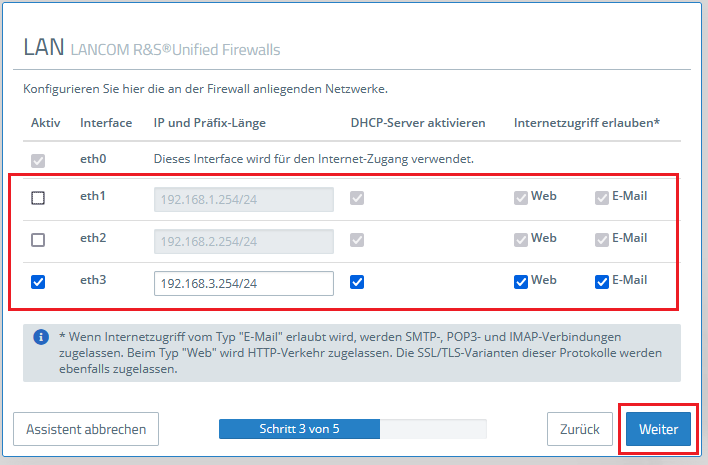

1.7 Deaktivieren Sie die LAN-Konfigurationen auf den Interfaces eth1 und eth2.

Die spätere lokale Netzwerk-Konfiguration, welche Sie über die LMC an die Unified Firewall ausrollen, wird immer auf dem Interface eth1 erstellt.

Die Konfiguration des Interface eth3 können Sie in den Standard-Einstellungen belassen. So haben Sie im Fall, dass bei der Konfiguration der Unified Firewall ein Fehler auftritt, immer die Möglichkeit, das Gerät über ein Ethernet-Interface zu erreichen.

1.8 Bestätigen Sie den folgenden Dialog mit OK.

1.9 Lesen Sie sich die Informationen der Zusamenfassung durch und klicken Sie dann auf Fertigstellen um die Grundkonfiguration abzuschließen.

2. Netz- und Gerätekonfiguration in der LMC:

2.1 Prüfen der benötigten Voreinstellungen & Erstellen eines Aktivierungscode:

2.1.1 Öffnen Sie die Konfigurationsoberfläche der LMC im Webbrowser und wechseln Sie in das Projekt, in welchem Sie die Konfiguration für Ihr Szenario durchführen möchten.

2.1.2 Stellen Sie sicher, dass im Menü Projektvorgaben → Inbetriebnahme von Geräten die Option "Default Netze keim Konfigurations-Rollout..." aktiviert ist.

2.1.3 Wechseln Sie in das Menü Projektvorgaben → SDN und stellen Sie sicher, dass neben SD-WAN, SD-LAN und SD-WLAN auch die Option SD-Security aktiviert ist.

2.1.4 Wechseln Sie in das Menü Geräte → Aktivierungscodes und klicken Sie auf die Schaltfläche Aktivierungscode erstellen.

2.1.5 Wählen Sie einen gwünschten Gültigkeitszeitraum aus und klicken Sie auf Jetzt generieren.

2.1.6 Kopieren Sie den erstellten Aktivierungscode in die Zwischenablage und speichern Sie diesen z.B. in einer *.txt-Datei auf Ihrem Konfigurations-PC.

2.2 Erstellen der lokalen Netze:

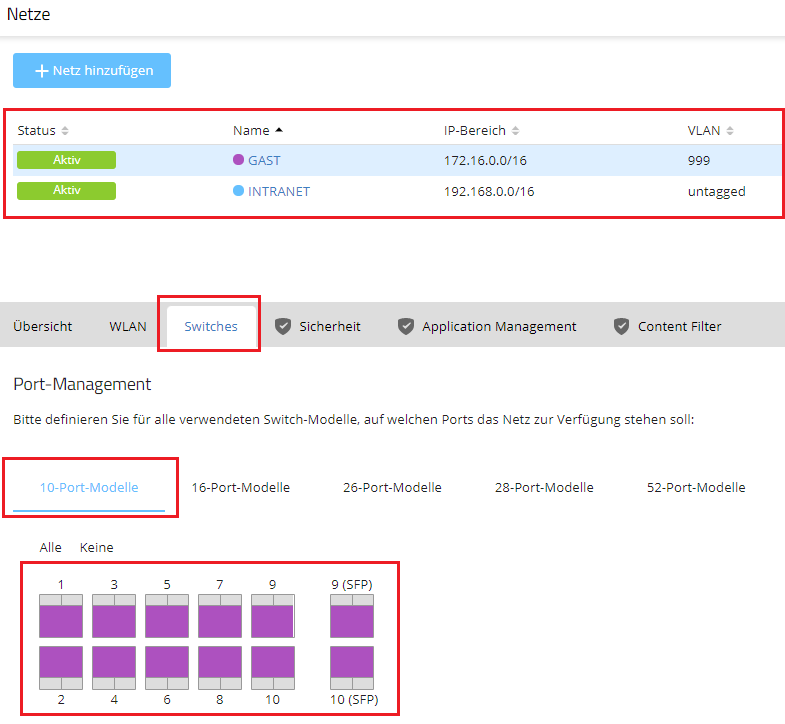

2.2.1 In diesem Konfigurationsbeispiel wurde der Standard-IP-Adressbereich des vorhandenen Netzes INTRANET auf den Adressbereich 192.168.0.0/16 angepasst. Sie können jedoch auch den Standard-Bereich verwenden.

2.2.2 Wechseln Sie in das Menü Standorte → <Standortname> → Netze.

2.2.3 Weisen Sie Ihrem Standort das NETZ INTRANET zu.

2.2.4 Wechseln Sie wieder in das Menü Netze und erstellen Sie eines neues Netz, welches für ein Gast-WLAN verwendet werden soll.

2.2.5 Vergeben Sie einen Namen und eine Beschreibung für das neue Netz. Als Adressbereich wird in diesem Beisiel 172.16.0.0/16 verwendet. Weisen Sie dem Netz unter Daten netzspezifisch markieren unbedingt eine VLAN-ID zu.

Alle anderen Parameter belassen wir bei den Standard-Einstellungen.

2.2.6 Die Netztabelle muss dann im Menü Netze folgendermaßen aussehen:

2.2.7 Das neue Netz müssen Sie nun auch wieder im Menü Standorte → <Standortname> → Netze Ihrem Standort zuweisen:

3. Koppeln der Unified Firewall mit der LMC:

3.1Öffnen Sie die Konfiguration der Unified Firewall im Webbrowser.

3.2 Wenn Sie sich das erste Mal nach durchgeführter Grundkonfiguration an der Konfigurationsoberflche der Unified Firewall anmelden, werden Ihnen die für den Internet- und Mail-Zugang benötigten Proxy-CA-Zertifikat zum Download angeboten.

3.3 Wechseln Sie Firewall → LMC-Einstellungen.

- Aktivieren Sie die Kopplungs-Funktion und

- tragen Sie im Feld Aktivierungscode den Code ein, welchen Sie im Schritt 2.1.5 erstellt heben.

3.4 Klicken Sie dann auf Speichern.

4. Erstellen der WLAN-Netze (SSIDs):

4.1 Öffnen Sie die Konfigurationsoberfläche der LMC und wechseln Sie in das Menü Standorte → <Standortname> → Netze.

4.2 Markieren Sie zunächst das Netz INTRANET und wechseln Sie im unteren Menü auf die Registerkarte WLAN.

4.3 Klicken Sie auf die Schaltfläche Neue WLAN SSID erstellen.

- In diesem Beispiel soll im Netzwerk INTRANET ein WLAN-Netzwerk mit der SSID "Company" für die Mitarbeiter zur Verfügung gestellt werden, an welchem sich die Mitarbeiter mit einem Passwort anmelden müssen.

4.4 Klicken Sie auf Speichern um die Konfiguration zu sichern.

4.5 Markieren Sie dann das Netz GAST und wechseln Sie im unteren Menü auf die Registerkarte WLAN.

4.6 Klicken Sie auf die Schaltfläche Neue WLAN SSID erstellen.

- In diesem Beispiel soll im Netzwerk GAST ein WLAN-Netzwerk mit der SSID "GUEST" zur Verfügung gestellt werden, an welchem sich die Gäste des Unternehmens mit einem Passwort anmelden müssen.

4.7 Klicken Sie auf Speichern um die Konfiguration zu sichern.

5. Konfiguration der Switch-Ports:

5.1 Damit alle konfigurierten Netze auch an den (gewünschten) Ports des zentralen Switch ausgegeben werden, müssen diese im Menü Standorte → <Standortname> → Netze in einer Matrix zugewiesen werden.

5.2. Markieren Sie zunächst das Netz INTRANET und wechseln Sie im unteren Menü auf die Registerkarte Switches.

5.3 Öffnen Sie die Registerkarte 10-Port-Switch und klicken Sie auf alle angezeigten Ports, damit sich diese in der Farbe, welche dem Netz zugeiwesen wurde, einfärben.

5.4 Klicken Sie dann auf Speichern.

5.5 Verfahren Sie in gleicher Weise mit dem Netz GAST.

6. Aktivieren der Sicherheits-Funktionen für ein Netz:

6.1 In diesem Konfigurationsbeispiel sollen die Sicherheitsfunktionen im Netz INTRANET verwendet werden. Dies wird auch im Menü Standorte → <Standortname> → Netze konfiguriert.

6.2 Markieren Sie zunächst das Netz INTRANET und wechseln Sie im unteren Menü auf die Registerkarte Sicherheit.

6.3 Aktiveren Sie die folgenden Funktionen:

- Datenverkehr aus diesem Netz ins Internet erlauben.

- Anti-Virus

- SSL Inspection

6.4 Klicken Sie auf Speichern um die Konfiguration zu sichern.

7. Ausrollen der gesamten Konfiguration an die Unified Firewall:

Es sind nun alle nötigen Konfigurationsschritte in der LMC abgearbeitet. Die erstellte Konfiguration kann jetzt an die Unified-Firewall ausgerollt werden.

Beachten Sie, dass sich mit dem Ausrollen der Konfiguration die komplette Konfiguration Ihres lokalen Netzwerks ändert.

Alle Geräte erhalten u.a. zwei neue lokale Netzwerke und die Unified Firewall operiert als zentrales Gateway und DHCP-Server für das lokale Netzwerk.

7.1 Wechseln Sie in das Menü Geräte und wählen Sie die Unified Firewall aus.

7.2 Wählen Sie aus dem "drei-Punkte-Menü" die Option Konfiguration ausrollen und bestätigen Sie den folgenden Dialog. Die Konfiguration wird nun ausgerollt.

Warten Sie ca. 5 bis 10 Minuten, bis der Ausrollvorgang abgeschlossen ist. Die Unified Firewall wird aufgrund der Netzwerk-Änderungen nach dem Ausrollen als Offline angezeigt, da die Internet-Verbindung durch die Konfiguration nicht mehr zur Verfügung steht.

Nach dem Ausroll-Vorgang müssen Sie die Ethernet-Kabel an den Netzwerk-Komponenten Switch, Gateway-Router und Unified Firewall zwingend umstecken (siehe Szenario-Grafiken am Anfang des Artikels)!

- Die Kabel-Verbindung zwischen dem Firewall-Port eth0 und einem Switch-Port muss vom Switch abgenommen und an einen Ethernet-Port des Gateway-Routers gesteckt werden auf dem das bisherige lokale Netzwerk (192.168.91.0/24) per DHCP-Adressvergabe ausgegeben wird.

- Es muss eine neue Kabel-Verbindung zwischen dem Firewall-Port eth1 und einem beliebigen Switch-Port gesteckt werden.

7.3 Nach dem Umstecken der Kabelverbindungen dauert es ein paar Minuten, bis alle Netzwerk-Komponenten die neuen Netzwerk-Informationen erhalten haben. Bei Bedarf kann auch der Switch einmal neu gestartet werden.

7.4 Nach dem Ausrollen, besitzen alle Geräte zwei Netzwerke. Das INTRANET ist nun mit dem Adressbereich 192.168.0.0/24 versehen.