Beschreibung:

In einigen Szenarien ist es gewünscht, dass bestimmten Benutzern oder Benutzer-Gruppen spezielle Berechtigungen über die Unified Firewall zugewiesen werden können (etwa der Zugriff auf ein bestimmtes Netzwerk). Damit sich die Benutzer nicht mehrfach anmelden müssen (Domänen-Login und Anmeldung an der Unified Firewall), besteht die Möglichkeit dies über die Funktion Single Sign On (SSO) zu realisieren. Der Active Directory Server meldet die erfolgte Domänen-Anmeldung an die Unified Firewall, woraufhin diese den Benutzern die konfigurierten Berechtigungen zuweist.

In diesem Artikel wird beschrieben, wie die Funktion Single Sign On über eine Unified Firewall per Gruppenrichtlinie eines Active Directory Servers realisiert werden kann.

Benutzer-Gruppen dürfen nicht in der Unified Firewall konfiguriert werden, sondern müssen aus dem Active Directory importiert werden. Wird eine Benutzer-Gruppe in der Unified Firewall erstellt und dieser ein AD-Benutzer zugewiesen, kann dies ansonsten dazu führen, dass die Verbindung mit dem SSO-Client abbricht und auch nach einem erneuten Aufbau der Verbindung nicht funktional ist!

Voraussetzungen:

- Unified Firewall mit LCOS FX ab Version 10.4 (download aktuelle Version)

- Bereits eingerichtetes und funktionsfähiges Netzwerk samt Internet-Verbindung

- Windows Server mit eingerichtetem und funktionsfähigem Active Directory

- Anwendung Single-Sign-on Client für die Authentifizierung per Single Sign On (Vorheriger Zugang zu Firewall-Lizenzportal im LANcommunity-Portal wird benötigt)

Szenario:

Benutzer melden sich mit Ihren Endgeräten an der Domäne an. Darüber werden von der Unified Firewall automatisch die zugewiesenen Berechtigungen zugewiesen.

Vorgehensweise:

1. Konfigurations-Schritte auf dem Windows Server:

Das Szenario wurde in einem Testaufbau mit einem Windows Server 2019 in einer Windows Server 2016 Domänenfunktionsebene getestet. Die Anleitung bezieht sich entsprechend auf diese Version.

1.1 Einrichtung eines Benutzers für die Unified Firewall auf dem Windows Server:

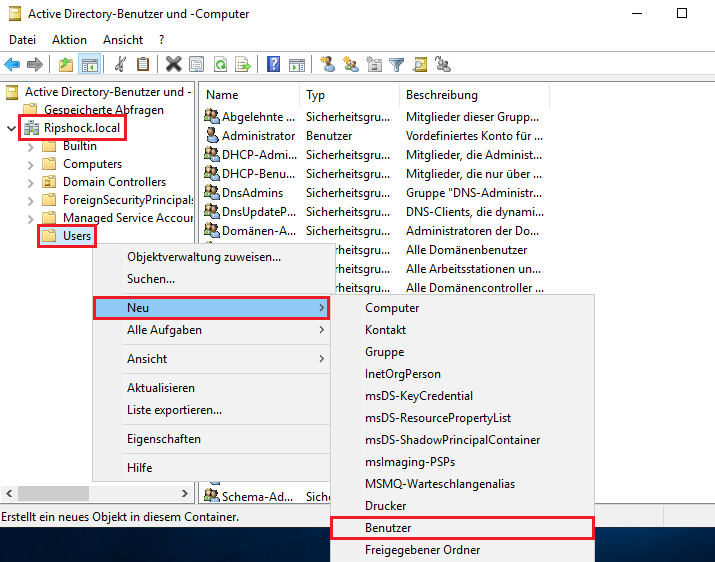

1.1.1 Öffnen Sie auf dem Windows Server das Menü Active Directory-Benutzer und -Computer und wechseln in das Untermenü <Domänenname> → Users → Neu → Benutzer, um einen neuen Benutzer zu erstellen.

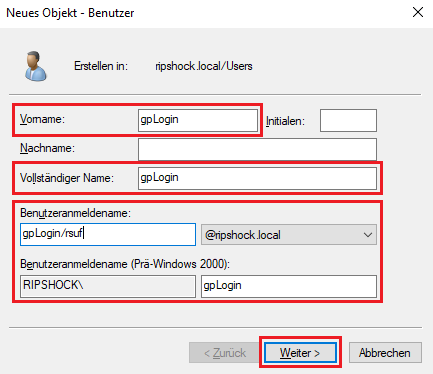

1.1.2 Passen Sie folgende Parameter an und klicken auf Weiter:

- Vorname: Tragen Sie den Namen gpLogin ein.

- Vollständiger Name: Tragen Sie den Namen gpLogin ein.

- Benutzeranmeldename: Der Benutzeranmeldename muss im Format <Vollständiger Name>/<Firewall-Hostname> angegeben werden (in diesem Beispiel also gpLogin/rsuf).

- Benutzeranmeldename (Prä-Windows 2000): Löschen Sie den Firewall-Hostnamen, sodass nur noch der Vollständige Name hinterlegt ist (in diesem Beispiel also gpLogin).

Groß- und Kleinschreibung muss beachtet werden!

Sollten Sie den Hostnamen der Unified Firewall in dem Menü Firewall → Allgemeine Einstellungen geändert haben, muss dieser hier entsprechend hinterlegt werden.

1.1.3 Passen Sie folgende Parameter an, damit der Benutzer dauerhaft gültig ist und klicken anschließend auf Weiter:

- Tragen Sie das Kennwort ein.

- Entfernen Sie den Haken bei Benutzer muss Kennwort bei der nächsten Anmeldung ändern.

- Setzen Sie den Haken bei Kennwort läuft nie ab.

1.1.4 Klicken Sie auf Fertig stellen, um den Assistenten abzuschließen.

1.2 Binden des "Service Principal Name" an den Unified Firewall Benutzer:

Der Service Principal Name (SPN) muss mit dem in Schritt 1.1 erstellten Benutzer für die Unified Firewall verbunden werden.

Öffnen Sie auf dem Windows Server die Kommandozeile oder die Powershell mit Administrator-Rechten und führen den Befehl im Format setspn -A gpLogin/<Firewall-Hostname> gpLogin aus (in diesem Beispiel also setspn -A gpLogin/rsuf gpLogin).

1.3 Bereitstellen der Datei "UAClientSSO" in der SYSVOL Freigabe der Domäne:

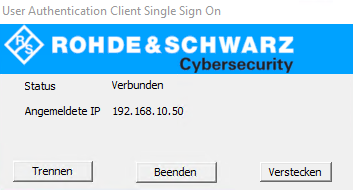

Damit Benutzer sich per Single Sign On an der Unified Firewall anmelden können, muss die Anwendung UAClientSSO verwendet werden.

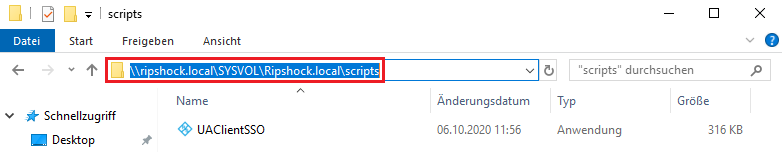

Stellen Sie die Datei UAClientSSO im Freigabe-Verzeichnis Ihrer Domäne zur Verfügung. Diese liegt im Pfad \\<Domänen-Name>\SYSVOL\<Domänen-Name>\scripts (z.B. \\ripshock.local\SYSVOL\ripshock.local\scripts).

1.4 Erstellen der Gruppenrichtlinie für die "Single Sign On" Anmeldung:

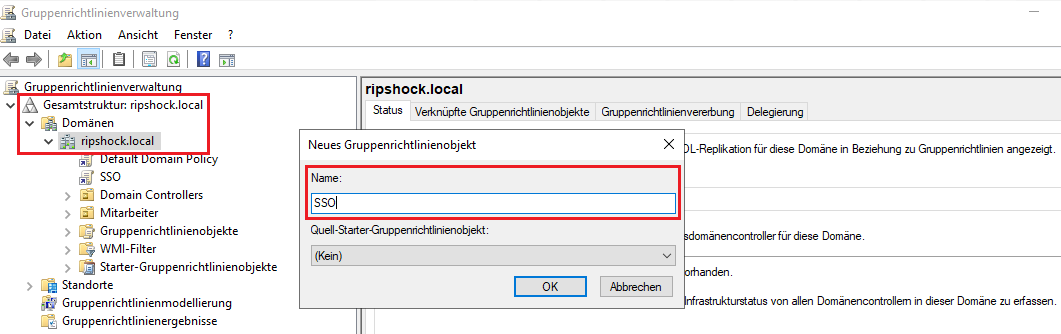

1.4.1 Öffnen Sie die Gruppenrichtlinienverwaltung, führen einen Rechtsklick auf die vorhandene Domäne aus und erstellen ein Neues Gruppenrichtlinienobjekt mit einem aussagekräftigen Namen (in diesem Beispiel SSO).

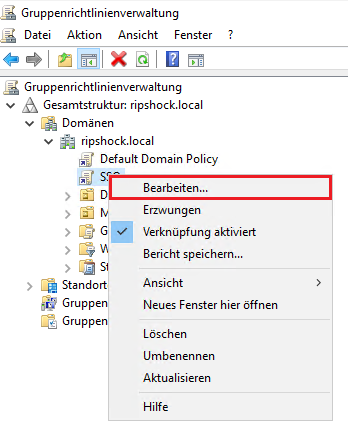

1.4.2 Führen Sie einen Rechtsklick auf das in Schritt 1.4.1 erstellte Gruppenrichtlinienobjekt durch und wählen im Kontextmenü Bearbeiten aus.

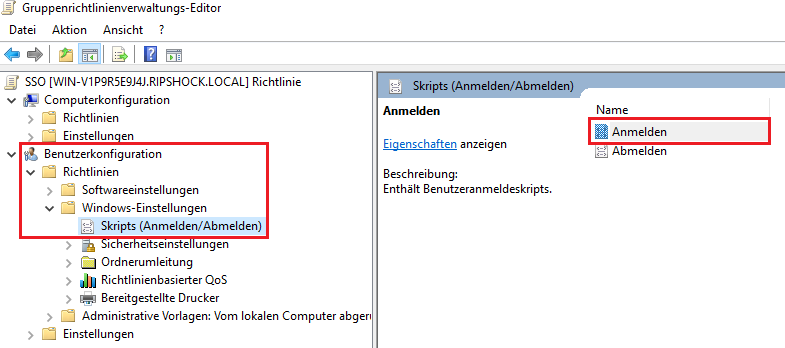

1.4.3 Wechseln Sie in das Menü Benutzerkonfiguration → Richtlinien → Skripts (Anmelden/Abmelden) und führen einen Doppelklick auf Anmelden durch.

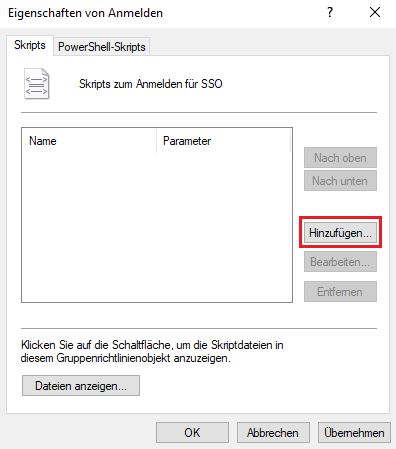

1.4.4 Klicken Sie auf Hinzufügen.

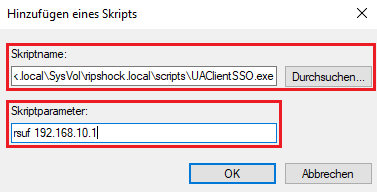

1.4.5 Passen Sie die folgenden Parameter an:

- Skriptname: Tragen Sie den vollständigen Freigabe-Pfad für die Anwendung UAClientSSO ein, die Sie in Schritt 1.3 in der Domänen-Freigabe zur Verfügung gestellt haben. Der Pfad muss im Format \\<Domänen-Name>\SYSVOL\<Domänen-Name>\scripts\UAClientSSO.exe angegeben werden (z.B. \\ripshock.local\SYSVOL\ripshock.local\scripts\UAClientSSO.exe).

- Skriptparameter: Tragen Sie den Firewall-Hostnamen gefolgt von der IP-Adresse der Unified Firewall ein. Die beiden Parameter müssen durch ein Leerzeichen getrennt sein. Die Eingabe muss im Format <Firewall-Hostname> <IP-Adresse der Firewall> erfolgen (z.B. rsuf 192.168.10.1).

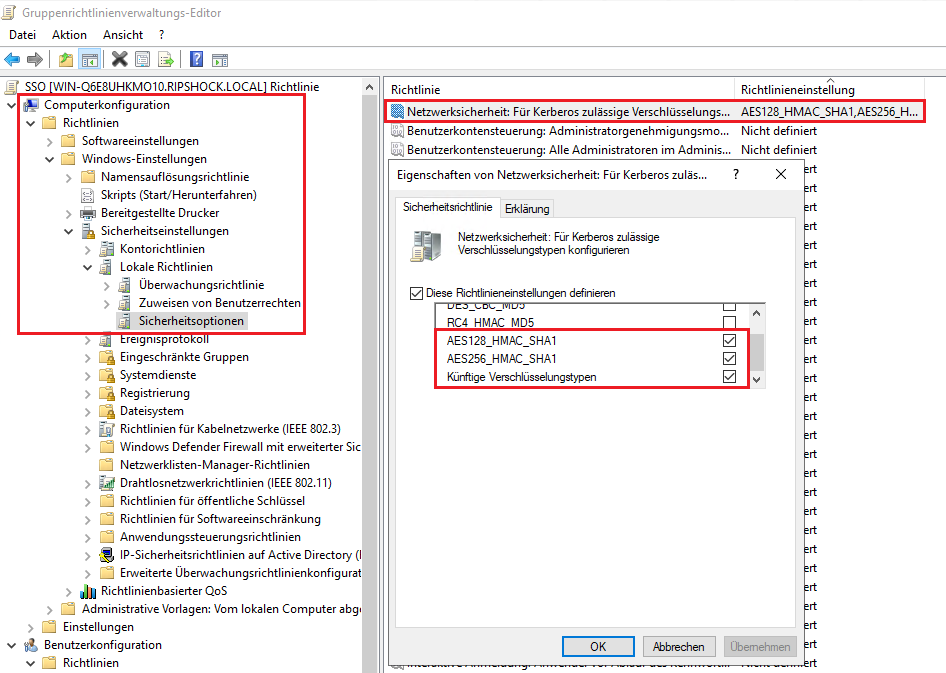

1.4.6 Wechseln Sie in das Menü Computerkonfiguration → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen → Lokale Richtlinien → Sicherheitsoptionen → Netzwerksicherheit: Für Kerberos zulässige Verschlüsselungstypen konfigurieren und aktivieren folgende Verschlüsselungs-Algorithmen:

- AES128_HMAC_SHA1

- AES256_HMAC_SHA1

- Künftige Verschlüsselungstypen

2. Konfiguration der Funktion "Single Sign On" auf der Unified Firewall:

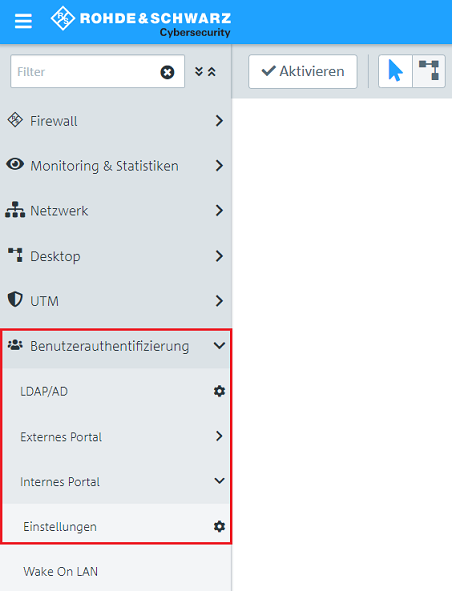

2.1 Öffnen Sie die Konfigurations-Oberfläche der Unified Firewall im Browser und wechseln in das Menü Benutzerauthentifizierung → Internes Portal → Einstellungen.

2.2 Aktivieren Sie die Anmelde-Funktion über die Schiebefläche und klicken auf Speichern.

2.3 Wechseln Sie in das Menü Benutzerauthentifizierung → LDAP/AD.

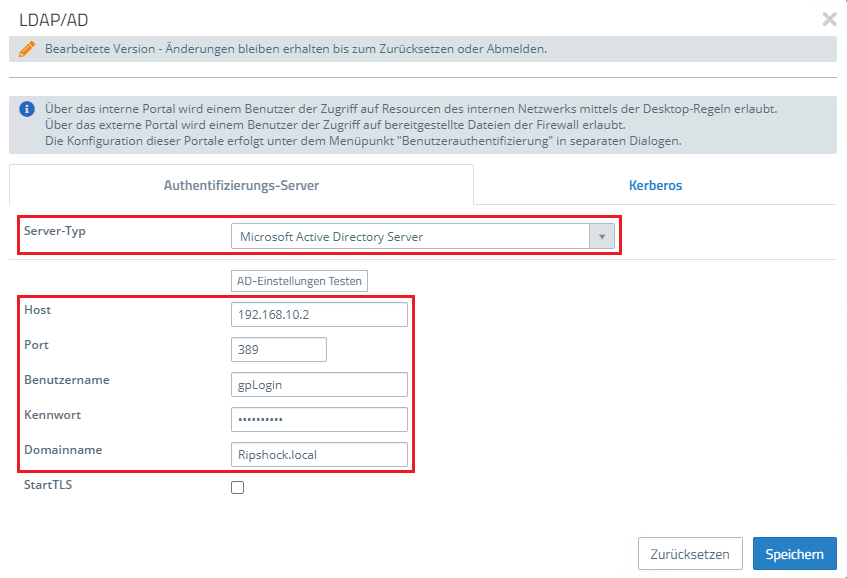

2.4 Wählen Sie im Dropdownmenü bei Server-Typ die Option Microsoft Active Directory Server aus und passen folgende Parameter an:

- Host: Tragen Sie die IP-Adresse des Windows Servers mit dem Active Directory ein (in diesem Beispiel 192.168.10.2).

- Port: Belassen Sie den Port auf dem Standard-Wert 389 oder ändern diesen, sofern Sie diesen auf dem Windows Server abgeändert haben.

- Benutzername: Tragen Sie den Benutzer gpLogin ein, mit dem die Unified Firewall sich am Active Directory anmeldet (siehe Schritt 1.1.2).

- Kennwort: Tragen Sie das Kennwort ein, welches Sie in Schritt 1.1.3 vergeben haben.

- Domainname: Tragen Sie den Domänen-Namen Ihres Active Directory ein (in diesem Beispiel ripshock.local).

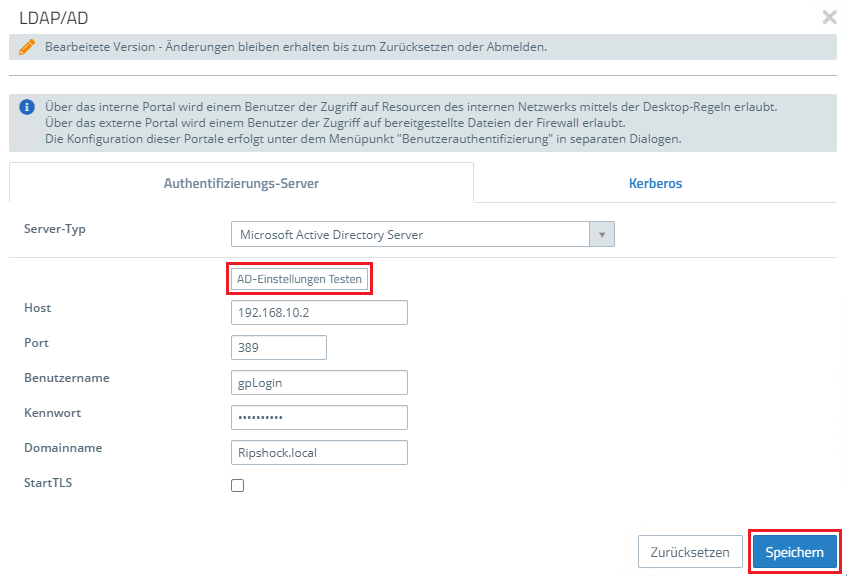

2.5 Klicken Sie auf die Schaltfläche AD-Einstellungen testen, damit sichergestellt ist, dass die Anmeldung am Active Directory auch funktioniert.

Klicken Sie nach dem erfolgreichen Test auf Speichern.

2.6 Öffnen Sie das Menü LDAP/AD erneut und wechseln in den Reiter Kerberos.

Klicken Sie hier auf Kerberos-Schlüssel erzeugen und anschließend auf Speichern.

3. Anmeldung eines Endgerätes:

Meldet sich ein Benutzer mit seinem Endgerät an der Domäne an, werden die Berechtigungen automatisch von der Unified Firewall zugewiesen und die Kommunikation in die erlaubten Netzwerke ist möglich.