Beschreibung:

In einigen Szenarien ist es erforderlich den Datenverkehr vor dem Einsatz der Unified Firewall in einem Netzwerk zu beobachten. Dies kann durch die Verwendung einer transparenten Bridge realisiert werden.

In diesem Artikel wird beschrieben, wie eine LANCOM R&S®Unified Firewall im Bridge Mode betrieben werden kann.

Im transparenten Bridge Mode stehen nur die UTM-Funktionen IDS/IPS und Application-Management zur Verfügung. Alle anderen UTM-Funktionen können nicht verwendet werden!

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.3

- Basic oder Full License (Full License erforderlich für UTM-Funktionen)

- Eingerichtetes und funktionsfähiges Netzwerk samt Internetzugang auf dem (LANCOM) Router

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

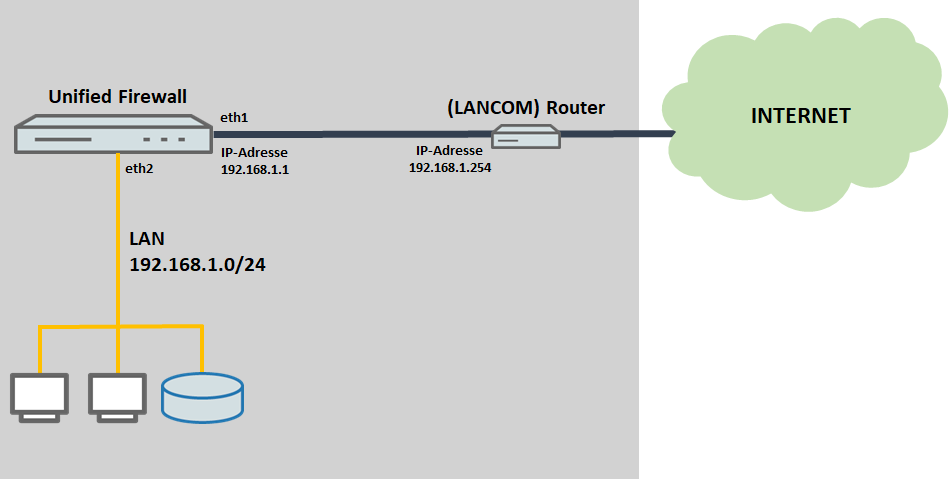

- Auf dem Router ist das IP-Netzwerk 192.168.1.0/24 mit der IP-Adresse 192.168.1.254 eingerichtet.

- Die Unified Firewall wird mit der Schnittstelle eth1 an den Router angeschlossen. An dieser Schnittstelle wird die IP-Adresse 192.168.1.1 zugewiesen.

- Die Unified Firewall wird mit der Schnittstelle eth2 an das lokale Netzwerk angeschlossen. An dieser Schnittstelle wird das Netzwerk 192.168.1.0/24 zugewiesen.

Vorgehensweise:

1. Einrichtung des Bridge-Modus auf der Unified Firewall:

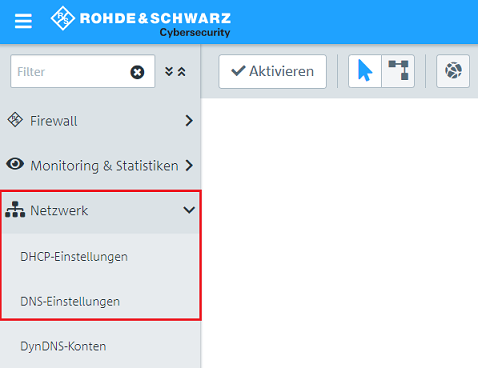

1.1 Öffnen Sie die Konfiguration der Unified Firewall im Browser, wechseln in das Menü Netzwerk → Verbindungen → DNS-Einstellungen.

1.2 Passen Sie folgende Parameter an und klicken auf Speichern.

- DNS-Server beziehen: Entfernen Sie den Haken, damit ein DNS-Server angegeben werden kann.

- 1. Nameserver: Geben Sie die IP-Adresse eines DNS-Servers an, über den die Unified Firewall die Namens-Auflösung durchführen kann (in diesem Beispiel der DNS-Server 8.8.8.8).

Optional können Sie auch einen 2. Nameserver hinterlegen.

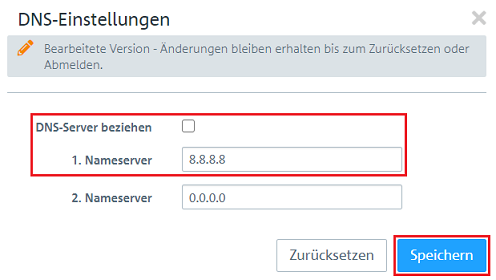

1.3 Wechseln Sie in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen und löschen mit einem Klick auf das "Mülltonnen-Symbol" zwei nicht verwendete Verbindungen, damit zwei Ethernet-Ports für eine Bridge zur Verfügung stehen (in diesem Beispiel eth1 und eth2).

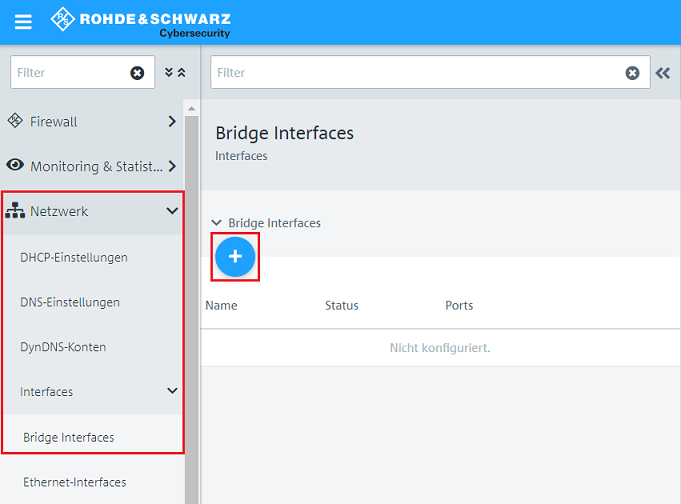

1.4 Wechseln Sie in das Menü Netzwerk → Interfaces → Bridge Interfaces und klicken auf das "Plus-Zeichen", um ein Bridge Interface zu erstellen.

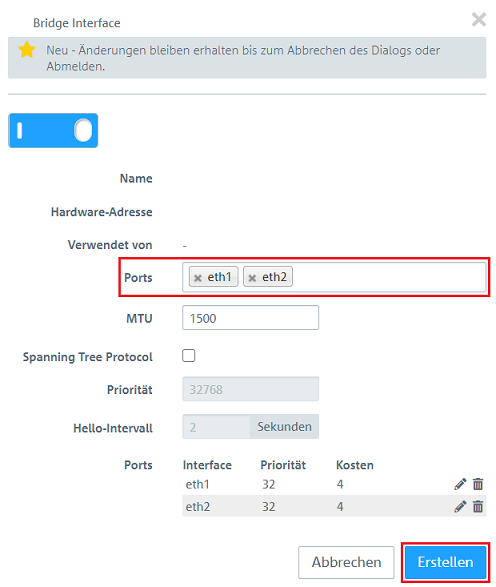

1.5 Fügen Sie bei Ports die in Schritt 1.3 frei gewordenen Ethernet-Ports hinzu und klicken auf Erstellen (in diesem Beispiel eth1 und eth2).

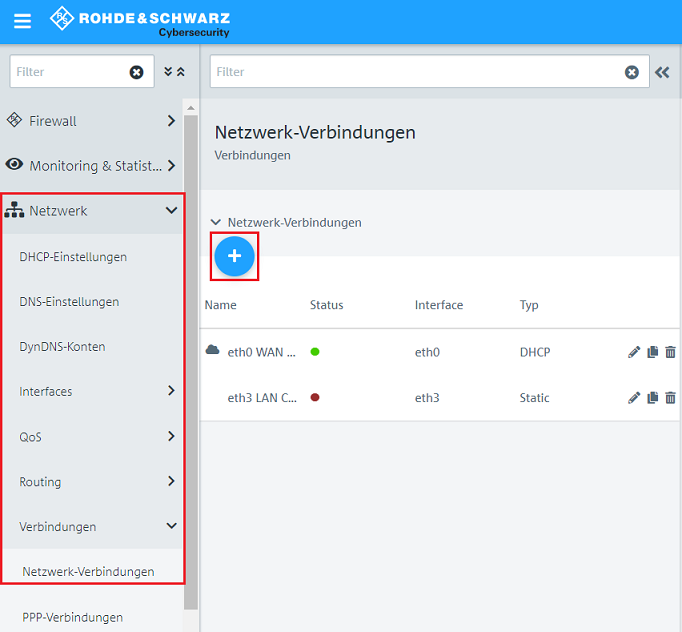

1.6 Wechseln Sie in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen und klicken auf das "Plus-Zeichen", um eine neue Verbindung anzulegen.

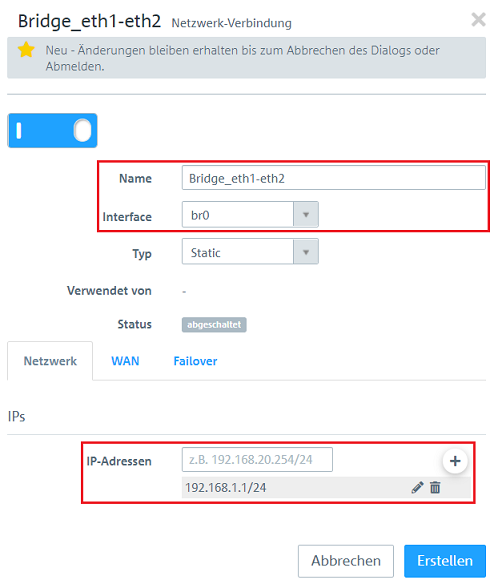

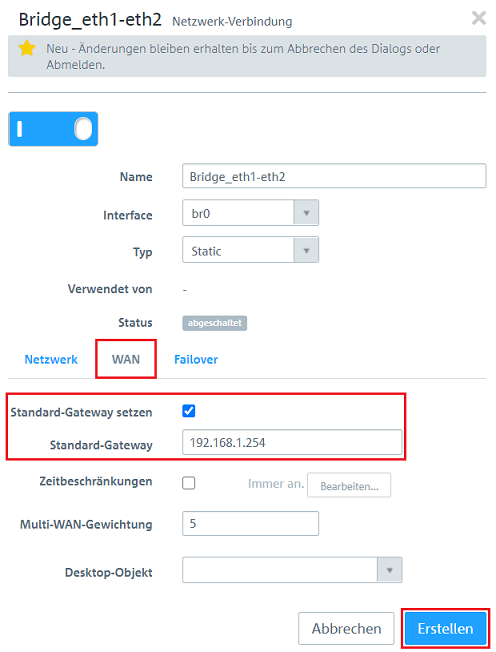

1.7 Passen Sie folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Interface: Wählen Sie im Dropdown-Menü das in Schritt 1.5 erstellte Bridge-Interface aus (in diesem Beispiel br0).

- IP-Adressen: Tragen Sie eine freie IP-Adresse aus dem Netzwerk des Routers im CIDR-Format ein und fügen diese über das "Plus-Zeichen" hinzu (in diesem Beispiel 192.168.1.1/24).

1.8 Wechsel Sie in den Reiter WAN, passen die folgenden Parameter an und klicken auf Erstellen:

- Setzen Sie den Haken bei Standard-Gateway setzen.

- Tragen Sie bei Standard-Gateway die IP-Adresse des Routers ein (in diesem Beispiel 192.168.1.254).

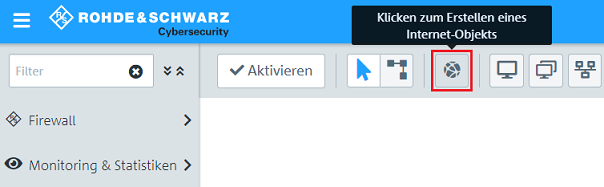

1.9 Klicken Sie auf das Symbol zum Erstellen eines Internet-Objektes.

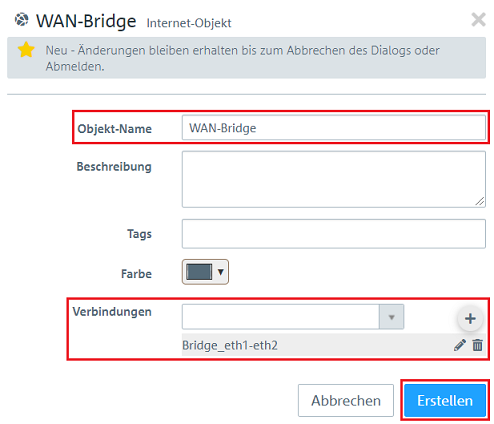

1.10 Passen Sie folgende Parameter an und klicken auf Erstellen:

- Objekt-Name: Vergeben Sie einen aussagekräftigen Namen.

- Verbindungen: Wählen Sie im Dropdown-Menü die in Schritt 1.7 und 1.8 erstellte Verbindung aus und fügen diese über das "Plus-Zeichen" hinzu.

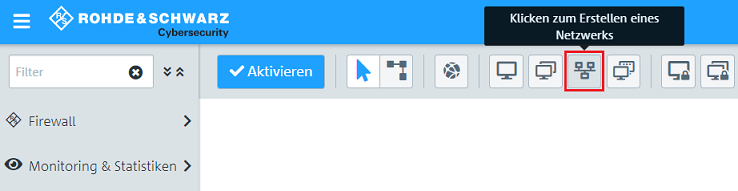

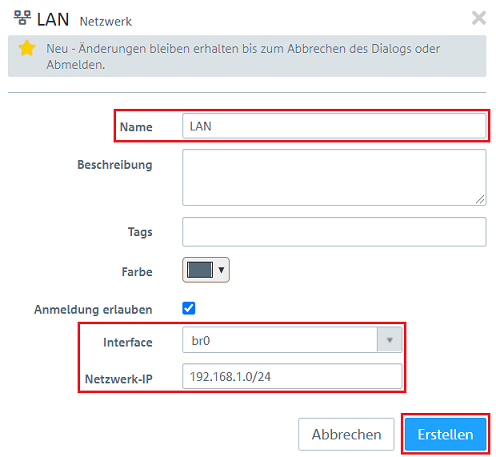

1.11 Klicken Sie auf das Symbol zum Erstellen eines Netzwerks.

1.12 Passen Sie folgende Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Interface: Wählen Sie das in Schritt 1.5 erstellte Bridge-Interface br0 aus.

- Netzwerk-IP: Tragen Sie die Netz-Adresse des Routers im CIDR-Format ein (in diesem Beispiel 192.168.1.0/24).

1.13 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden.

2. Protokollierung und Auswertung des Datenverkehrs:

Es gibt verschiedene Möglichkeiten die Pakete mitzuprotokollieren und anschließend auszuwerten. Im Folgenden werden zwei unterschiedliche Ansätze beschrieben ("Deny All" und "Allow All").

Weiterhin können folgende UTM-Funktionen konfiguriert werden:

- Einrichtung des Application Management

- Einrichtung der Intruder Detection / Intruder Prevention (IDS/IPS) ab Schritt 2.

2.1 Jeglicher Datenverkehr wird geblockt (Deny All):

Da ab Werk alle Pakete verworfen werden (Deny All Strategie), muss keine separate Firewall-Regel erstellt werden.

Dieser Modus eignet sich nur, um den Datenverkehr für einen kurzen Zeitraum zu überprüfen, da keine Kommunikation möglich ist.

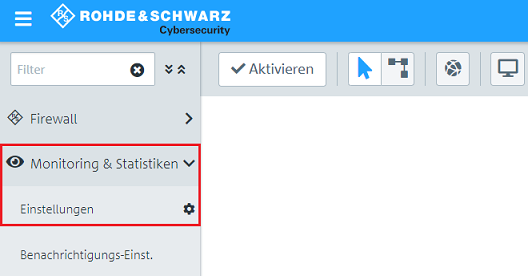

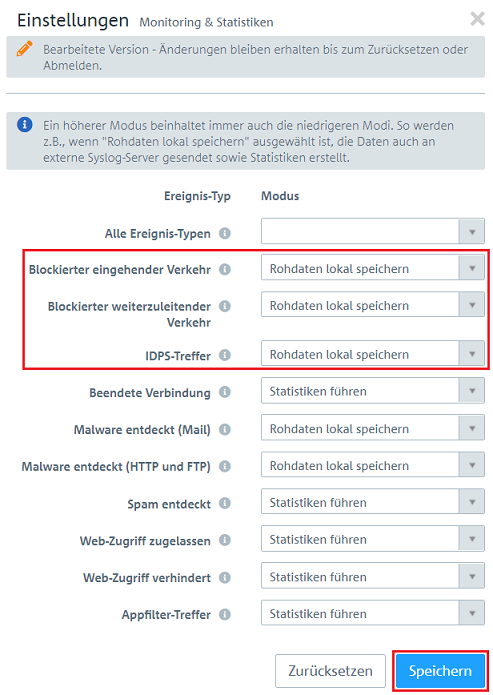

2.1.1 Wechseln Sie in das Menü Monitoring & Statistiken → Einstellungen.

2.1.2 Wählen Sie bei den folgenden Optionen jeweils Rohdaten lokal speichern aus, damit die blockierten Pakete im Detail protokolliert werden. Klicken Sie anschließend auf Speichern.

- Blockierter eingehender Verkehr

- Blockierter weiterzuleitender Verkehr

- IDPS-Treffer (nur bei Verwendung der Funktion IDS/IPS)

Die Rohdaten werden auf der Festplatte der Unified Firewall gespeichert. Dies kann dazu führen, dass die Speicherkapazität der Festplatte vollständig belegt wird. Daher darf die Option Rohdaten lokal speichern nicht dauerhaft aktiv sein!

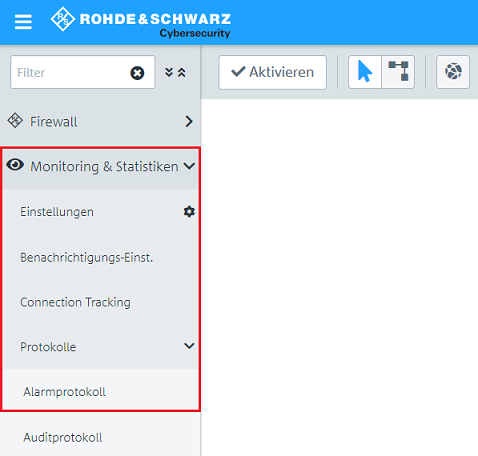

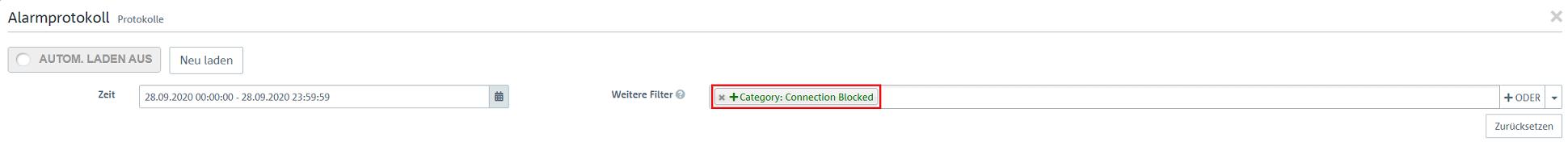

2.1.3 Wechseln Sie in das Menü Monitoring & Statistiken → Protokolle → Alarmprotokoll.

2.1.4 Wählen Sie im Feld Weitere Filter den Filter Category: Connection Blocked aus, damit die von der Unified Firewall blockierten Pakete angezeigt werden.

Sollen nur durch die Funktion IDS/IPS erfasste / blockierte Pakete angezeigt werden, muss der Filter Category: IDPS verwendet werden.

2.2 Jeglicher Datenverkehr wird zugelassen (Allow All):

Damit alle Pakete zugelassen werden, muss ein Objekt erstellt werden, welches für alle Ports und Protokolle gilt. Anschließend kann dieses in einer Firewall-Regel verwendet werden.

Dieser Modus kann längerfristig verwendet werden, da die Kommunikation vollständig erlaubt wird.

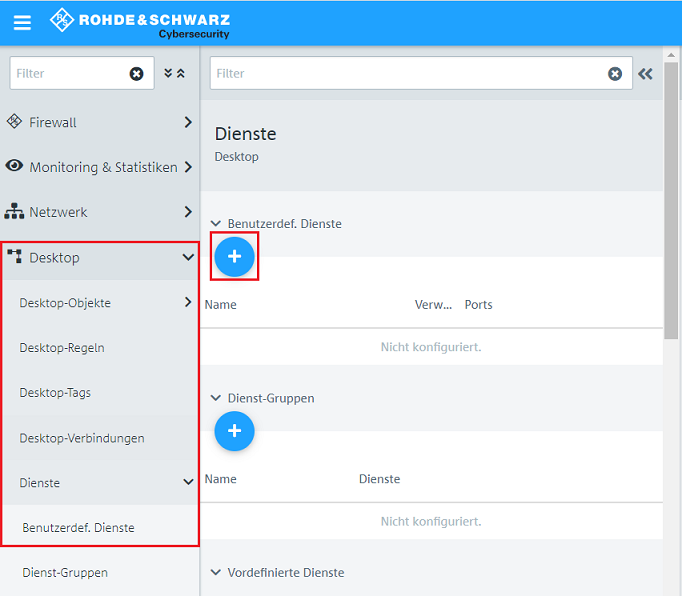

2.2.1 Wechseln Sie in das Menü Desktop → Dienste → Benutzerdef. Dienste und klicken auf das "Plus-Zeichen", um einen neuen benutzerdefinierten Dienst zu erstellen.

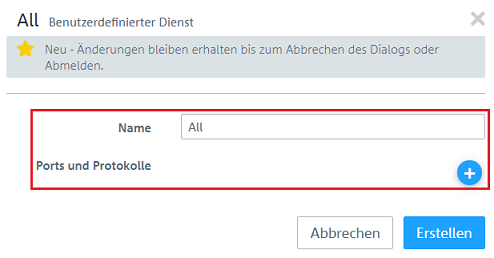

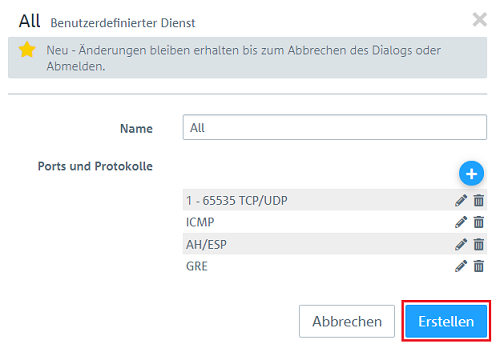

2.2.2 Vergeben Sie bei Name einen aussagekräftigen Namen und klicken auf das "Plus-Zeichen" bei Ports und Protokolle, um zur Port- und Protokoll-Auswahl zu gelangen.

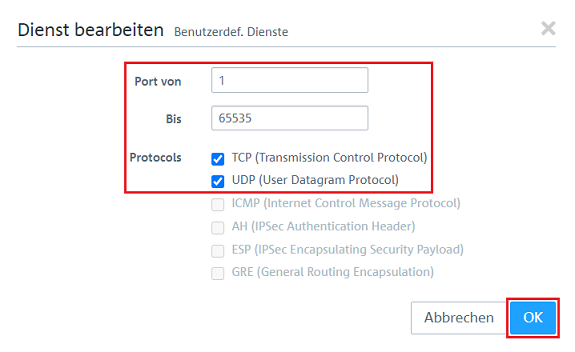

2.2.3 Hinterlegen Sie die Ports von 1 - 65535 und setzen die Haken bei TCP und UDP. Klicken Sie anschließend auf OK.

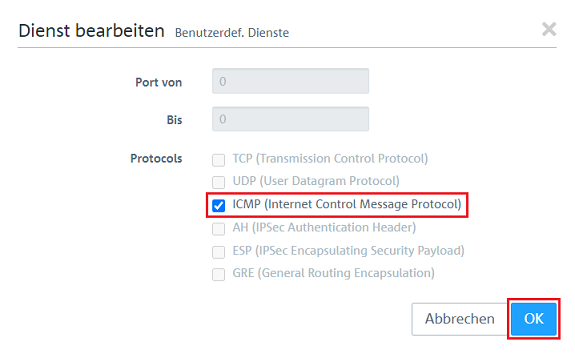

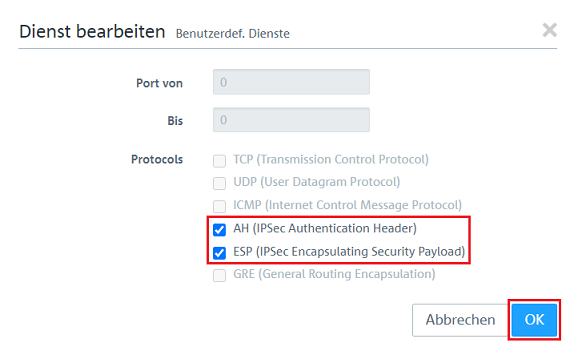

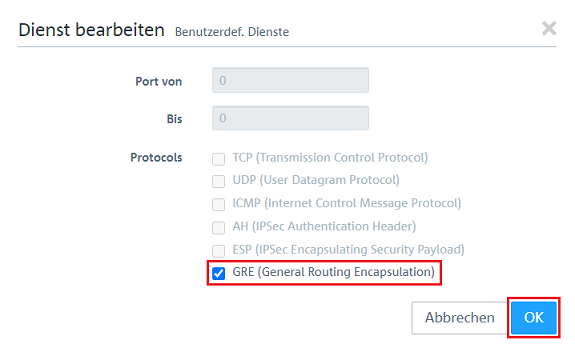

2.2.4 Fügen Sie weiterhin die Protokolle ICMP, AH und ESP sowie GRE hinzu.

2.2.5 Klicken Sie auf Erstellen, um den benutzerdefinierten Dienst anzulegen.

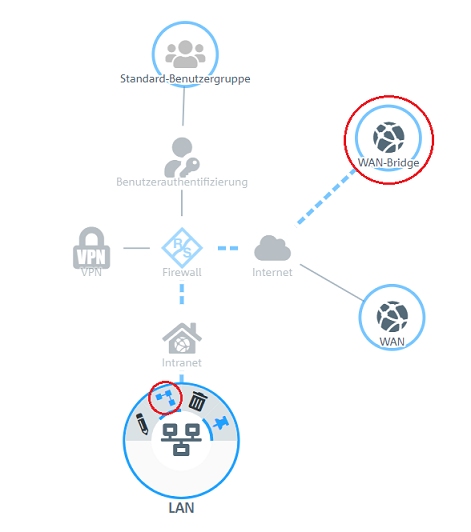

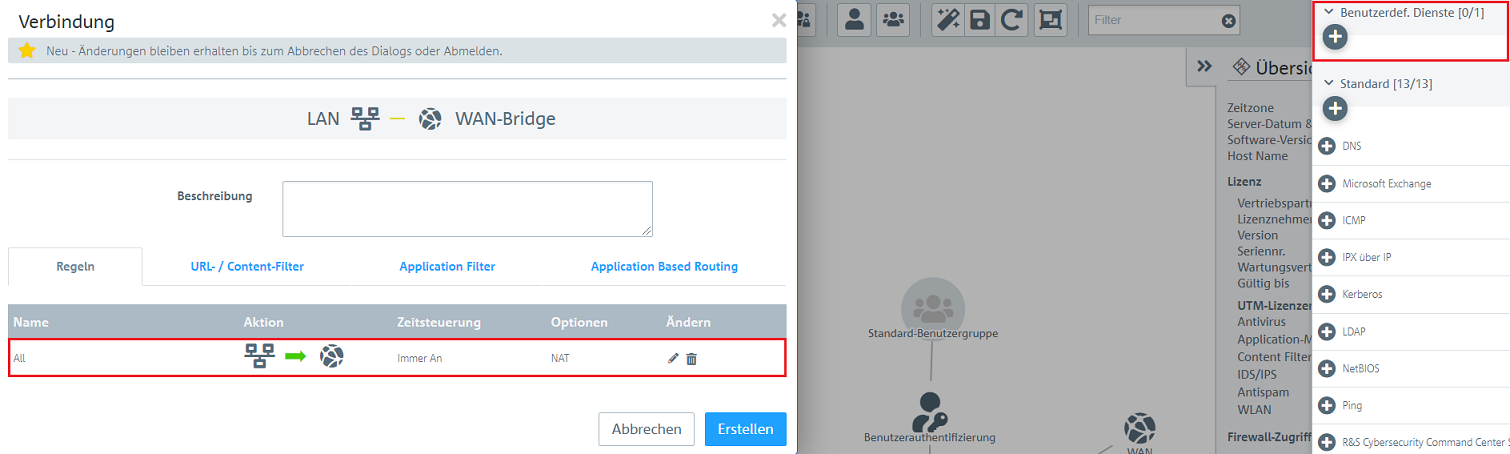

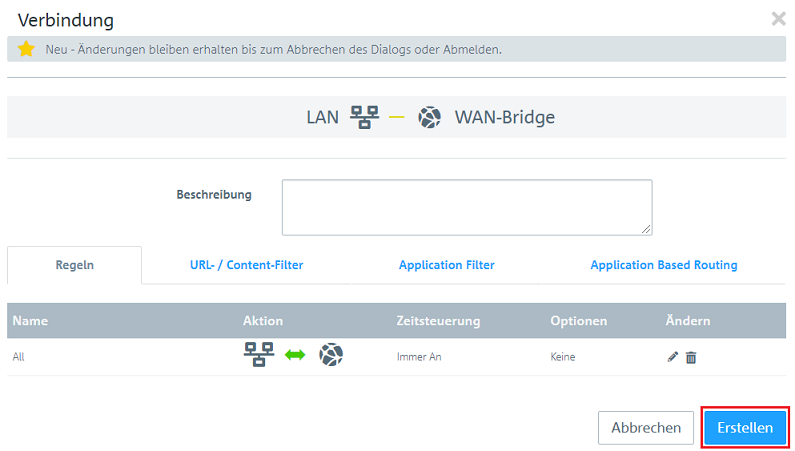

2.2.6 Klicken Sie auf dem Desktop auf das in Schritt 1.12 erstellte Netzwerk-Objekt (in diesem Beispiel LAN), wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 1.10 erstellte Internet-Objekt (in diesem Beispiel WAN-Bridge).

2.2.7 Fügen Sie den in Schritt 2.2.2 - 2.2.5 erstellten benutzerdefinierten Dienst hinzu.

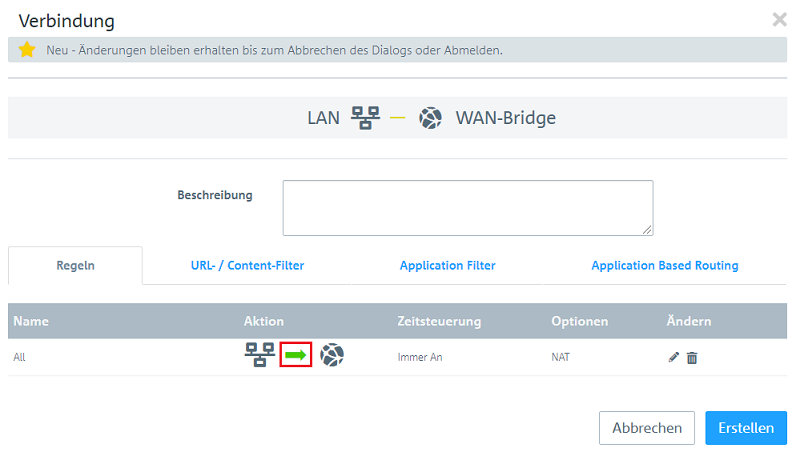

2.2.8 Klicken Sie unter Aktion dreimal auf den grünen Pfeil, damit dieser zu einem beidseitigen Pfeil wird und die Kommunikation in beide Richtungen erlaubt wird.

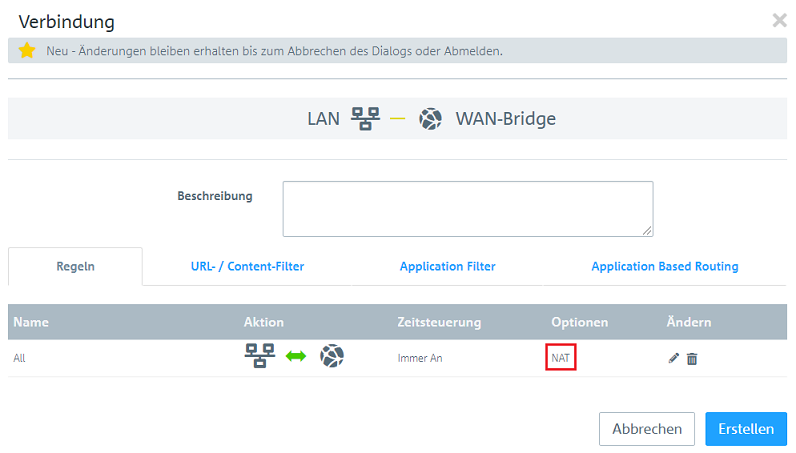

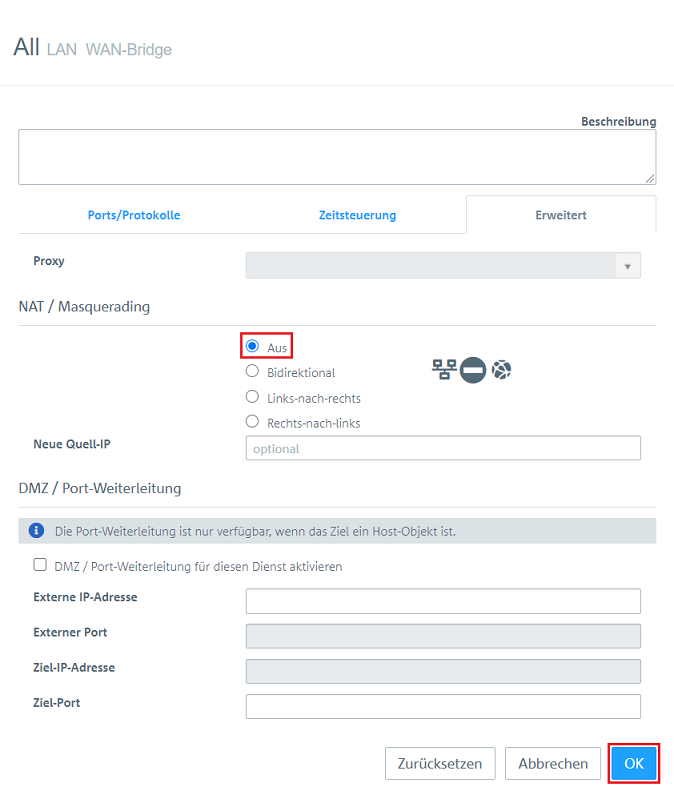

2.2.9 Klicken Sie unter Optionen auf NAT, um weitergehende Einstellungen anzupassen.

2.2.10 Setzen Sie das NAT / Masquerading auf Aus, damit der Datenverkehr transparent übertragen wird.

2.2.11 Klicken Sie anschließend auf Erstellen.

2.2.12 Klicken Sie auf Aktivieren, um die vorgenommenen Änderungen umzusetzen.

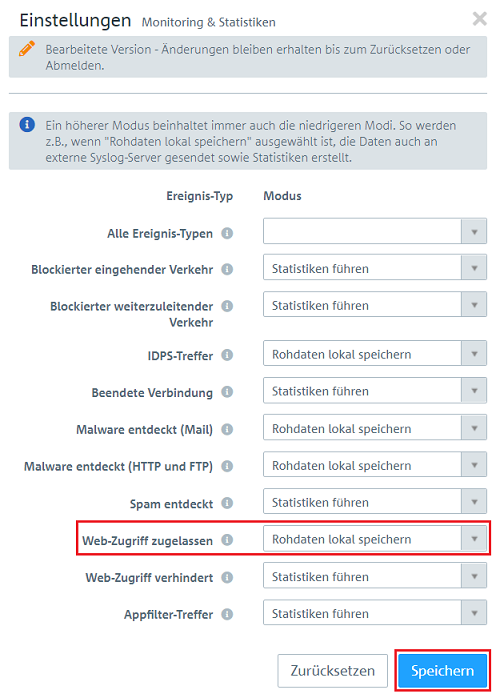

2.2.13 Wechseln Sie in das Menü Monitoring & Statistiken.

2.2.14 Wählen Sie bei Web-Zugriff zugelassen die Option Rohdaten lokal speichern aus, um den erlaubten Datenverkehr im Detail zu protokollieren.

Die Rohdaten werden auf der Festplatte der Unified Firewall gespeichert. Dies kann dazu führen, dass die Speicherkapazität der Festplatte vollständig belegt wird. Daher darf die Option Rohdaten lokal speichern nicht dauerhaft aktiv sein!

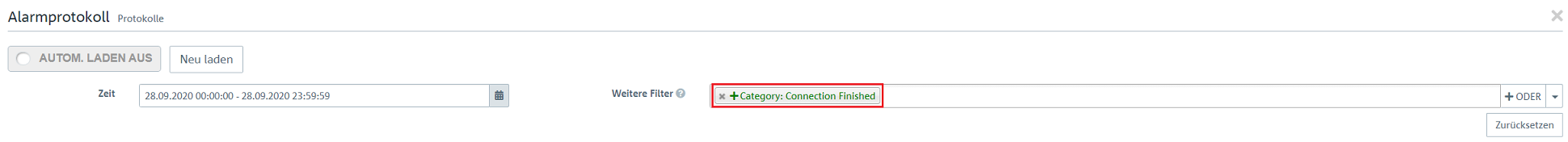

2.2.15 Wechseln Sie in das Menü Monitoring & Statistiken → Protokolle → Alarmprotokoll .

2.2.16 Wählen Sie im Feld Weitere Filter den Filter Category: Connection Finished aus, damit die von der Unified Firewall übertragenen Pakete angezeigt werden.