Beschreibung:

In diesem Artikel wird beschrieben, wie die Verschlüsselungs-Algorithmen im SSH-Client auf AES-GCM und AES-CTR eingeschränkt werden können.

Bei Verwendung von SSH übermitteln der SSH-Server und der SSH-Client sich gegenseitig die unterstützten Verschlüsselungs-Algorithmen. Da der SSH-Server immer den ersten Algorithmus aus der Liste des SSH-Clients auswählt, den der Server unterstützt, ist es ausreichend die bevorzugten Algorithmen im Client anzupassen.

Voraussetzungen:

- SSH-Client (z.B. PuTTY)

Vorgehensweise:

Folgend werden die notwendigen Anpassungen für den SSH-Client PuTTY beschrieben. Die grundsätzliche Vorgehensweise bleibt aber auch bei anderen SSH-Clients gleich.

Die Verschlüsselungs-Algorithmen können in PuTTY leider nicht global angepasst werden. Daher muss für jedes Gerät ein eigenes Profil mit den angepassten Algorithmen erstellt werden.

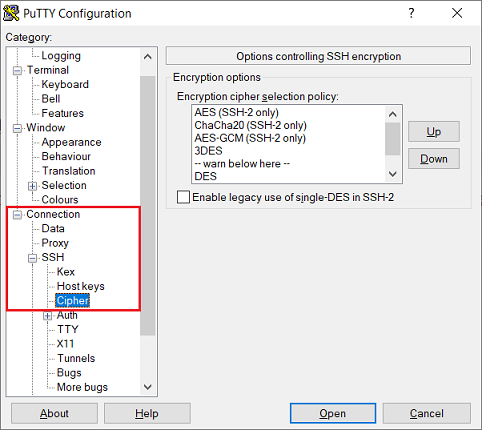

1. Öffnen Sie PuTTY und navigieren in das Menü Connection → SSH → Cipher.

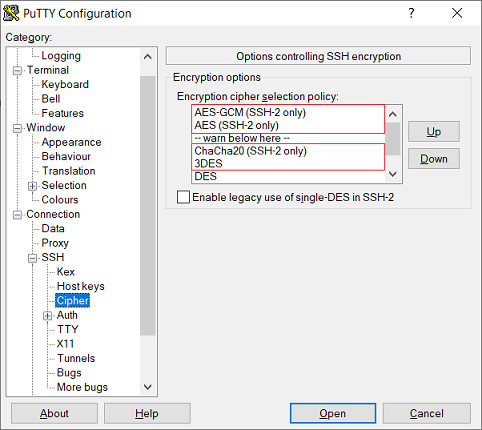

2. Verschieben Sie die folgenden Algorithmen entweder per Drag & Drop oder über die Up und Down Schaltflächen wie folgt:

- AES-GCM muss nach ganz oben.

- AES muss an die zweite Stelle.

- ChaCha20 muss unter "warn below here".

- 3DES muss unter "warn below here".

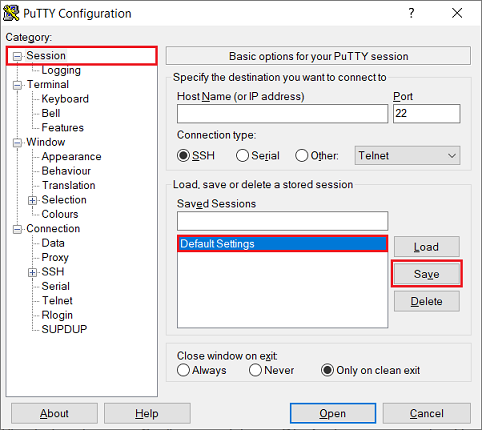

3. Navigieren Sie in das Menü Session.

4. Passen Sie die folgenden Parameter an und klicken auf Save, um die Sitzungs-Informationen für ein bestimmtes Gerät zu speichern. Die Änderungen an den Verschlüsselungs-Algorithmen werden dabei ebenfalls gespeichert.

- Host Name (or IP address): Tragen Sie die IP-Adresse oder den DNS-Namen des Gerätes ein, zu dem Sie eine SSH-Verbindung aufbauen wollen.

- Saved Sessions: Tragen Sie einen aussagekräftigen Namen für das Gerät ein.

Wählen Sie unter Saved Sessions einen erstellten Eintrag aus und klicken auf Load, um die Sitzungs-Informationen für dieses Gerät zu laden.