Beschreibung:

Damit bei der Verwendung mehrerer ähnlicher VPN-Verbindungen (z.B. gleiches lokales Netzwerk) die Parameter nicht immer erneut von Hand eingegeben werden müssen, können in der Konfiguration der LANCOM R&S®Unified Firewall Vorlagen erstellt werden.

Weiterhin ist es möglich, eigene Verschlüsselungs- und Authentifizierungs-Parameter in den Sicherheits-Profilen zu hinterlegen (etwa für bestimmte VPN-Clients oder VPN-Router).

Die Vorlagen können beim Erstellen einer VPN-Verbindung ausgewählt werden und laden dann automatisch die hinterlegten Parameter.

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.4

- Web-Browser zur Konfiguration der LANCOM R&S®Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Vorgehensweise:

1. Sicherheits-Profile:

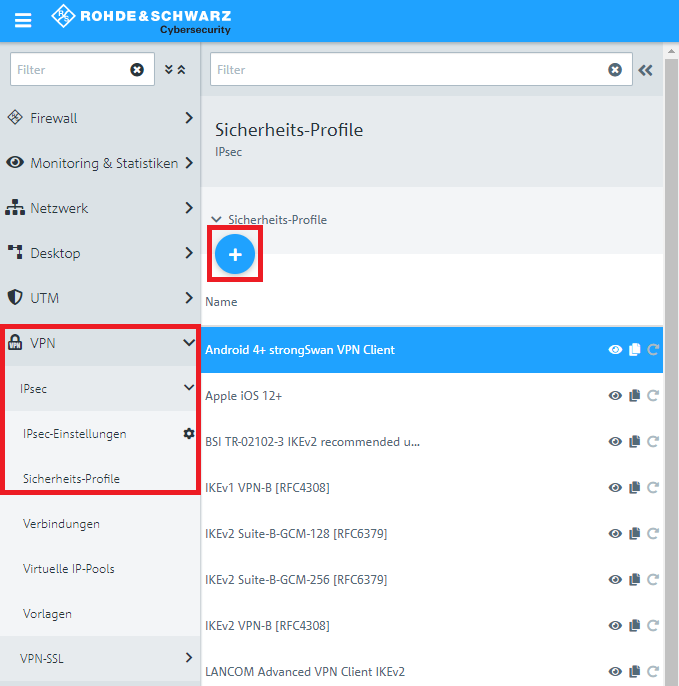

1.1 Öffnen Sie die Konfigurations-Oberfläche der LANCOM R&S®Unified Firewall im Browser und wechseln in das Menü VPN → IPSec → Sicherheits-Profile. Klicken Sie dann auf das "Plus"-Zeichen, um ein neues Sicherheits-Profil zu erstellen.

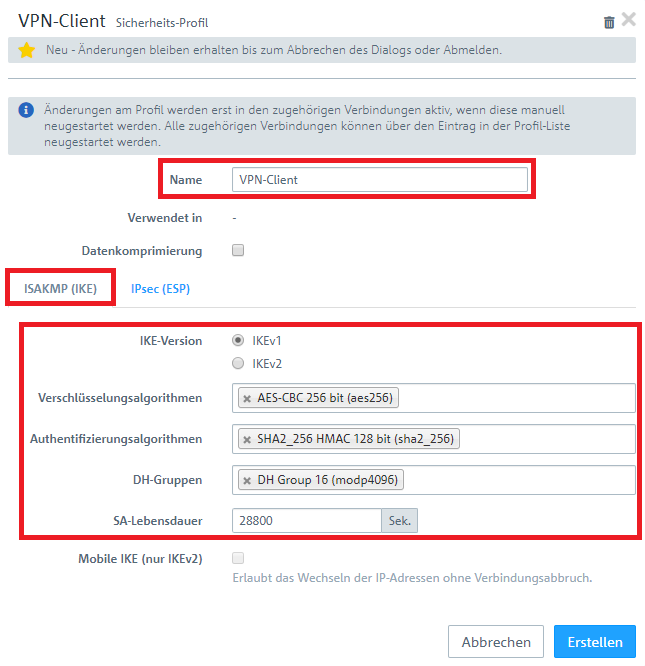

1.2 Passen Sie im Reiter ISAKMP (IKE) folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- IKE-Version: Wählen Sie die verwendete IKE-Version aus.

- Verschlüsselungsalgorithmen: Wählen Sie einen oder mehrere Verschlüsselungsalgorithmen aus.

- Authentifizierungsalgorithmen: Wählen Sie einen oder mehrere Authentifizierungsalgorithmen aus.

- DH-Gruppen: Wählen Sie die verwendete DH-Gruppe aus.

- SA-Lebensdauer: Hinterlegen Sie die verwendete Lebensdauer der Phase 1 (IKE).

Die maximale SA-Lebensdauer beträgt 86400 Sekunden (1 Tag).

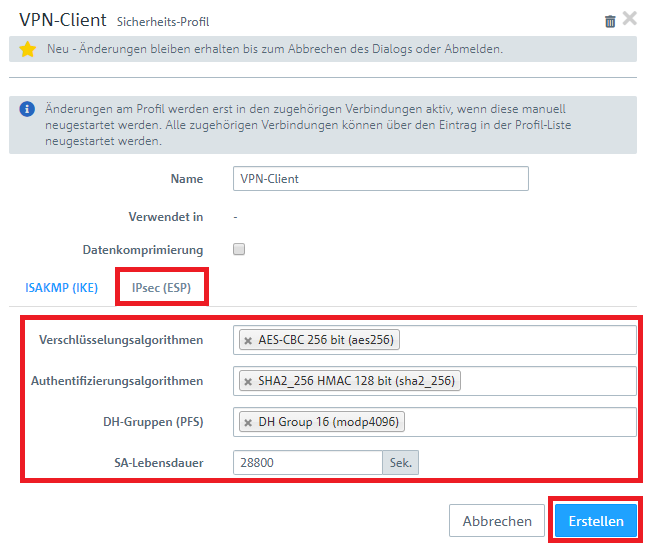

1.3 Wechseln Sie in den Reiter IPsec (ESP) und passen folgende Parameter an:

- Verschlüsselungsalgorithmen; Wählen Sie einen oder mehrere Verschlüsselungsalgorithmen aus.

- Authentifizierungsalgorithmen: Wählen Sie einen oder mehrere Authentifizierungsalgorithmen aus.

- DH-Gruppen: Wählen Sie die verwendete DH-Gruppe aus.

- SA-Lebensdauer: Hinterlegen Sie die verwendete Lebensdauer der Phase 2 (IPsec).

Die maximale SA-Lebensdauer beträgt 86400 Sekunden (1 Tag).

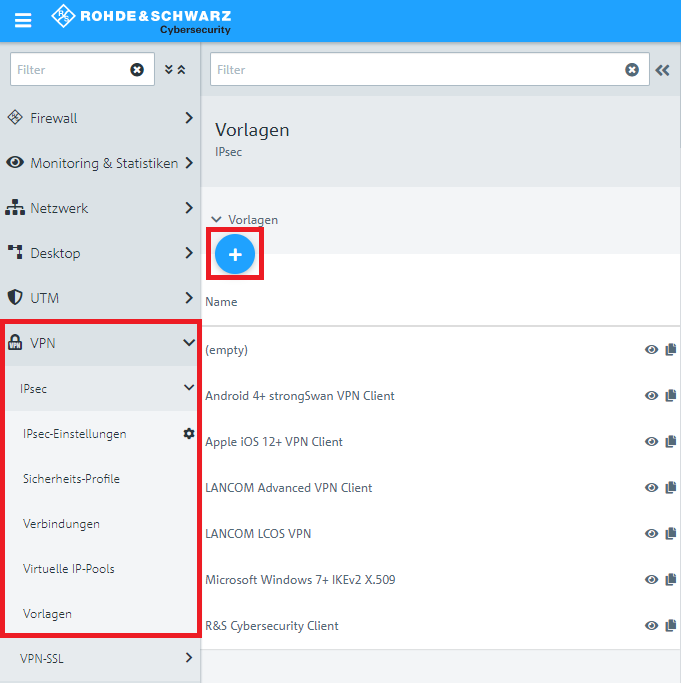

2. Vorlagen:

Es müssen nicht alle Felder ausgefüllt werden. Es sollten auch nur die Felder ausgefüllt werden, die bei mehreren VPN-Verbindungen gleich sind.

2.1 Wechseln Sie in das Menü VPN → IPsec → Vorlagen und klicken Sie dann auf das "Plus"-Zeichen, um eine neue Vorlage zu erstellen.

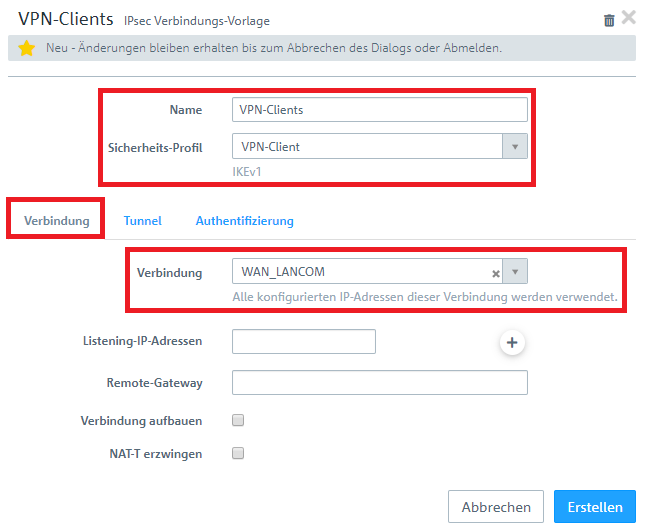

2.2 Passen Sie im Reiter Verbindung folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Sicherheits-Profil: Wählen Sie im Dropdownmenü das in Schritt 1 erstellte Profil oder ein anderes Sicherheits-Profil aus.

- Verbindung: Wählen Sie im Dropdownmenü die Internet-Verbindung aus.

Info:

Soll die Unified Firewall die VPN-Verbindung aufbauen bzw. NAT-Traversal verwendet werden, müssen die entsprechenden Haken gesetzt werden.

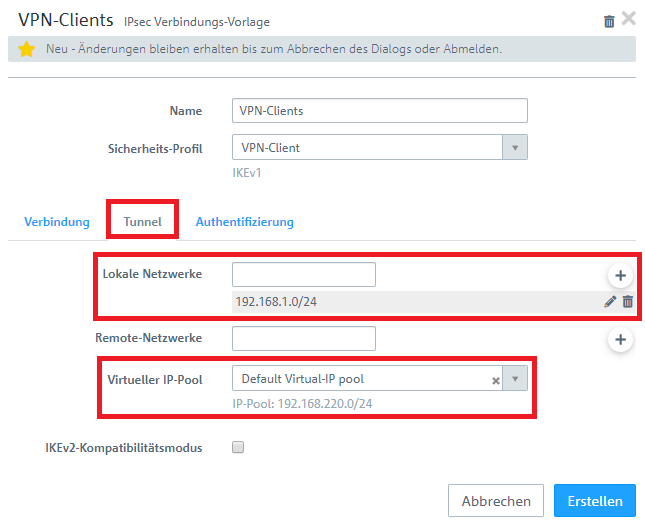

2.3 Wechseln Sie in den Reiter Tunnel und passen folgende Parameter an:

- Lokale Netzwerke: Tragen Sie das lokale Netzwerk der Unified Firewall in CIDR-Schreibweise (Classless Inter Domain Routing) ein und klicken auf das "Plus"-Zeichen, um das Netzwerk hinzuzufügen. Wiederholen Sie den Schritt gegebenenfalls für weitere Netzwerke.

- Virtueller IP-Pool: Wählen Sie im Dropdownmenü bei Erstellen einer Vorlage für VPN-Clients einen IP-Pool aus (entweder den Default Virtual-IP pool oder einen selbst erstellten IP-Pool).

Info:

Bei Erstellung einer Vorlage für eine Site-to-Site VPN-Verbindung wird der Virtuelle IP-Pool nicht benötigt. Lassen Sie das Feld in diesem Fall leer.

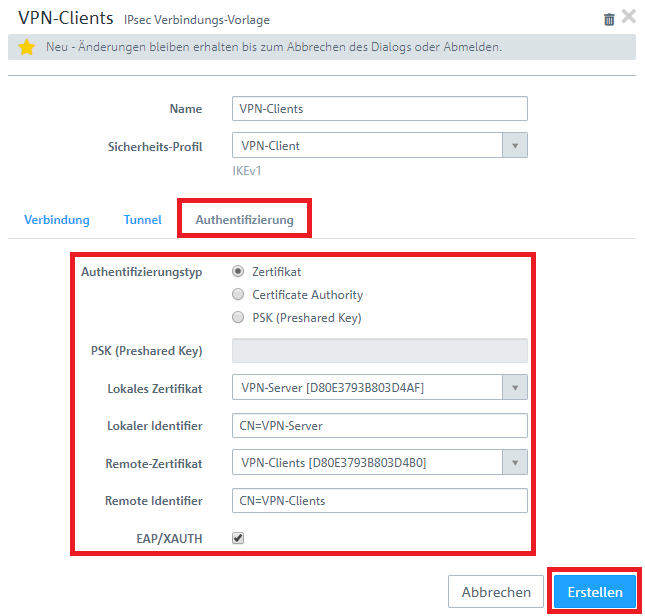

2.4 Wechseln Sie in den Reiter Authentifizierung und passen die Parameter nach Bedarf an.

In diesem Fall wird eine VPN-Einwahl über ein Zertifikat mit Authentifizierung per XAUTH gezeigt. Da für alle VPN-Clients das gleiche Zertifikat verwendet wird, können alle Parameter in der Vorlage hinterlegt werden.

Wichtig:

Die VPN-Einwahl mit einem Zertifikat und Authentifizierung per XAUTH funktioniert nur mit IKEv1!

Info:

Bei Verwendung eines Preshared Keys ist es aus Sicherheitsgründen nicht zu empfehlen jedem VPN-Zugang den gleichen Preshared-Key zuzuweisen.