Beschreibung:

In diesem Dokument ist beschrieben, wie eine VPN-SSL-Verbindung mit dem OpenVPN Client von einem Android Smartphone oder Tablet zu einer LANCOM R&S® Unified Firewall (im Folgenden Unified Firewall genannt) eingerichtet werden kann.

Voraussetzungen:

- Bestandsinstallation einer LANCOM R&S® Unified Firewall

- OpenVPN Client

- Android ab Version 4.1

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

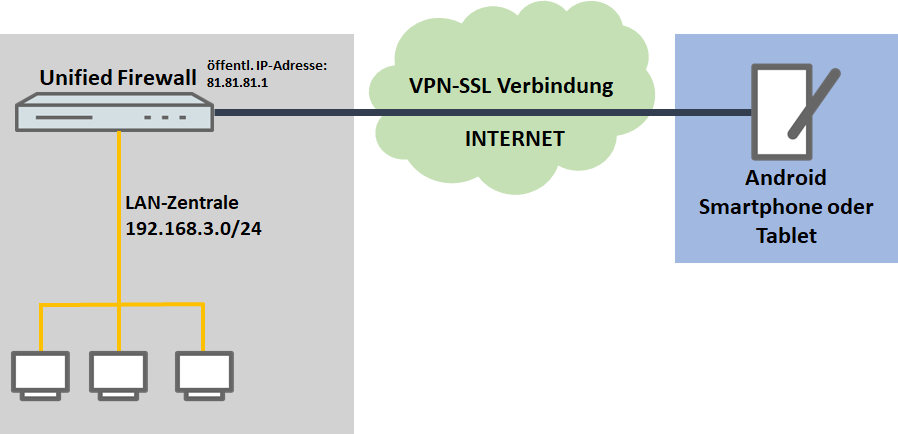

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per VPN-SSL Client-to-Site Verbindung ermöglichen.

- Dazu ist auf den Android Smartphones der Außendienst-Mitarbeiter der OpenVPN Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.1.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.3.0/24.

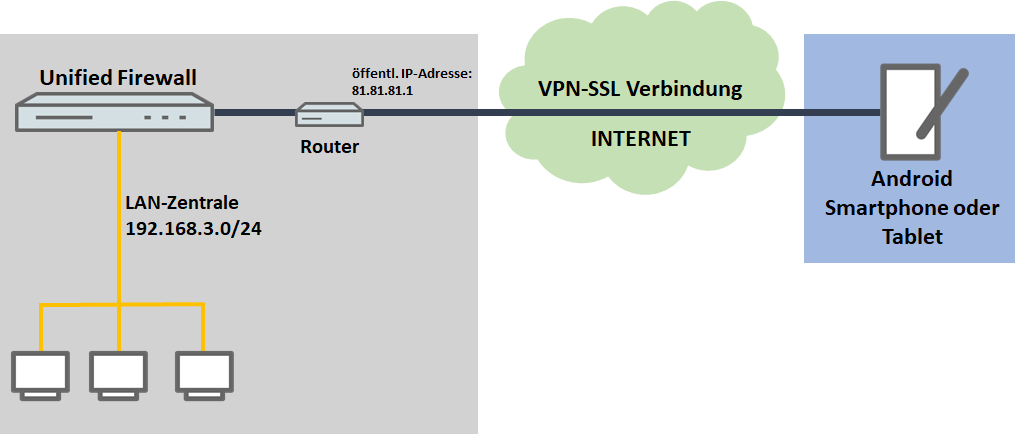

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per VPN-SSL Client-To-Site Verbindung ermöglichen.

- Dazu ist auf den Android Smartphones der Außendienst-Mitarbeiter der OpenVPN Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router hat die feste öffentliche IP-Adresse 81.81.81.1.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.3.0/24.

Vorgehensweise:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Portforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3 ).

1. Konfigurationsschritte auf der Unified Firewall:

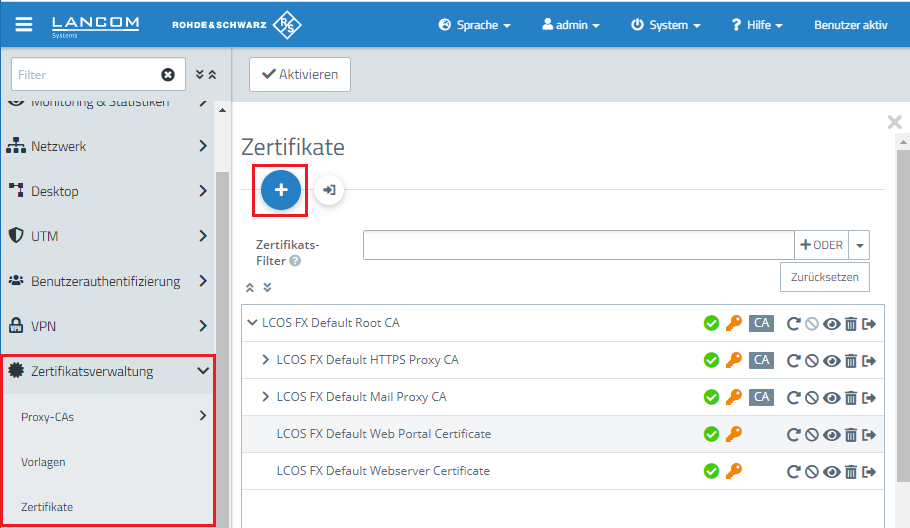

1.1 Verbinden Sie sich mit der Unified Firewall, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

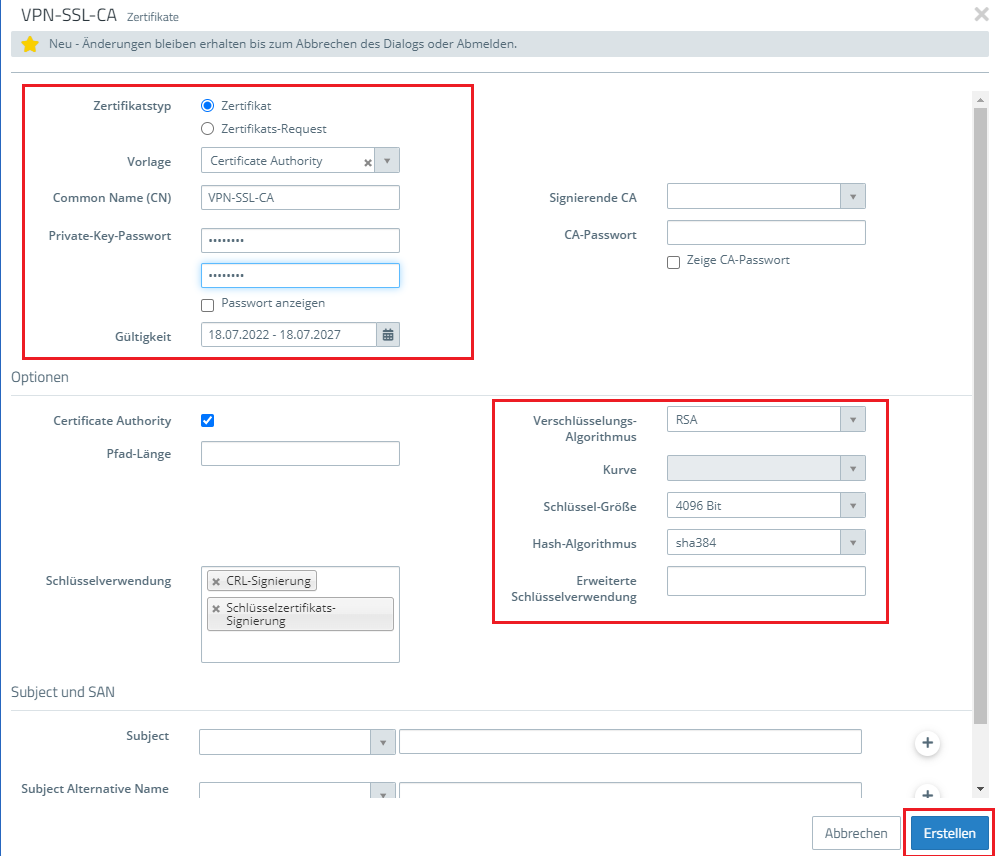

1.2 Hinterlegen Sie folgende Parameter, um eine CA zu erstellen:

- Zertifikatstyp : Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate Authority.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einer CA wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt.

- Private-Key-Passwort: Hinterlegen Sie ein Passwor t. Dieses dient dazu den Private Key zu verschlüsseln.

- Verschlüsselungs-Algorithmus: Wählen Sie im Dropdownmenü RSA aus.

- Schlüssel-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

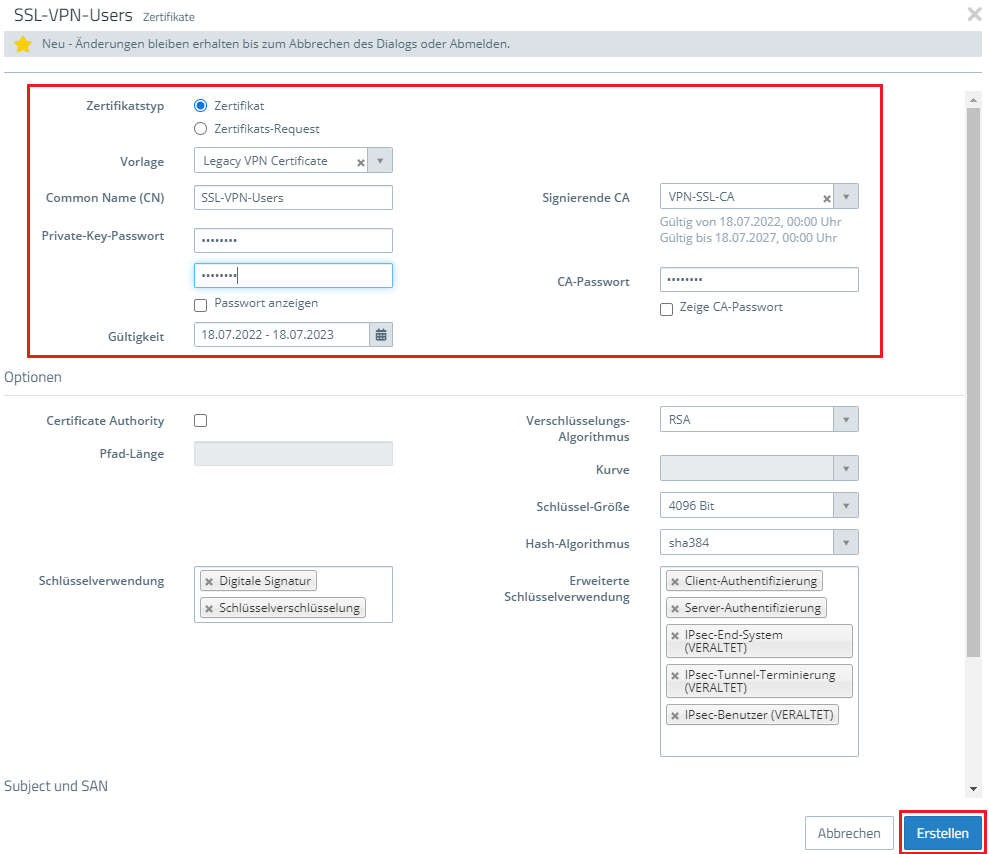

1.4 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung von VPN-Clients auf der Unified Firewall dient:

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Legacy VPN Certificate.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Private-Key-Passwort: Hinterlegen Sie ein Passwor t. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

1.5 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

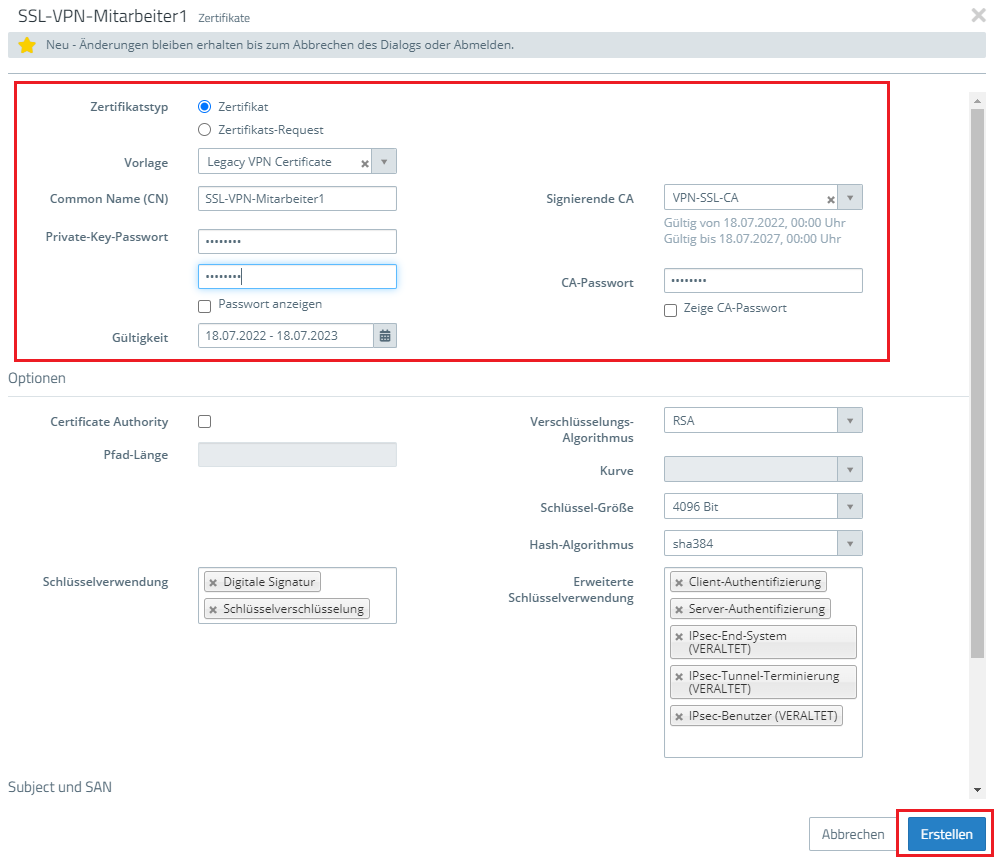

1.6 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung eines bestimmten Mitarbeiters bzw. VPN-Clients dient:

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Legacy VPN Certificate.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Private-Key-Passwort: Hinterlegen Sie ein Passwor t. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

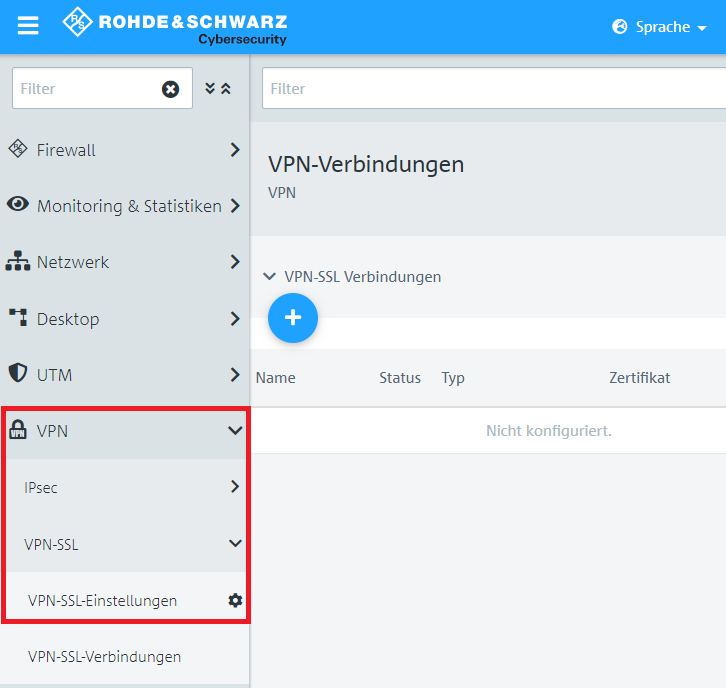

1.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

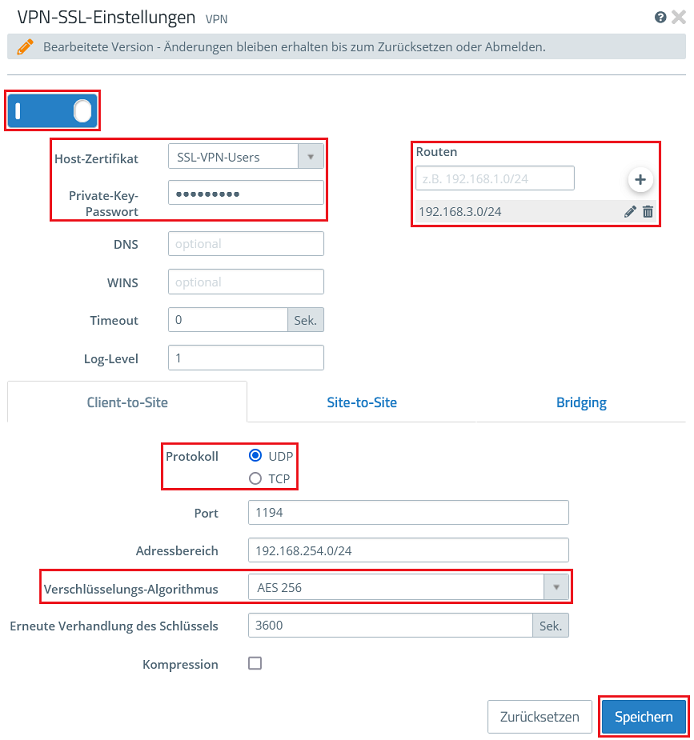

1.8 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter:

- Host-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.4 erstellte VPN-Zertifikat aus.

- Private-Key-Passwort: Tragen Sie das Private-Key-Passwort des in Schritt 1.4 erstellten Zertifikats ein.

- Routen: Hinterlegen Sie die Netzwerke in CIDR-Schreibweise (Classless Inter-Domain Routing), in die der VPN-Client Zugriff haben soll. Diese werden an alle VPN-SSL-Clients ausgeteilt.

- Protokoll: Stellen Sie sicher, dass die Option UDP ausgewählt ist. Wird für den VPN-SSL-Tunnel TCP verwendet und innerhalb des Tunnels Daten per TCP übertragen, kann dies ansonsten zu einem "TCP-Meltdown" führen.

- Verschlüsselungs-Algorithmus: Wählen Sie im Dropdownmenü AES 256 aus.

Optional können Sie einen DNS- oder WINS-Server hinterlegen, die allen VPN-SSL-Clients zugewiesen werden.

Bei Bedarf können Sie den Port abändern.

Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden.

Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden.

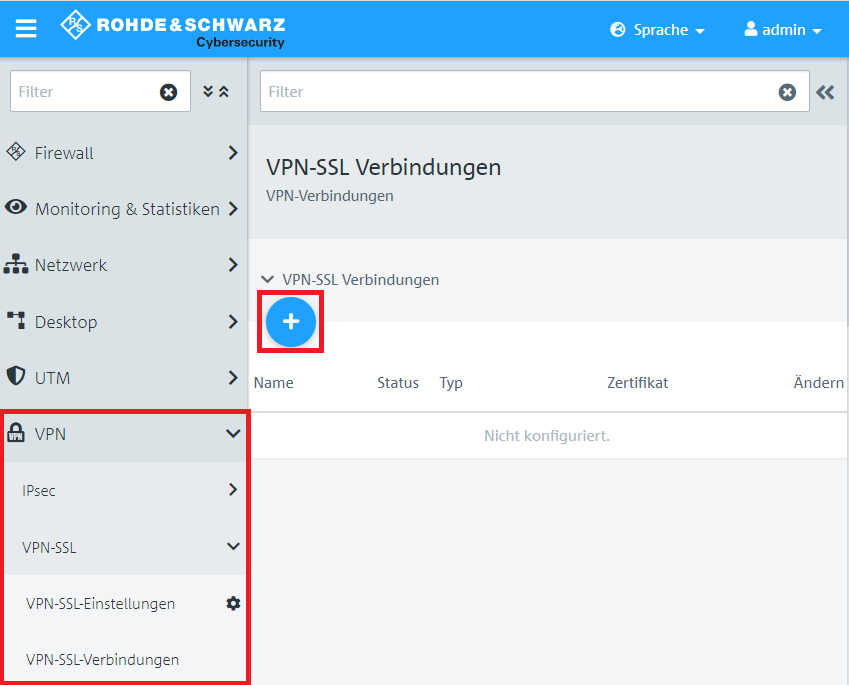

1.9 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

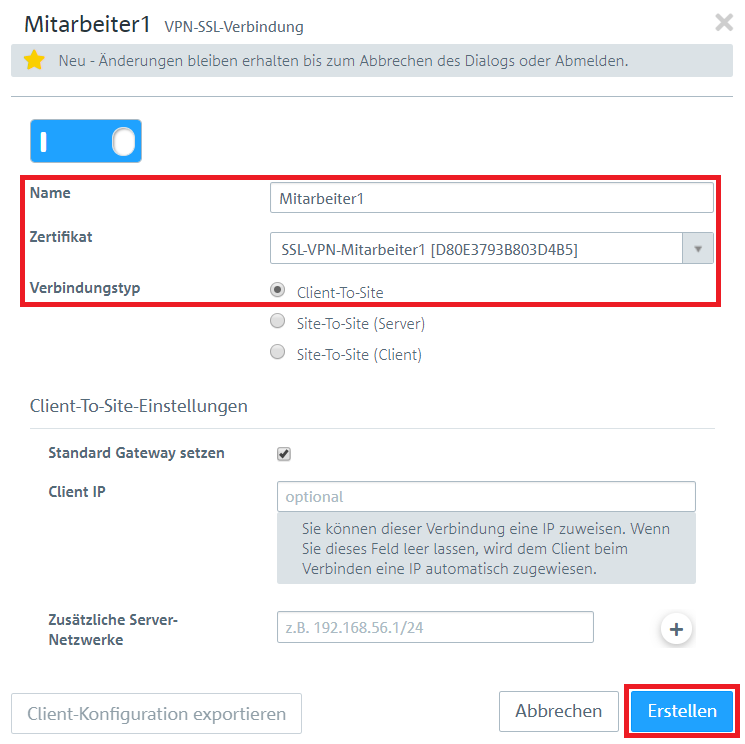

1.10 Aktivieren Sie die VPN-Verbindung und hinterlegen folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.6 erstellte VPN-Zertifikat für den Mitarbeiter aus.

- Verbindungstyp: Wählen Sie Client-To-Site aus.

Wird die Funktion Standard-Gateway setzen aktiviert, kann der VPN-Client über die Internet-Verbindung der Unified Firewall mit dem Internet kommunizieren.

Bei Client IP besteht die Möglichkeit dem VPN-Client eine feste IP-Adresse zuzuweisen. Bleibt dieser Eintrag leer, wird dem VPN-Client eine IP-Adresse aus dem Adressbereich zugewiesen (siehe Schritt 1.8).

Bei Zusätzliche Server-Netzwerke besteht die Möglichkeit dem VPN-Client den Zugriff auf weitere lokale Netzwerke zu erlauben. So kann einzelnen Mitarbeitern der Zugriff auf unterschiedliche lokale Netzwerke ermöglicht werden.

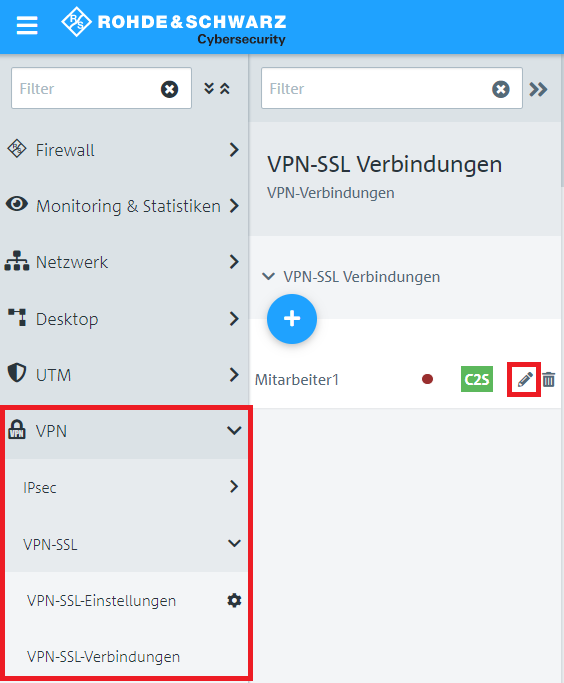

1.11 Bearbeiten Sie die in Schritt 1.10 erstellte VPN-SSL-Verbindung mit einem Klick auf das "Stift-Symbol".

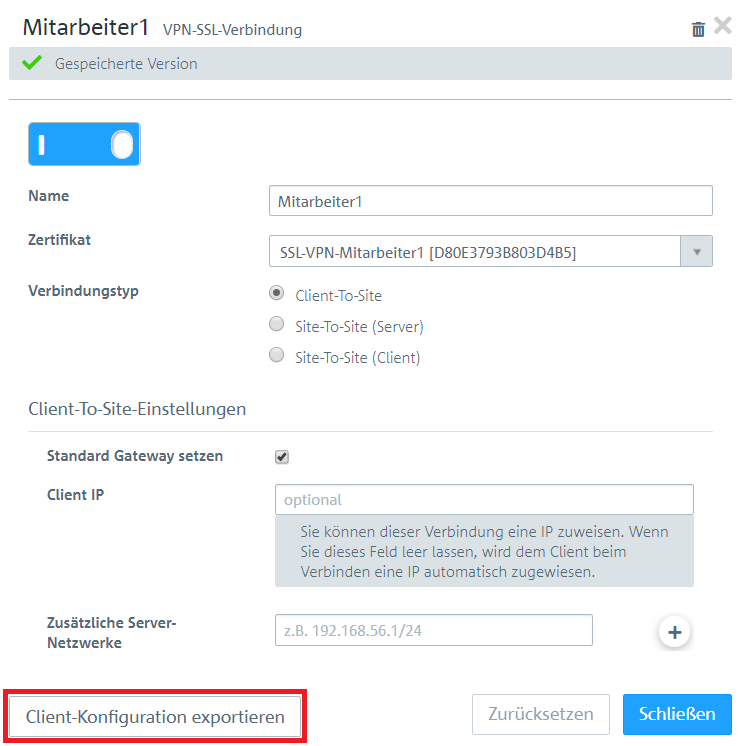

1.12 Klicken Sie auf Client-Konfiguration exportieren , um das VPN-Profil mitsamt dem Zertifikat zu exportieren.

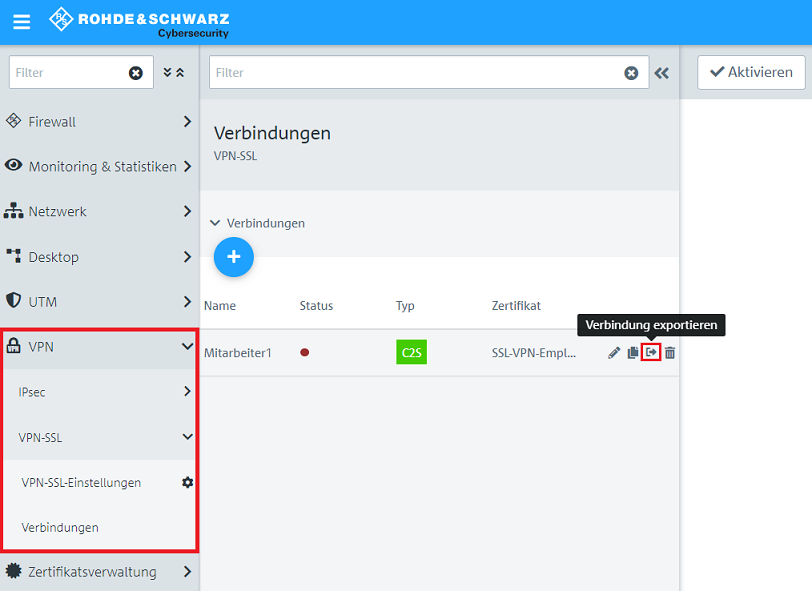

Ab LCOS FX 10.5 können Sie das Profil direkt im Menü VPN → VPN-SSL → Verbindungen exportieren, indem Sie dort bei einer Verbindung auf die Option Verbindung exportieren klicken.

Gegebenenfalls müssen Sie im Vorfeld auf das Doppelpfeil-Symbol klicken (neben dem Feld Filter), um das Menü zu expandieren, damit das Symbol für den Export sichtbar ist.

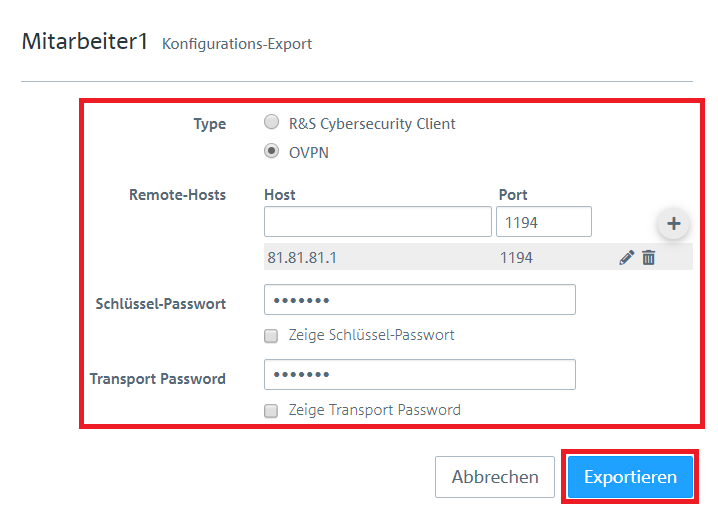

1.13 Hinterlegen Sie folgende Parameter:

- Type : Wählen Sie OVPN , damit ein Profil für den OpenVPN Client generiert wird.

- Remote-Hosts : Geben Sie die öffentliche IPv4-Adresse bzw. den DynDNS-Namen der Unified-Firewall sowie den Port für VPN-SSL (siehe Schritt 1.8 ) an.

- Schlüssel-Passwort : Hinterlegen Sie das in Schritt 1.6 vergebene Private-Key-Passwort .

- Transport Password : Vergeben Sie ein Passwort . Dieses muss bei dem Aufbau der VPN-Verbindung im OpenVPN Client angegeben werden.

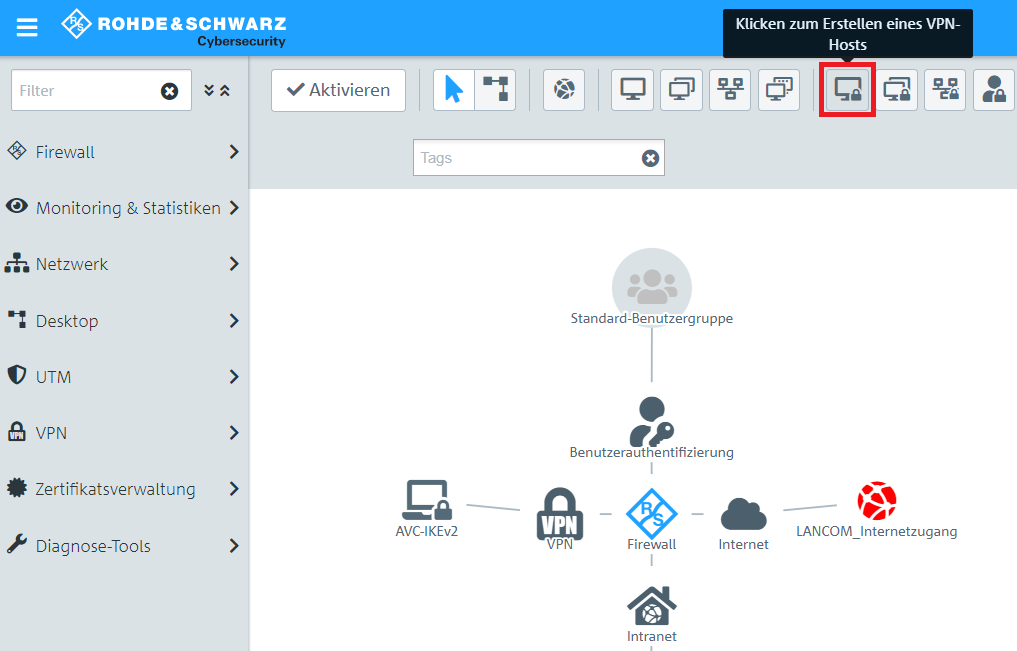

1.14 Klicken Sie auf die Schaltfläche zum Erstellen eines neuen VPN-Hosts .

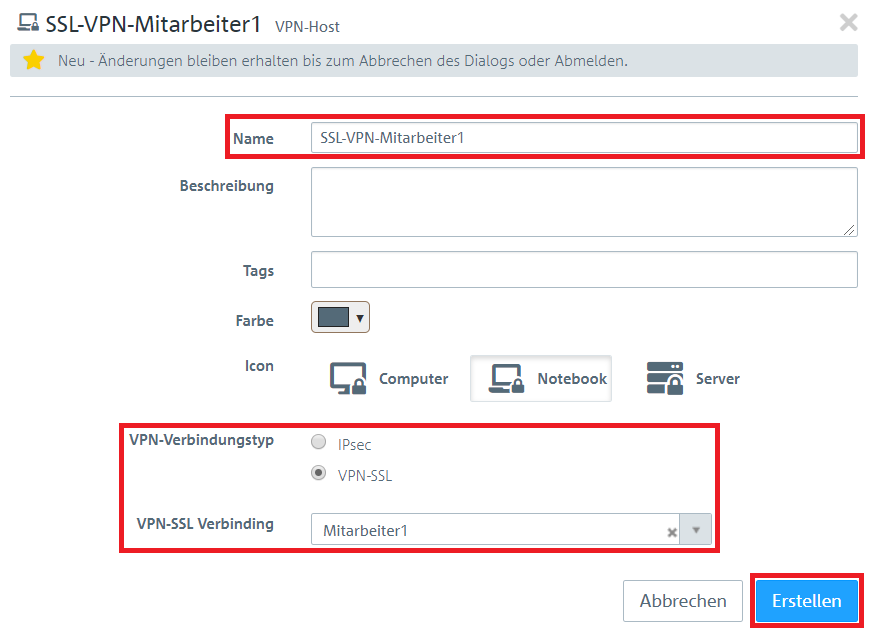

1.15 Hinterlegen Sie folgende Parameter:

- Name : Vergeben Sie einen aussagekräftigen Namen .

- VPN-Verbindungstyp : Wählen Sie VPN-SSL aus.

- VPN-SSL-Verbindung : Wählen Sie im Dropdownmenü die in Schritt 1.10 erstellte VPN-SSL Verbindung aus.

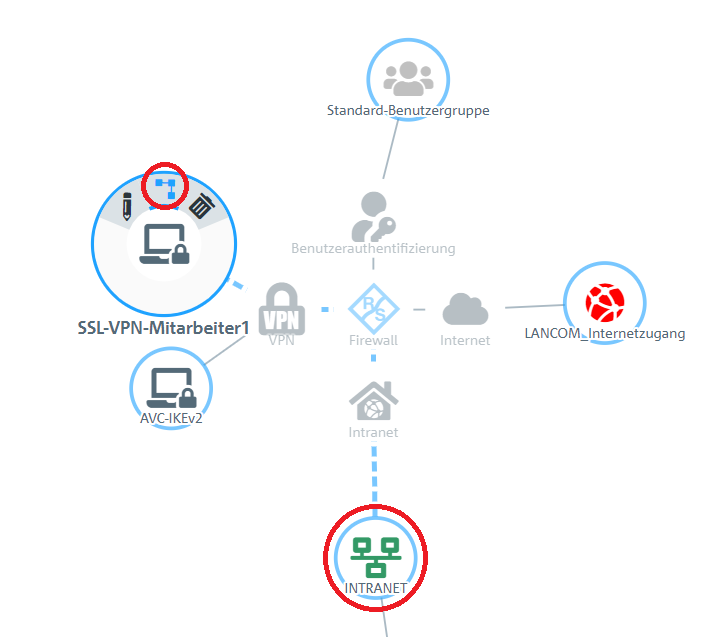

1.16 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der OpenVPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches der OpenVPN Client Zugriff haben soll.

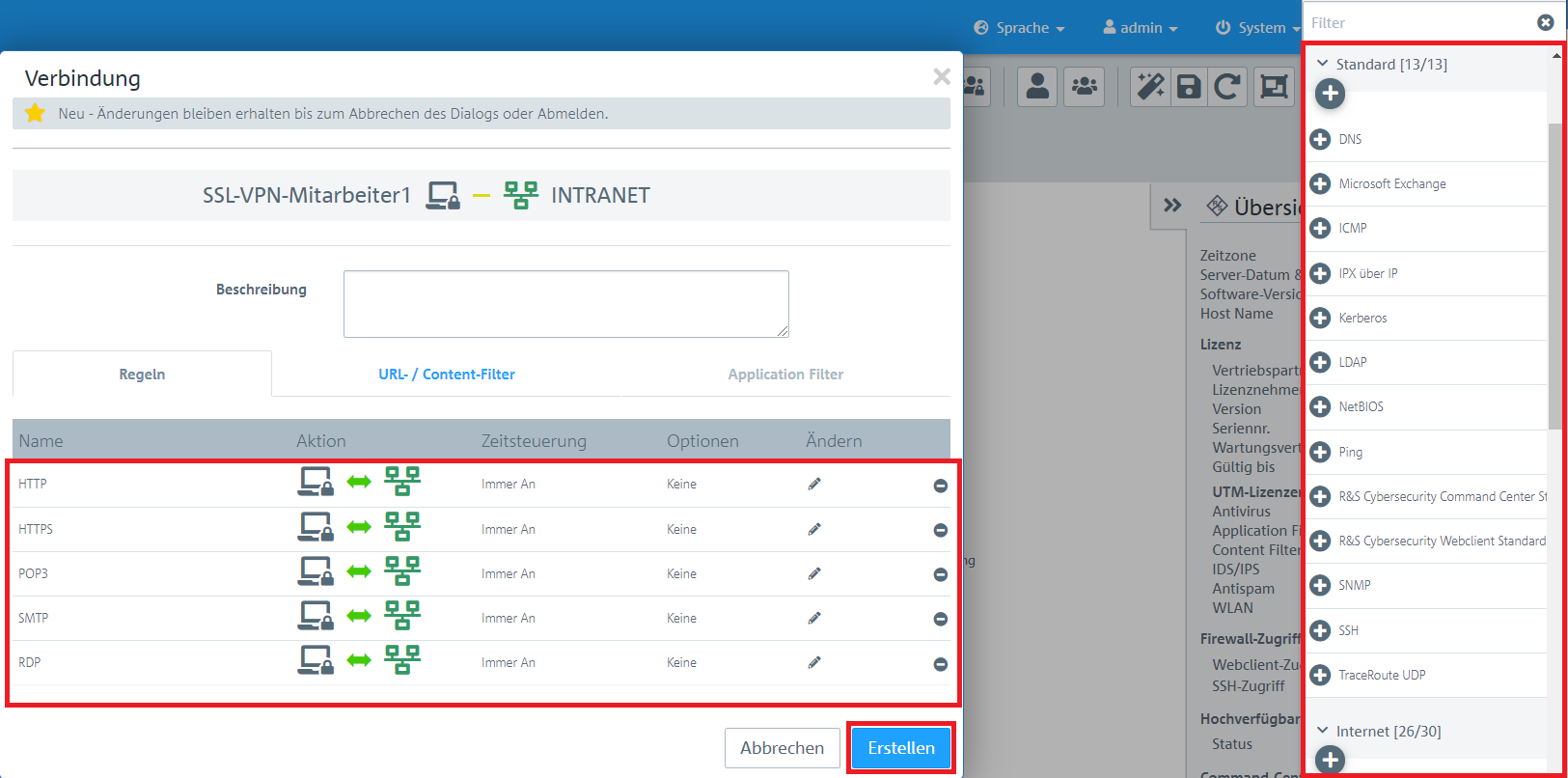

1.17 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

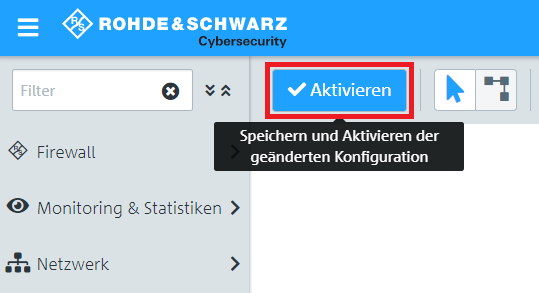

1.19 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte im OpenVPN Client:

2.1 Übertragen Sie das in Schritt 1.13 exportierte SSL-VPN-Profil auf das Android Gerät.

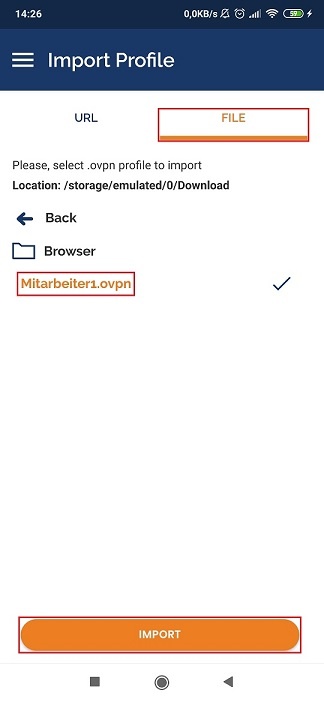

2.2 Öffnen Sie die OpenVPN App auf dem Android Gerät, klicken auf Import Profile → FILE und wählen in dem Ordner, in dem Sie das SSL-VPN-Profil abgelegt haben, das Profil aus.

Klicken Sie anschließend auf IMPORT .

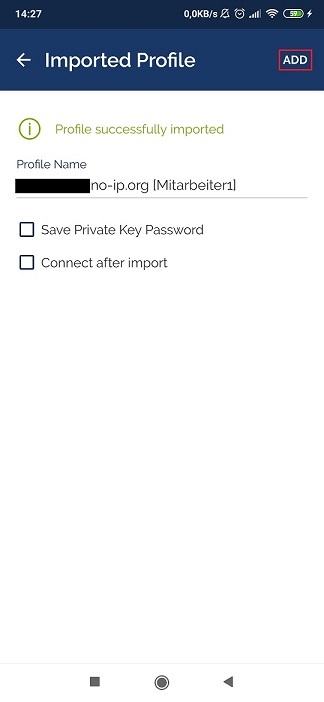

2.3 Der erfolgreiche Import des Profils wird mit einer entsprechenden Meldung quittiert.

2.4 Klicken Sie auf ADD, um das Profil zu speichern.

2.5 Die Konfigurationsschritte im OpenVPN Client sind damit abgeschlossen.

3. Einrichtung eines Port-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für VPN-SSL wird im Standard der UDP-Port 1194 verwendet. Dieser muss auf die Unified Firewall weitergeleitet werden.

Der Port für VPN-SSL lässt sich in der Unified Firewall ändern (siehe Schritt 1.8 ).

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller.

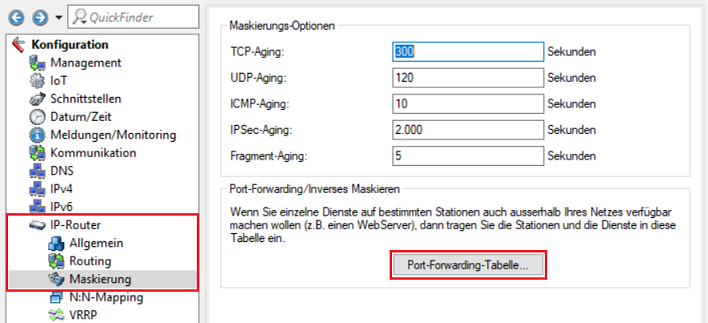

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle .

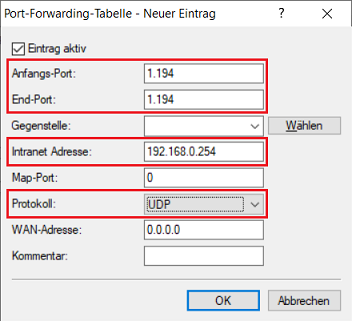

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port : Hinterlegen Sie den Port 1194 .

- End-Port : Hinterlegen Sie den Port 1194 .

- Intranet-Adresse : Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll : Wählen Sie im Dropdown-Menü UDP aus.

3.3 Schreiben Sie die Konfiguration in den Router zurück.