Beschreibung:

In diesem Dokument ist beschrieben, wie eine IKEv2-Verbindung mit dem LANCOM Advanced VPN Client zu einer LANCOM R&S®Unified Firewall (im Folgenden als Unified Firewall bezeichnet) eingerichtet werden kann.

Voraussetzungen: - LANCOM R&S® Unified Firewall mit LCOS FX ab Version 10.4 bis einschließlich Version 10.6

- LANCOM Advanced VPN Client ab Version 4.1

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

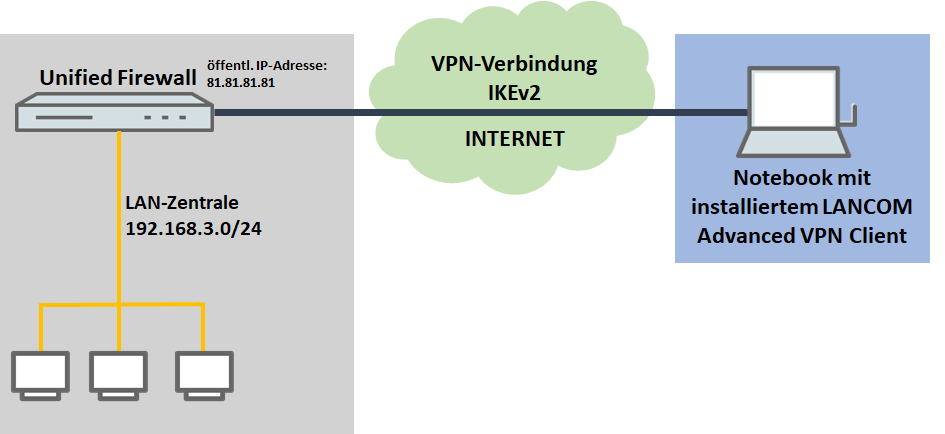

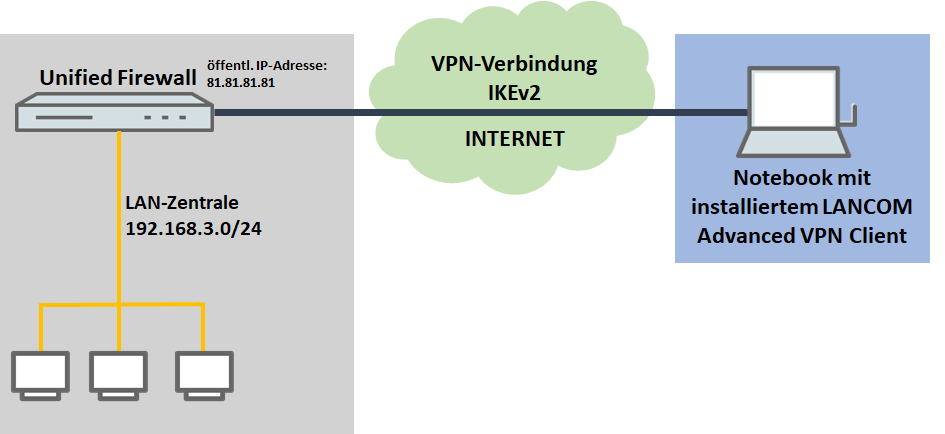

Szenario: 1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse: - Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per IKEv2 Client-To-Site Verbindung ermöglichen.

- Dazu ist auf den Notebooks der Außendienst-Mitarbeiter der LANCOM Advanced VPN Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.3.0/24.

- Die VPN-Verbindung soll über Zertifikate authentifiziert werden. Es wird die CA der Unified Firewall verwendet.

Schematische Darstellung einer technischen Benutzeroberfläche, die eine VPN-Verbindung mit IKEv2 über eine Unified Firewall zum Internet und eine LAN-Verbindung zur Zentrale zeigt. 2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:

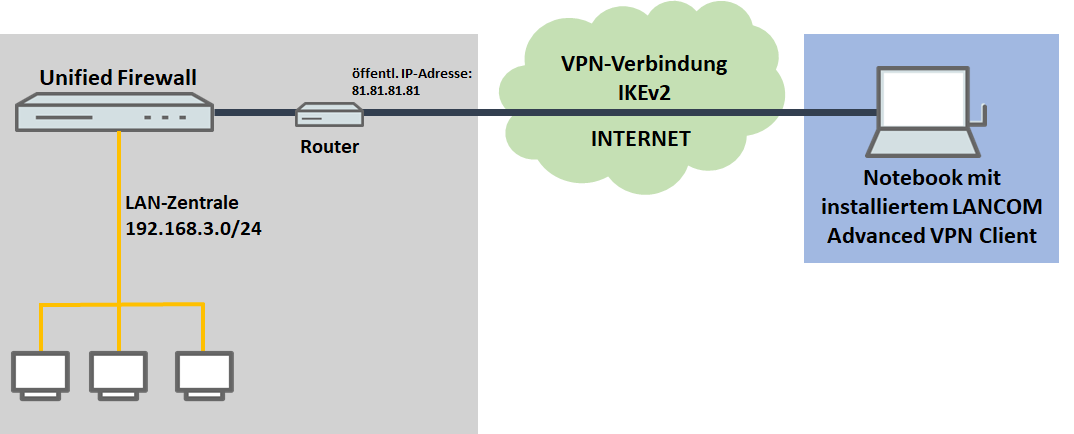

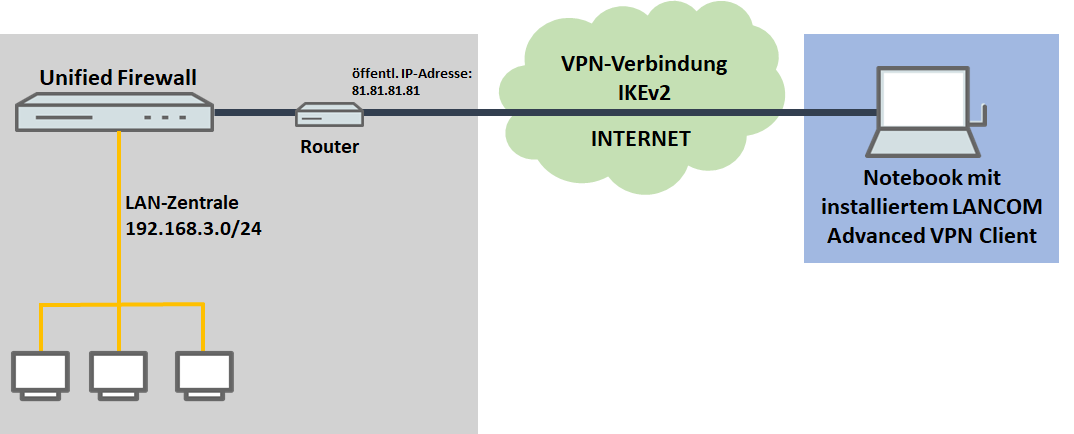

Schematische Darstellung einer technischen Benutzeroberfläche, die eine VPN-Verbindung mit IKEv2 über eine Unified Firewall zum Internet und eine LAN-Verbindung zur Zentrale zeigt. 2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet: - Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per IKEv2 Client-To-Site Verbindung ermöglichen.

- Dazu ist auf den Notebooks der Außendienst-Mitarbeiter der LANCOM Advanced VPN Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router die feste öffentliche IP-Adresse 81.81.81.81.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.3.0/24.

- Die VPN-Verbindung soll über Zertifikate authentifiziert werden. Es wird die CA der Unified Firewall verwendet.

Bildschirmdarstellung einer technischen Benutzeroberfläche mit Beschriftungen wie 'Unified Firewall', 'öffentliche Adresse', 'VPN-Verbindung' und 'LAN-Zentrale' für Netzwerkeinstellungen. Vorgehensweise:

Bildschirmdarstellung einer technischen Benutzeroberfläche mit Beschriftungen wie 'Unified Firewall', 'öffentliche Adresse', 'VPN-Verbindung' und 'LAN-Zentrale' für Netzwerkeinstellungen. Vorgehensweise:Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 6).

1. Erstellen der CA und der VPN-Zertifikate auf der Unified Firewall:

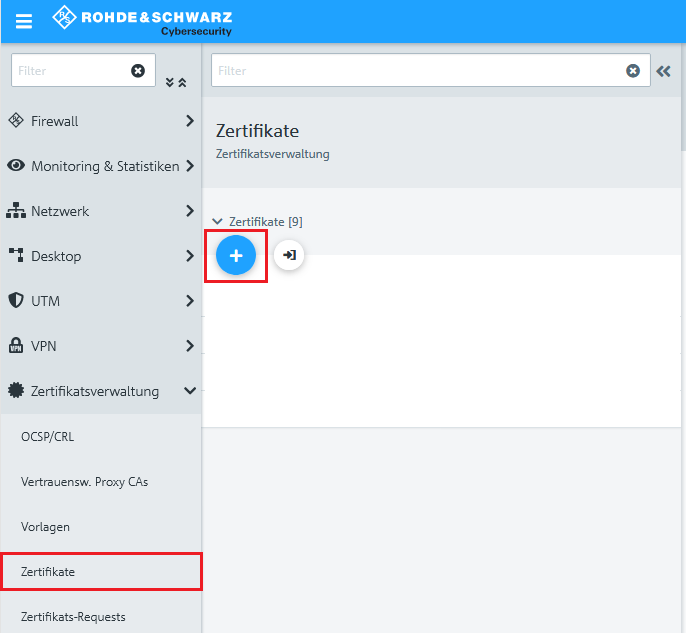

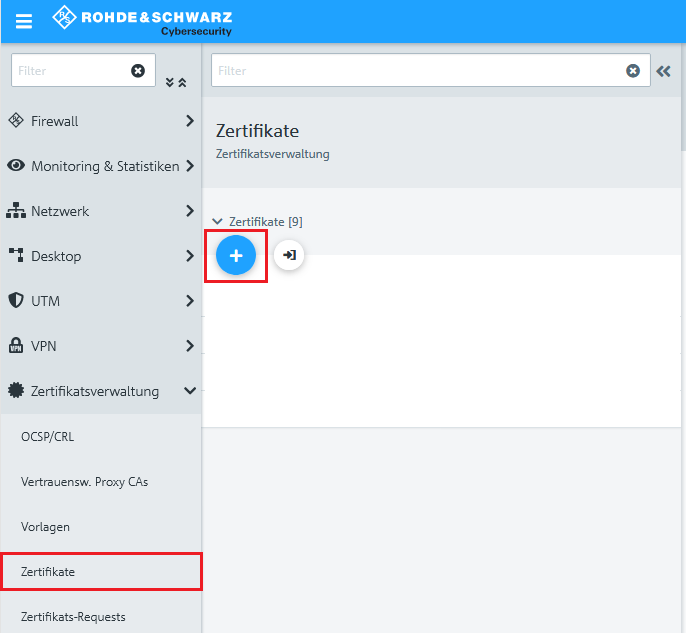

1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall, wechseln Sie in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Symbol", um einen neuen Eintrag zu erstellen.

Bildschirmansicht einer IT-Sicherheitsmanagement-Software zeigt Funktionen für Firewall-Management, Zertifikatsverwaltung, Netzwerküberwachung und Statistiken, OCSP und CRL Konfigurationen, sowie Templates und Zertifikatsanfragen.

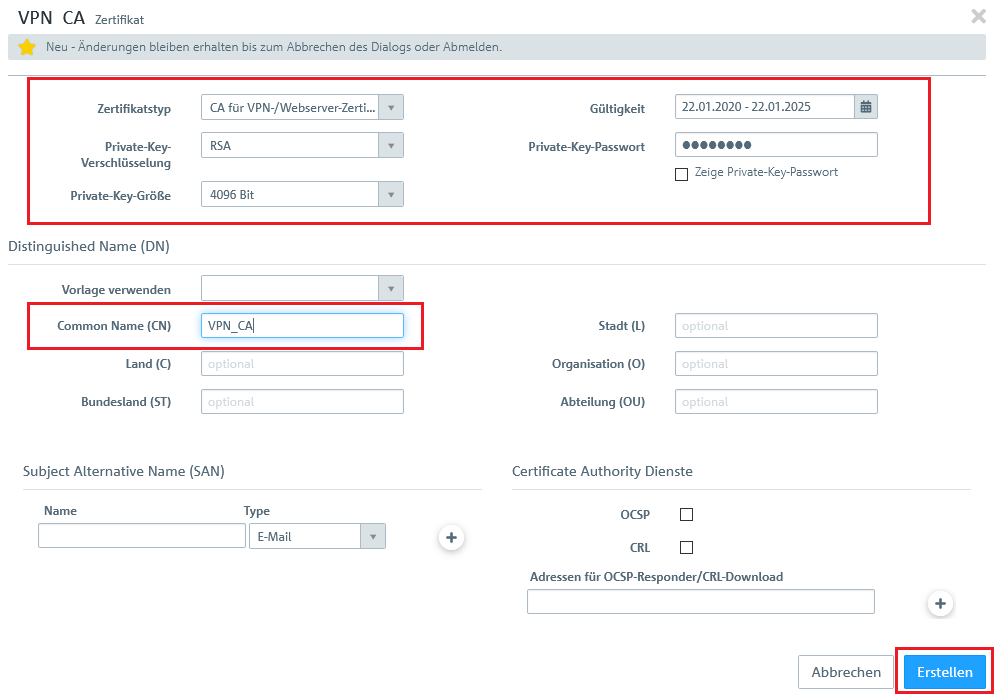

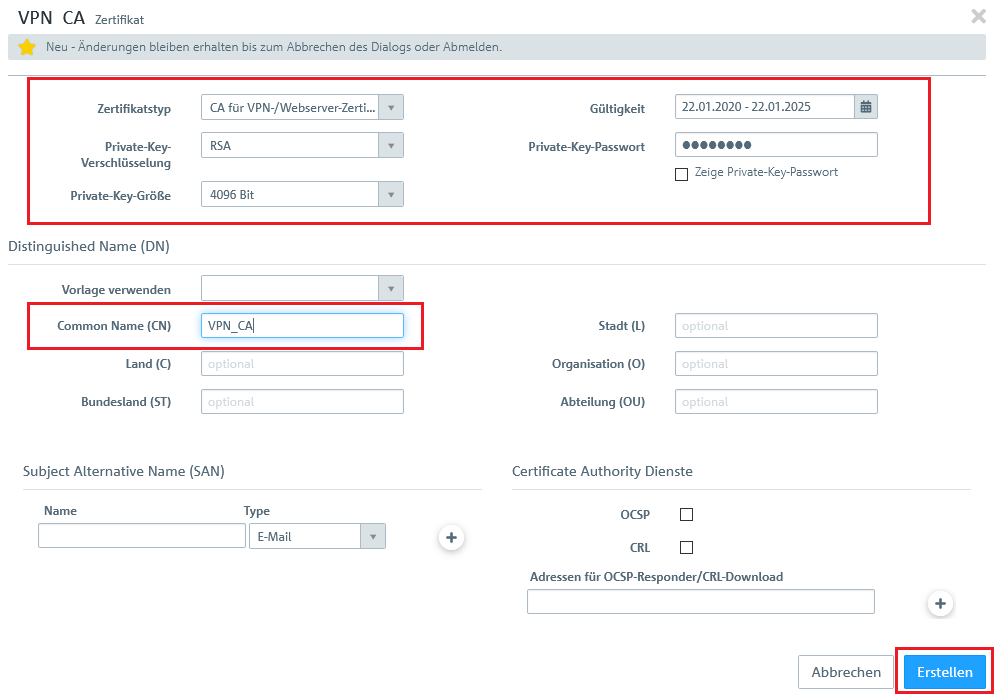

Bildschirmansicht einer IT-Sicherheitsmanagement-Software zeigt Funktionen für Firewall-Management, Zertifikatsverwaltung, Netzwerküberwachung und Statistiken, OCSP und CRL Konfigurationen, sowie Templates und Zertifikatsanfragen.1.2 Zunächst muss eine Zertifizierungsstelle (CA) für VPN-Verbindungen erstellt werden.

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „CA für VPN/Webserver-Zertifikate“ aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bi t aus.

- Tragen Sie einen beliebigen Common Name ein.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.3 Klicken Sie dann auf die Schaltfläche Erstellen.

Bildschirmansicht einer technischen Benutzeroberfläche zur Konfiguration eines VPN-Zertifikats, mit Optionen wie Verschlüsselung, Private-Key-Passwort, Distinguished Name (DN), Subject Alternative Name (SAN), Certificate Authority Dienste sowie Adressen für OCSP-Responder und CRL-Download.

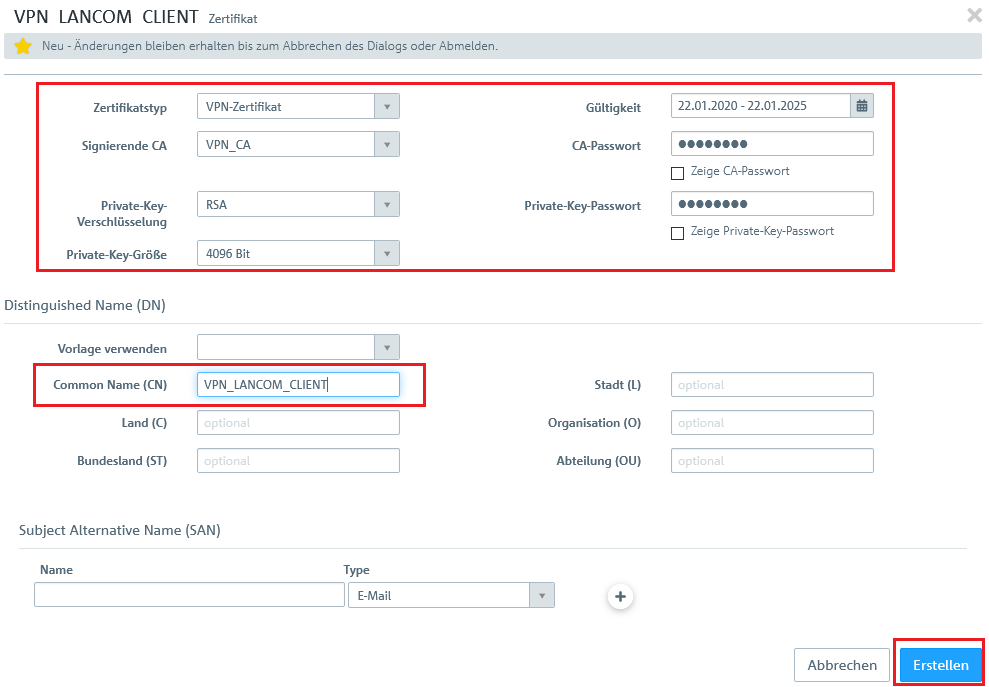

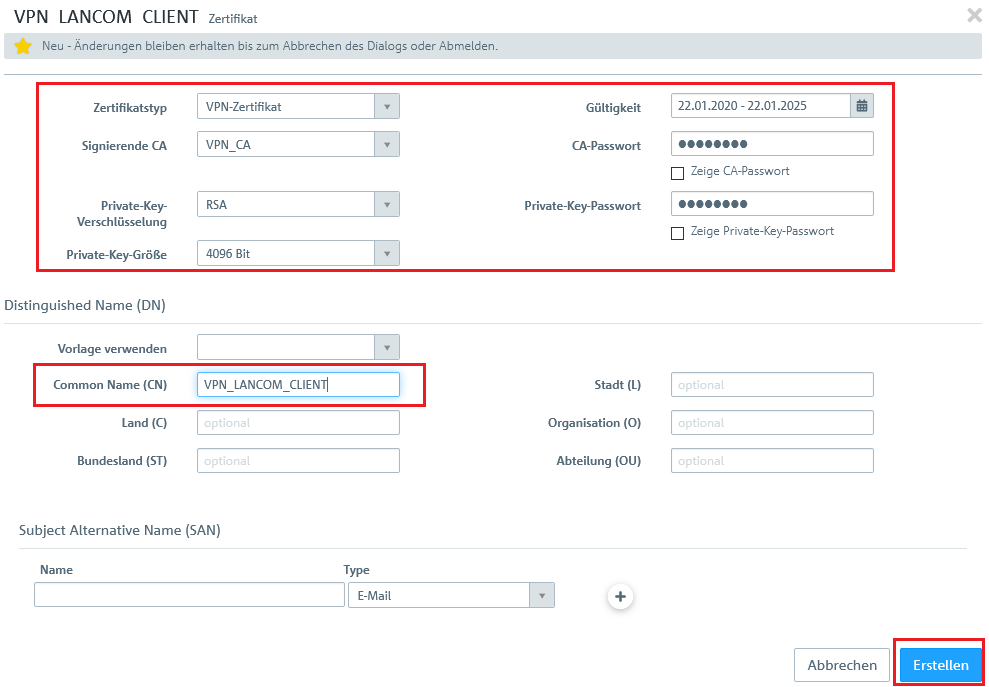

Bildschirmansicht einer technischen Benutzeroberfläche zur Konfiguration eines VPN-Zertifikats, mit Optionen wie Verschlüsselung, Private-Key-Passwort, Distinguished Name (DN), Subject Alternative Name (SAN), Certificate Authority Dienste sowie Adressen für OCSP-Responder und CRL-Download.1.4 Klicken auf das "Plus-Symbol", um ein VPN-Zertifikat für den LANCOM Advanced VPN Client zu erstellen:

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „VPN-Zertifikat“ aus.

- Wählen Sie als "Signierende CA" die VPN-CA aus Schritt 1.2 aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bi t aus.

- Tragen Sie einen beliebigen Common Name ein.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Tragen Sie in den Feldern CA-Passwort das Passwort ein, welches Sie im Schritt 1.2 vergeben haben.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.5 Klicken Die dann auf die Schaltfläche Erstellen.

Bildschirmansicht eines VPN-Konfigurationsmenüs mit Optionen zur Einstellung von Zertifikat, Verschlüsselung, Private Key Passwort, Distinguished Name (DN) und Subject Alternative Name (SAN), inklusive Schaltflächen zum Abbrechen und Erstellen.

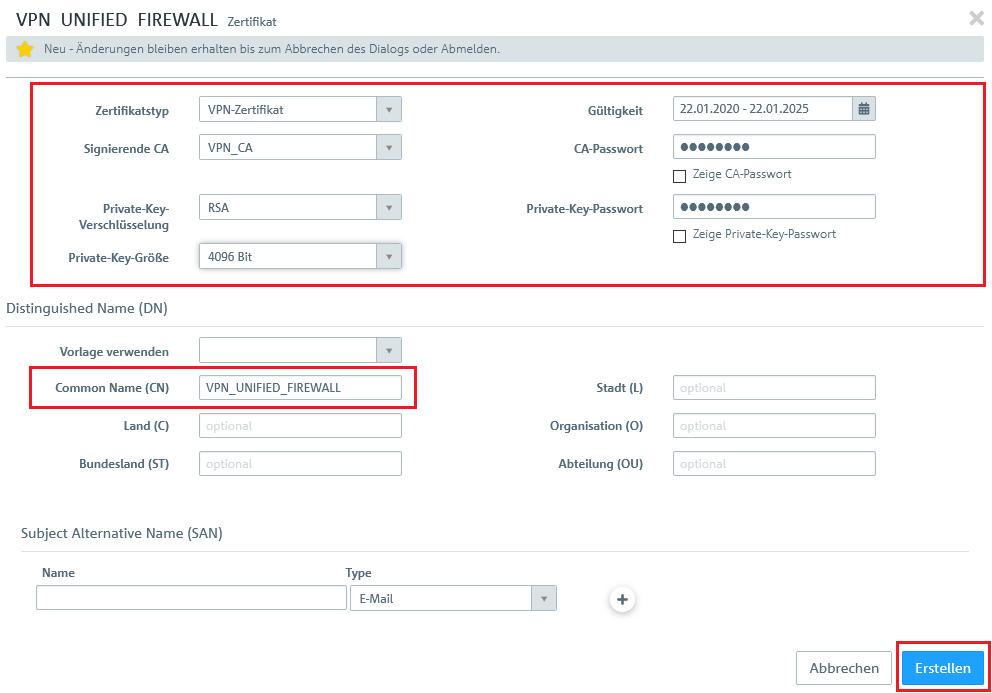

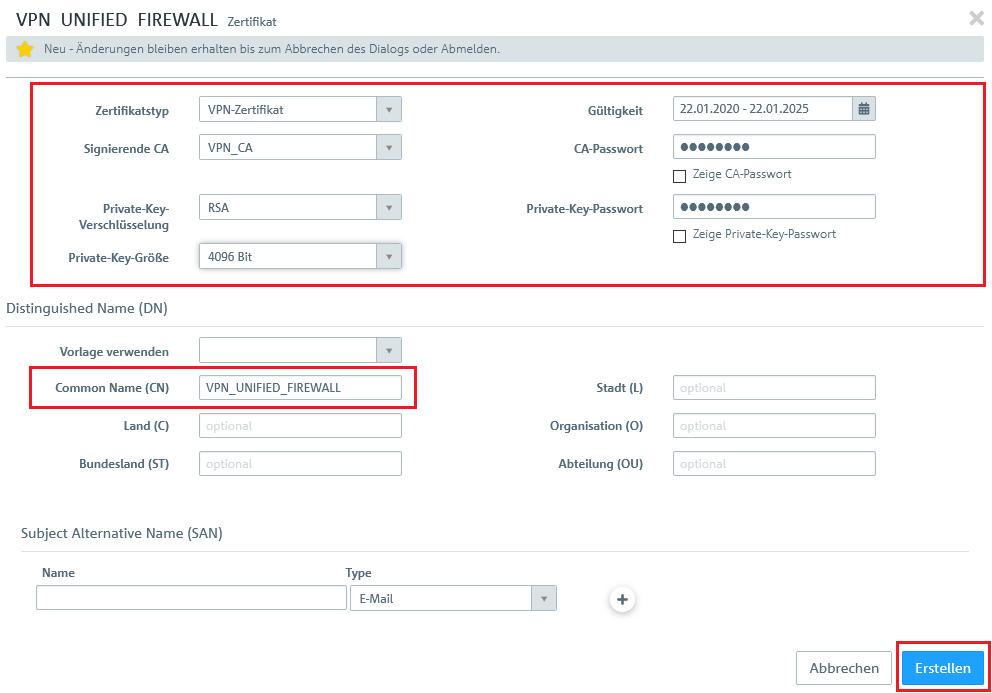

Bildschirmansicht eines VPN-Konfigurationsmenüs mit Optionen zur Einstellung von Zertifikat, Verschlüsselung, Private Key Passwort, Distinguished Name (DN) und Subject Alternative Name (SAN), inklusive Schaltflächen zum Abbrechen und Erstellen.1.6 Klicken auf das "Plus-Symbol", um ein Zertifikat für die Unified Firewall zu erstellen:

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „VPN-Zertifikat“ aus.

- Wählen Sie als "Signierende CA" die VPN-CA aus Schritt 1.2 aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bi t aus.

- Tragen Sie einen beliebigen Common Name aus.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Tragen Sie in den Feldern CA-Passwort das Passwort ein, welches Sie im Schritt 1.2 vergeben haben.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.7 Klicken Die dann auf die Schaltfläche Erstellen.

Screenshot einer technischen Benutzeroberfläche für ein VPN und eine Unified Firewall, die verschiedene Einstellungen wie Zertifikatinformationen, Verschlüsselung und Distinguished Name (DN) enthält.

Screenshot einer technischen Benutzeroberfläche für ein VPN und eine Unified Firewall, die verschiedene Einstellungen wie Zertifikatinformationen, Verschlüsselung und Distinguished Name (DN) enthält.

2. Erstellen der VPN-Verbindung auf der Unified Firewall:

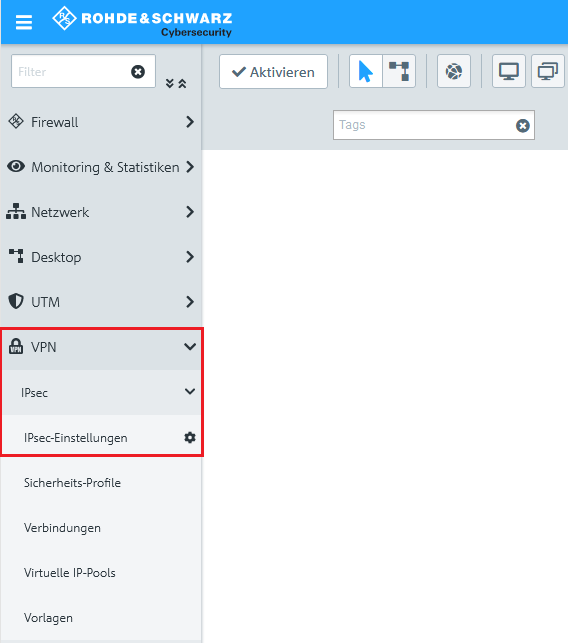

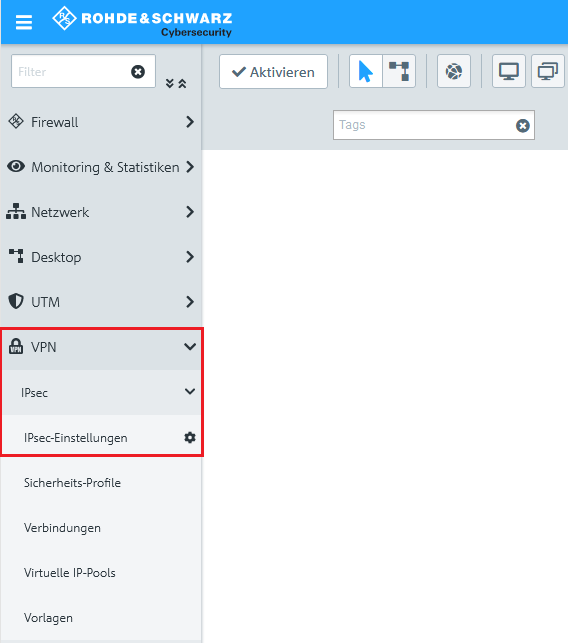

2.1 Wechseln Sie in das Menü VPN → IPSec → IPSec-Einstellungen.

Screenshot einer technischen Benutzeroberfläche, die Optionen für Monitoring-Statistiken, Netzwerk-Management, IPsec-Einstellungen, Sicherheitsprofile, Verbindungen, virtuelle IP-Pools und Vorlagen anzeigt.

Screenshot einer technischen Benutzeroberfläche, die Optionen für Monitoring-Statistiken, Netzwerk-Management, IPsec-Einstellungen, Sicherheitsprofile, Verbindungen, virtuelle IP-Pools und Vorlagen anzeigt.2.2 Aktivieren Sie IPSec.

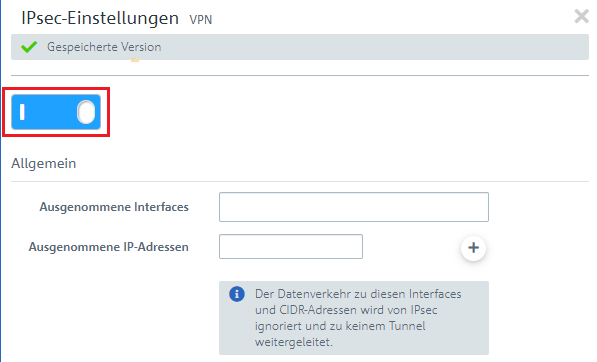

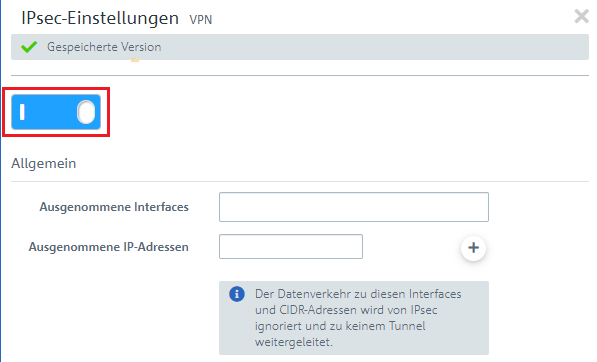

Bildschirmfoto der IPsec-Einstellungen in einer Benutzeroberfläche, die Optionen für allgemeine Konfigurationen und gespeicherte Versionen zeigt.

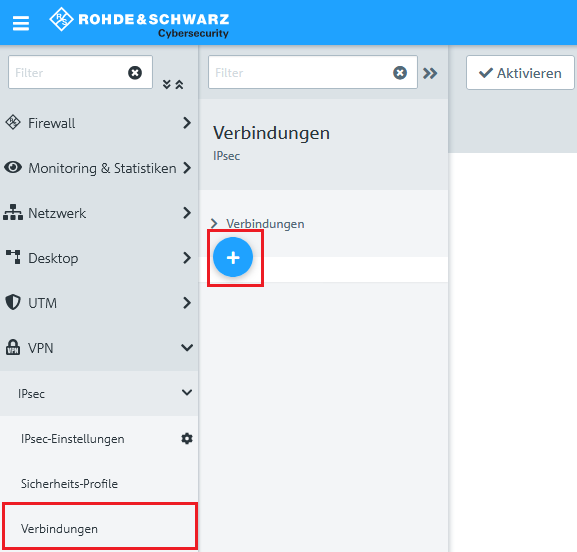

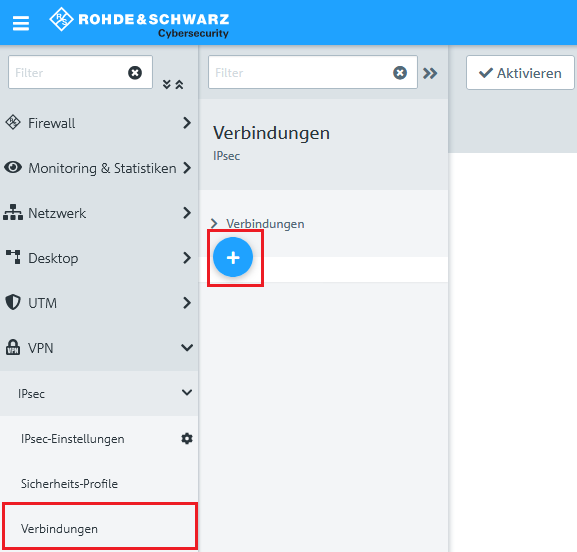

Bildschirmfoto der IPsec-Einstellungen in einer Benutzeroberfläche, die Optionen für allgemeine Konfigurationen und gespeicherte Versionen zeigt.2.3 Wechseln Sie auf VPN → IPSec → Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen.

Screenshot einer technischen Benutzeroberfläche zur Netzwerkverwaltung mit Optionen für Firewall-Einstellungen, IPsec-Konfigurationen und Monitoring-Statistiken.

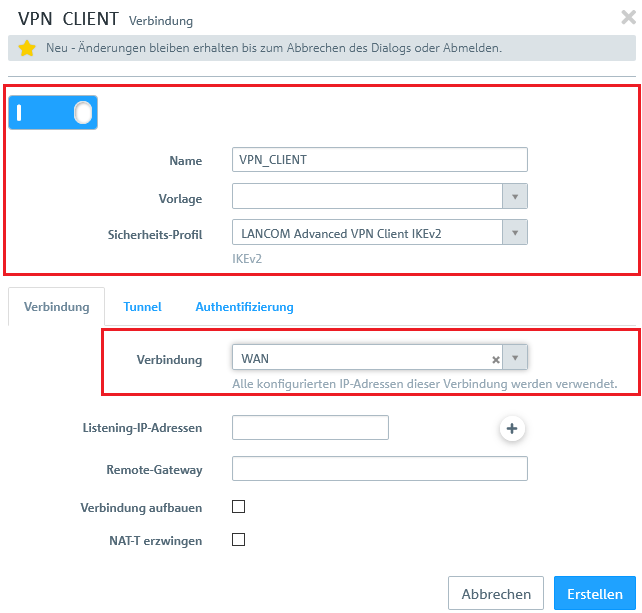

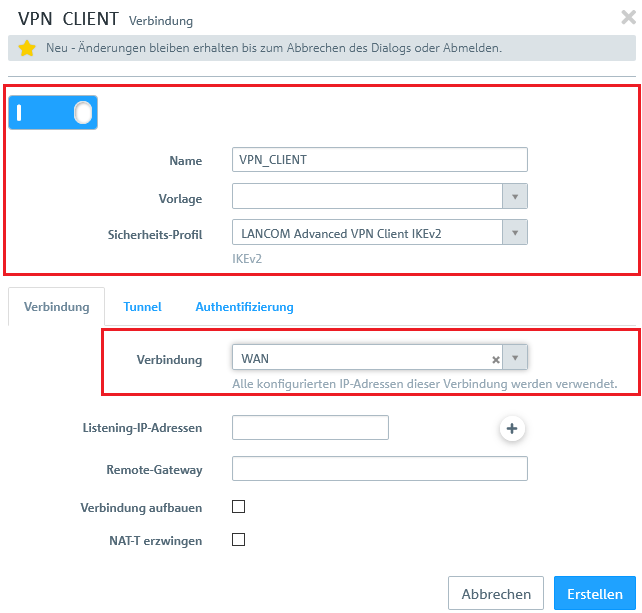

Screenshot einer technischen Benutzeroberfläche zur Netzwerkverwaltung mit Optionen für Firewall-Einstellungen, IPsec-Konfigurationen und Monitoring-Statistiken.2.4 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Name n.

- Sicherheits-Profil: Wählen Sie hier das vorgefertigte Profil LANCOM Advanced VPN Client IKEv2 aus.

- Verbindung: Wählen Sie Ihre konfigurierte Internet-Verbindung aus.

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese hier ebenfalls verwenden.

Screenshot der Benutzeroberfläche eines VPN-Clients, der Einstellungsoptionen wie Sicherheitsprofil, Verbindungstunnelauthentifizierung, Remote-Gateway und die Option zum Erzwingen von NAT zeigt.

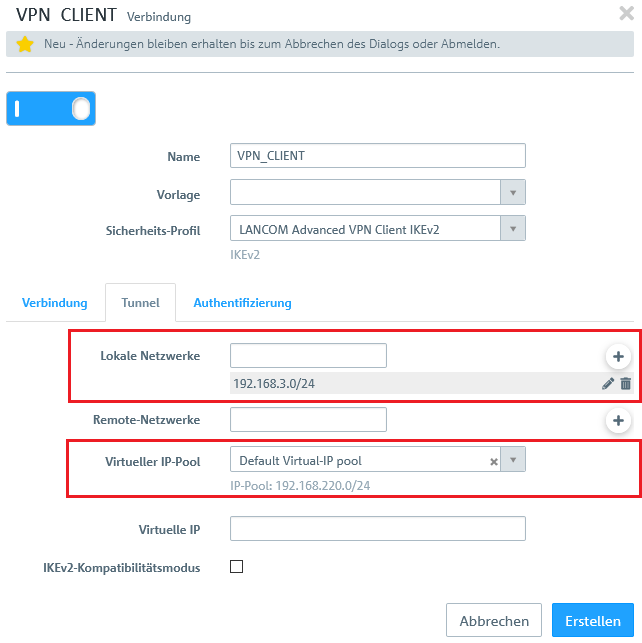

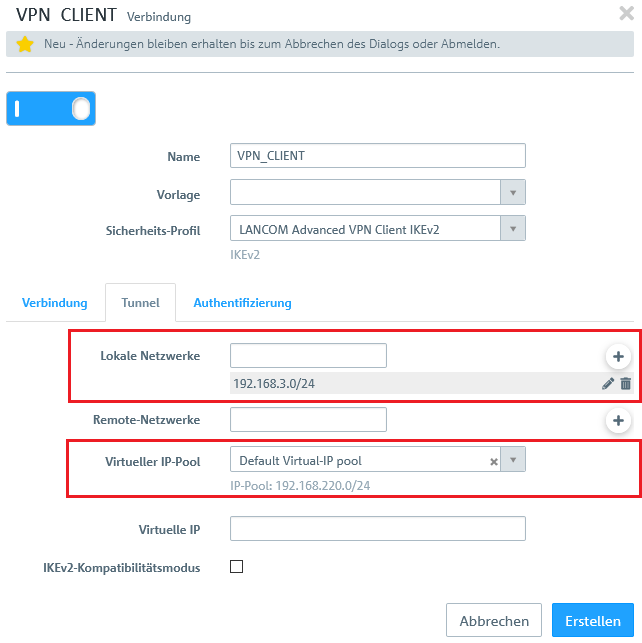

Screenshot der Benutzeroberfläche eines VPN-Clients, der Einstellungsoptionen wie Sicherheitsprofil, Verbindungstunnelauthentifizierung, Remote-Gateway und die Option zum Erzwingen von NAT zeigt.2.5 Wechseln Sie in den Reiter

Tunnel und hinterlegen folgende Parameter:

- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche vom VPN-Client erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich

192.168.3.0/24. - Virtueller IP-Pool: Wählen Sie die Option Default Virtual-IP pool aus. Virtuelle IP-Pools können verwendet werden, um verbundenen VPN-Clients IP-Adress-Konfigurationen zu senden.

Screenshot eines VPN-Konfigurationsmenüs mit Optionen für die Verbindung, Sicherheitsprofil, Authentifizierung, Netzwerkeinstellungen und virtuelle IP-Konfiguration.

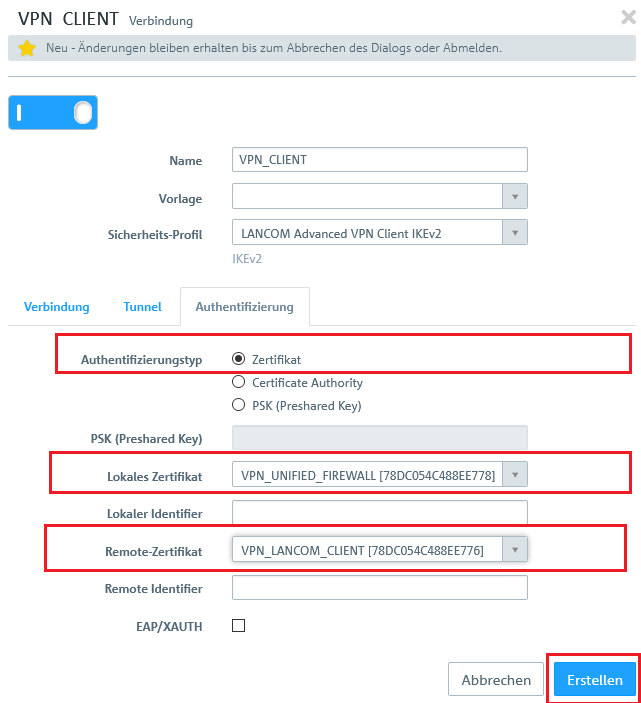

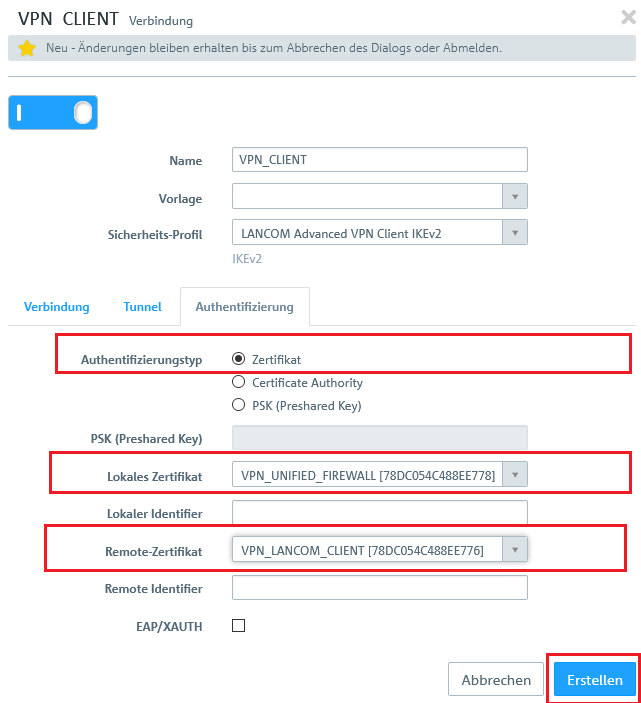

Screenshot eines VPN-Konfigurationsmenüs mit Optionen für die Verbindung, Sicherheitsprofil, Authentifizierung, Netzwerkeinstellungen und virtuelle IP-Konfiguration.2.6 Wechseln Sie in den Reiter Authentifizierung und hinterlegen folgende Parameter:

- Authentifizierungstyp: Wählen Sie hier die Option Zertifikat aus.

- Lokales Zertifikat: Wählen Sie hier das im Schritt 1.6 erstellte VPN-Zertifikat für die Unified Firewall aus.

- Remote-Zertifikat: Wählen Sie hier das im Schritt 1.4 erstellte VPN-Zertifikat für den LANCOM Advanced VPN Client aus.

2.7 Klicken Sie auf Erstellen um die Konfiguration zu speichern.

Screenshot eines VPN-Client-Konfigurationsfensters mit Einstellungsoptionen für Verbindungstyp, Authentifizierung und Sicherheitsprofile.

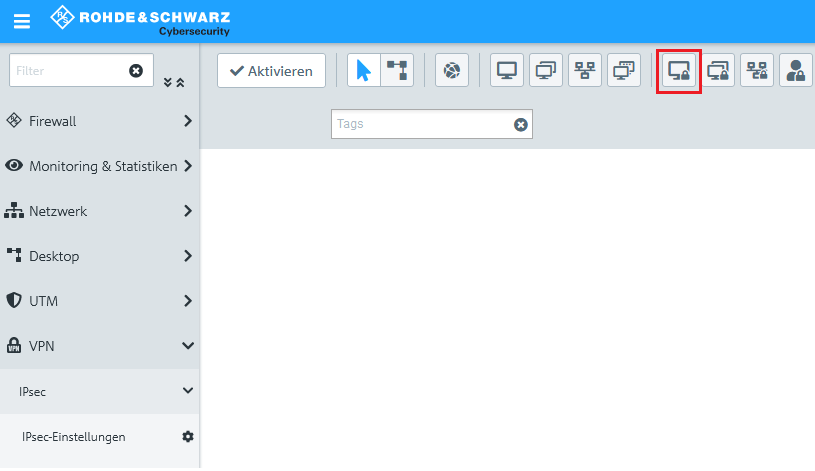

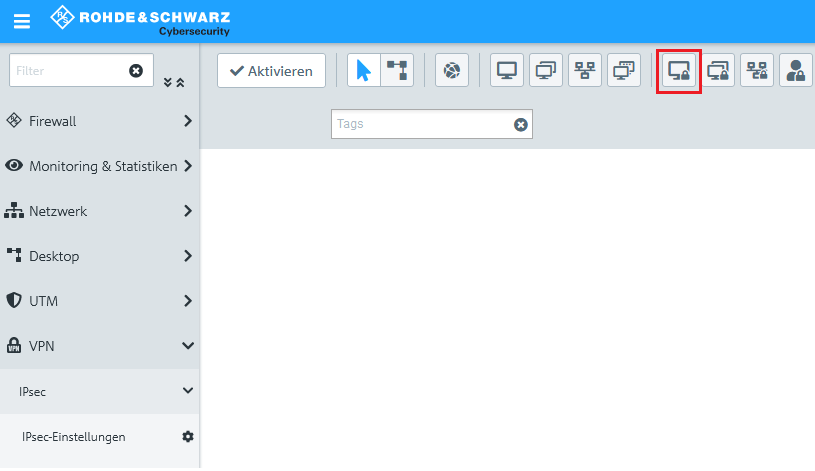

Screenshot eines VPN-Client-Konfigurationsfensters mit Einstellungsoptionen für Verbindungstyp, Authentifizierung und Sicherheitsprofile.2.8 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Host s.

Screenshot einer technischen Benutzeroberfläche mit Fokus auf IPsec-Einstellungen und Netzwerk-Monitoringstatistiken.

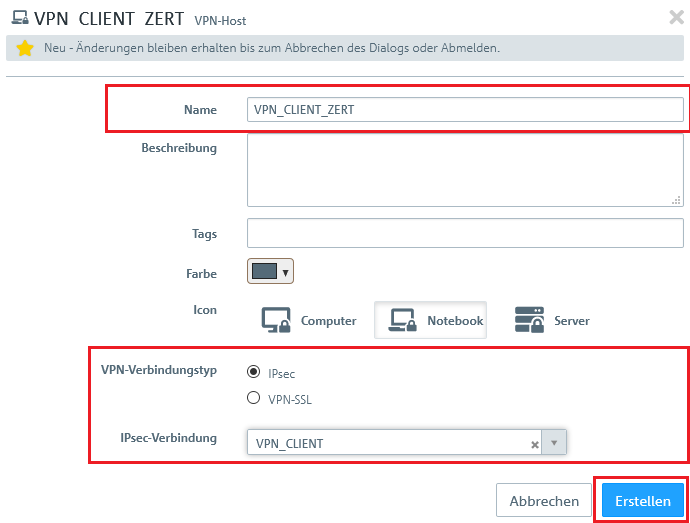

Screenshot einer technischen Benutzeroberfläche mit Fokus auf IPsec-Einstellungen und Netzwerk-Monitoringstatistiken.2.9 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 2.4 -2.7 erstellte VPN-Verbindung aus.

Bildschirmansicht einer technischen Benutzeroberfläche zur Konfiguration einer VPN-Verbindung, einschließlich Optionen für 'EAVPNCLIENTZERT', 'IPsecVerbindung' und Schaltflächen zum 'Abbrechen' und 'Erstellen'.

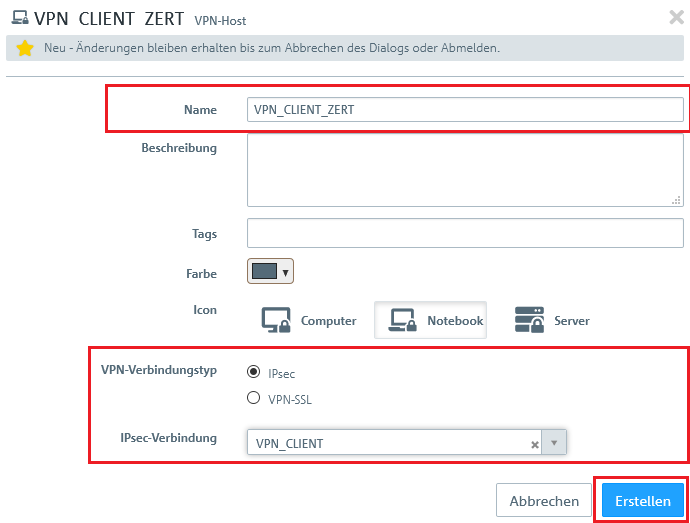

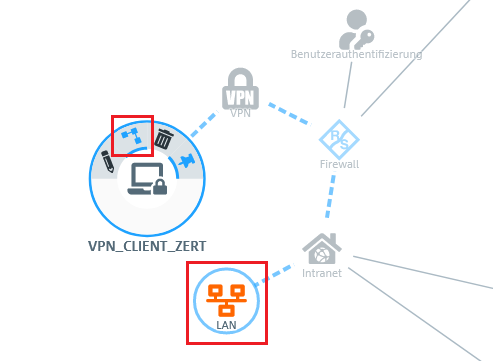

Bildschirmansicht einer technischen Benutzeroberfläche zur Konfiguration einer VPN-Verbindung, einschließlich Optionen für 'EAVPNCLIENTZERT', 'IPsecVerbindung' und Schaltflächen zum 'Abbrechen' und 'Erstellen'.2.10 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches das Objekt (die eingerichtete Site-to-Site Verbindung) zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Bildschirmansicht eines technischen Konfigurationsmenüs mit der Beschriftung VPNCLIENTZERT N.

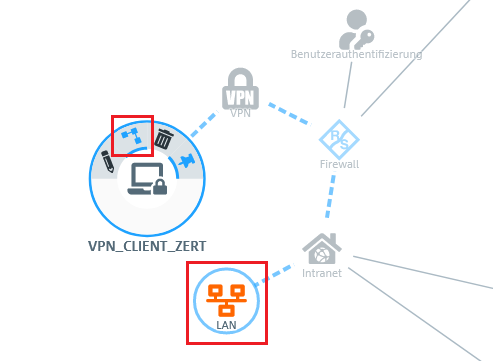

Bildschirmansicht eines technischen Konfigurationsmenüs mit der Beschriftung VPNCLIENTZERT N.2.11 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

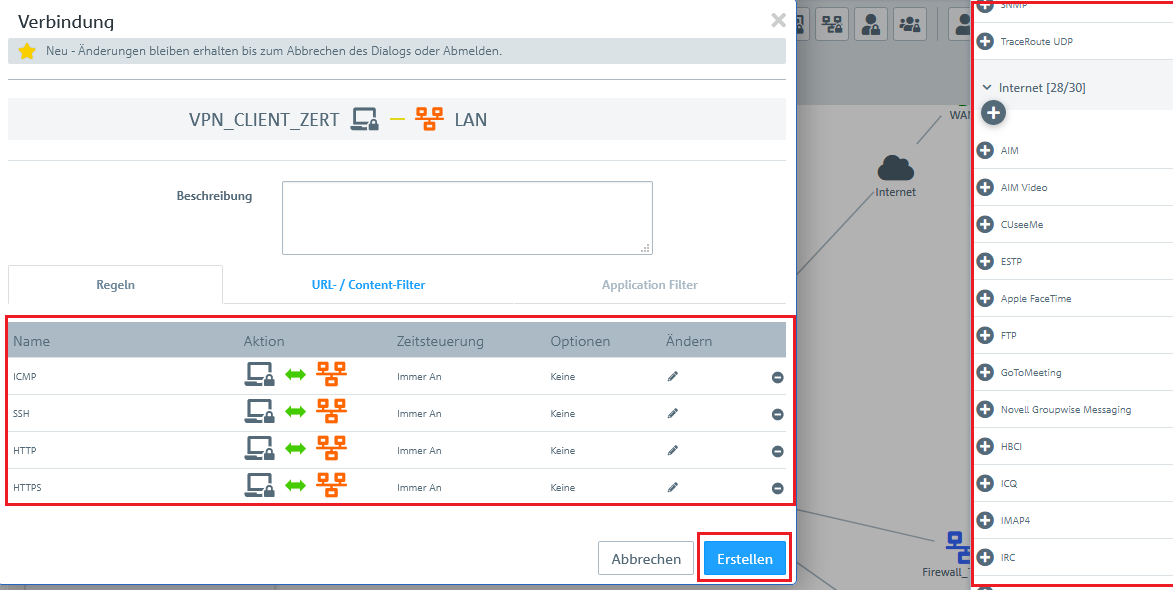

Ein Bild einer technischen Benutzeroberfläche mit Beschriftungen, die VPN-Client-Zertifikate, URL-Content-Filter und Application-Filter hervorheben, sowie verschiedene unklare oder fragmentierte Textelemente.

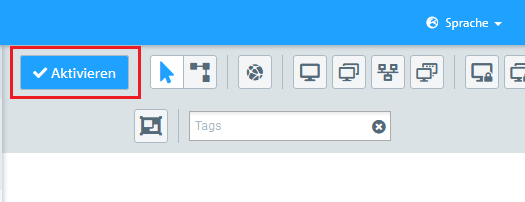

Ein Bild einer technischen Benutzeroberfläche mit Beschriftungen, die VPN-Client-Zertifikate, URL-Content-Filter und Application-Filter hervorheben, sowie verschiedene unklare oder fragmentierte Textelemente.2.12 Klicken Sie zuletzt in der Firewall auf Aktivieren , damit die Konfigurations-Änderungen umgesetzt werden.

Detailaufnahme einer technischen Benutzeroberfläche mit unleserlichem Text, der eventuell auf ein Konfigurationsmenü oder Diagrammelement hinweist.

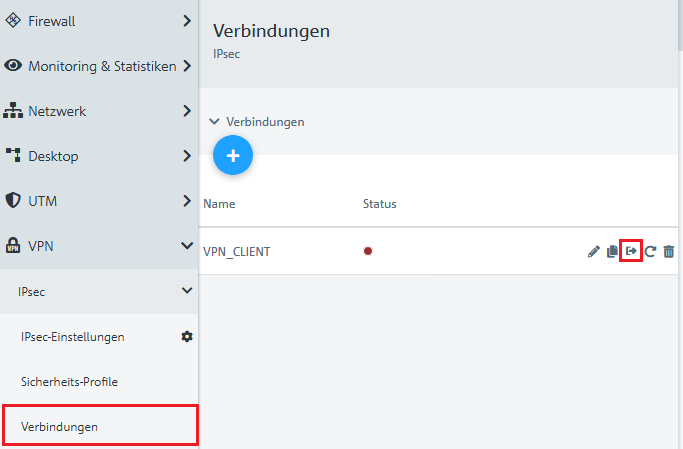

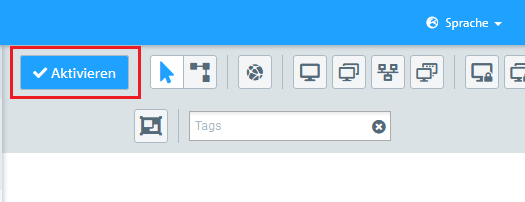

Detailaufnahme einer technischen Benutzeroberfläche mit unleserlichem Text, der eventuell auf ein Konfigurationsmenü oder Diagrammelement hinweist.2.13 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken Sie bei der eingerichteten Advanced VPN Client Verbindung auf die Schaltfläche Verbindung exportieren.

Screenshot einer Netzwerkverwaltungsoberfläche, die verschiedene Elemente wie Firewall, IPsec-Einstellungen, Sicherheitsprofile und Verbindungsstatistiken zeigt.

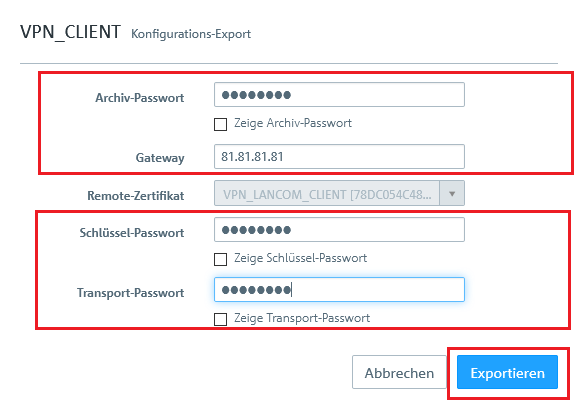

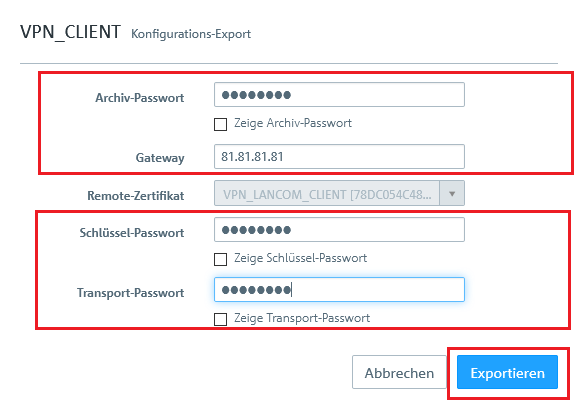

Screenshot einer Netzwerkverwaltungsoberfläche, die verschiedene Elemente wie Firewall, IPsec-Einstellungen, Sicherheitsprofile und Verbindungsstatistiken zeigt.2.14 Vergeben Sie ein Passwort, mit welchem das exportierte ZIP-Archiv verschlüsselt werden soll.

2.15 Tragen Sie im Feld Gateway die öffentliche IP- oder DNS-Adresse der Unified Firewall ein (hier 81.81.81.81).

2.16 Als Schlüssel-Passwort müssen Sie das im Schritt 1.4 vergebene Private-Key-Passwort des VPN-Zertifikats für den LANCOM Advanced VPN Client angeben.

2.17 Vergeben Sie ein beliebiges Transport-Passwort.

2.18 Klicken Sie auf Exportieren und speichern Sie die ZIP-Datei auf Ihrem Computer ab.

Ein Bildschirmfoto einer VPN-Client-Konfigurationsseite mit Optionen für Archivpasswort, Gateway, Remote-Zertifikat, Schlüsselpasswort und Transportpasswort, einschließlich Anzeigen-Schaltflächen für jedes Passwort.

Ein Bildschirmfoto einer VPN-Client-Konfigurationsseite mit Optionen für Archivpasswort, Gateway, Remote-Zertifikat, Schlüsselpasswort und Transportpasswort, einschließlich Anzeigen-Schaltflächen für jedes Passwort.

3. Export des VPN-Zertifikats für den LANCOM Advanced VPN Client:

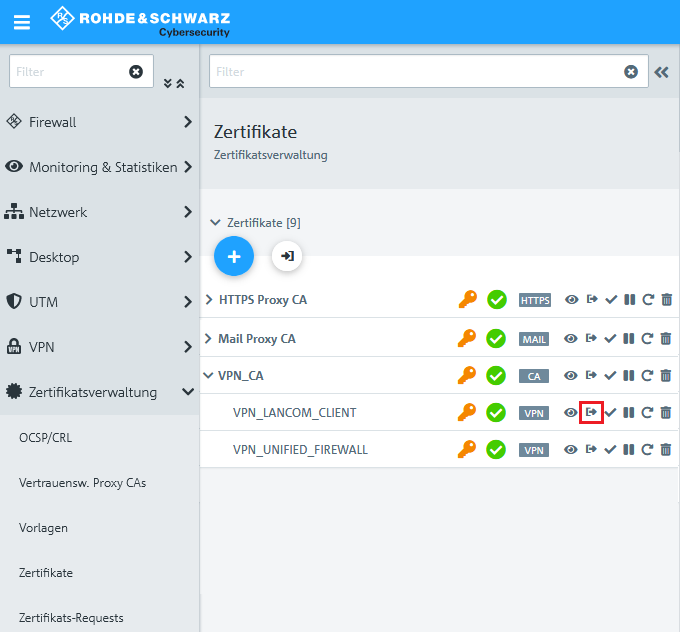

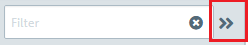

3.1 Wechseln Sie in das Menü Zertifikatsverwaltung → Zertifikate und expandieren Sie das Menü mit der Schaltfläche >> neben dem Filterfeld.

Das Bild zeigt das Symbol 'o' aus einem technischen Diagramm oder einer Benutzeroberfläche.

Das Bild zeigt das Symbol 'o' aus einem technischen Diagramm oder einer Benutzeroberfläche.Wählen Sie beim VPN-Zertifikat für den LANCOM Advanced VPN Client die Export-Schaltfläche.

Das Bild zeigt eine technische Benutzeroberfläche mit verschiedenen Abschnitten für Zertifikatsverwaltung, Monitoring, Netzwerkstatistiken, VPN-Einstellungen und HTTPS-Proxy-Konfigurationen im Kontext einer Sicherheitssoftware oder Netzwerklösung.

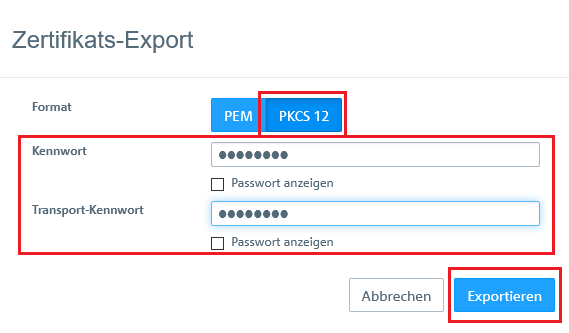

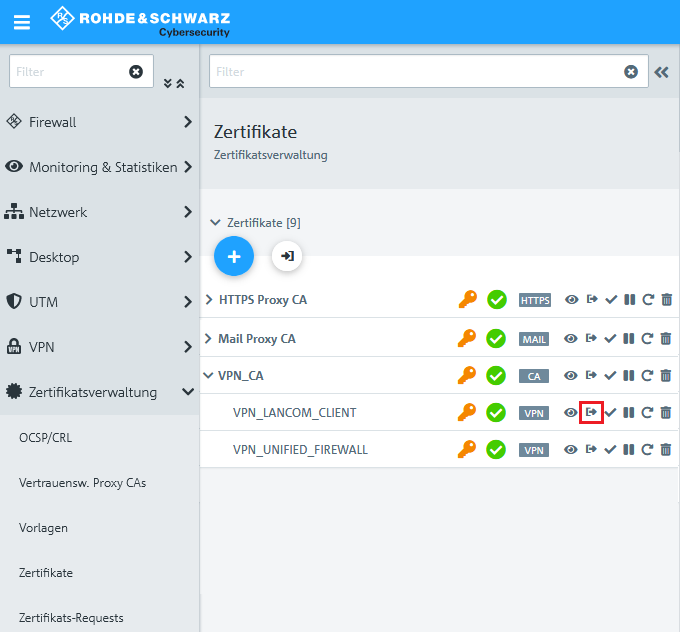

Das Bild zeigt eine technische Benutzeroberfläche mit verschiedenen Abschnitten für Zertifikatsverwaltung, Monitoring, Netzwerkstatistiken, VPN-Einstellungen und HTTPS-Proxy-Konfigurationen im Kontext einer Sicherheitssoftware oder Netzwerklösung.3.2 Wählen Sie das PKCS 12-Format.

3.3 Tragen Sie als Kennwort das im Schritt 1.4 vergebene Private-Key-Passwort ein.

3.4 Vergeben Sie ein beliebiges Transport-Kennwort. Dieses benötigen Sie im Schritt 4.1 zum entpacken der ZIP-Datei.

3.5 Klicken Sie auf Exportieren und speichern Sie die Zertifikatsdatei auf Ihrem PC ab.

Screenshot einer Interface-Anzeige für den Export von Zertifikaten, die Optionen wie Formatwahl zwischen PEM und PKCS sowie ein Kennwortfeld mit der Möglichkeit, das Passwort anzuzeigen, umfasst.

Screenshot einer Interface-Anzeige für den Export von Zertifikaten, die Optionen wie Formatwahl zwischen PEM und PKCS sowie ein Kennwortfeld mit der Möglichkeit, das Passwort anzuzeigen, umfasst.3.6 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

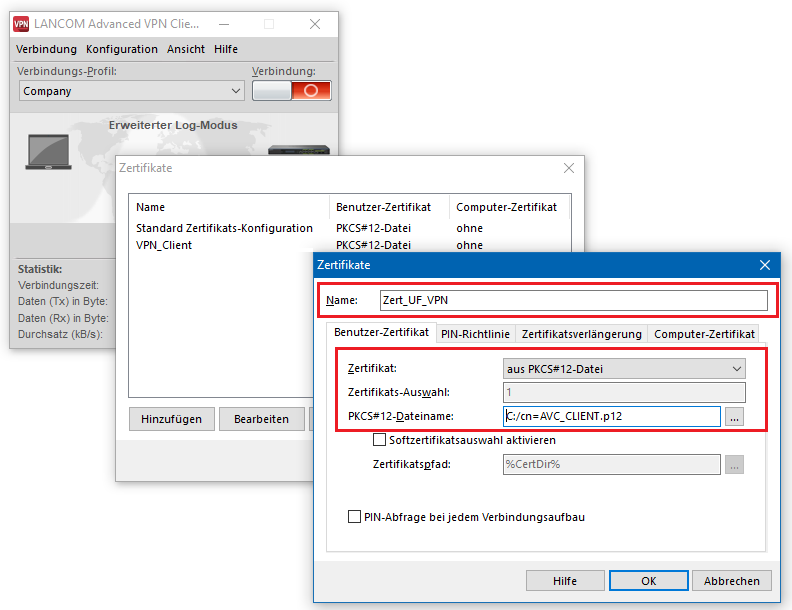

4. Einbinden VPN Client-Zertifikats in den LANCOM Advanced VPN Client:

4.1 Entpacken Sie die ZIP-Datei auf Ihrem PC und kopieren Sie die *.p12-Datei in ein Verzeichnis Ihrer Wahl.

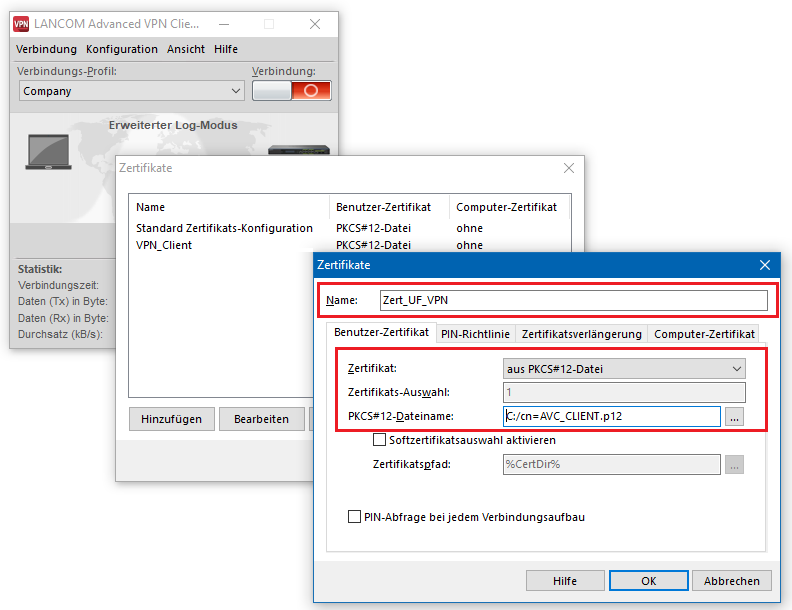

4.2 Öffnen Sie im LANCOM Advanced VPN Client die Option Konfiguration → Zertifikate.

4.3 Erzeugen Sie eine neue Zertifikatskonfiguration mit der Schaltfläche Hinzufügen.

Screenshot eines VPN-Client-Einstellungsfensters mit Optionen für Verbindungsprofile, Zertifikatseinstellungen, Datenübertragung und erweiterte Sicherheitseinstellungen.

Screenshot eines VPN-Client-Einstellungsfensters mit Optionen für Verbindungsprofile, Zertifikatseinstellungen, Datenübertragung und erweiterte Sicherheitseinstellungen.4.4 Vergeben Sie einen

Namen für die neue Zertifikatskonfiguration.

- Im Feld Zertifikat muss die Option aus PKCS#12-Datei ausgewählt werden

- Im Feld PKCS#12-Datei muss der Pfad zur Zertifikatsdatei für den VPN Client eingestellt werden.

5. Importieren der *.ini-Datei und Konfiguration der VPN-Verbindung im LANCOM Advanced VPN Client:

5.1 Entpacken Sie die im Schritt 2.13 exportierte ZIP-Datei.

5.2 Öffnen Sie im LANCOM Advanced VPN Client die Option Konfiguration → Profile und klicken Sie auf Hinzufügen/Import.

5.3 Wählen Sie die Option Profile importieren.

5.4 Stellen Sie den Pfad zur VPN-Profildatei ein.

5.5 Klicken Sie auf Fertigstellen, um den Importvorgang abzuschließen.

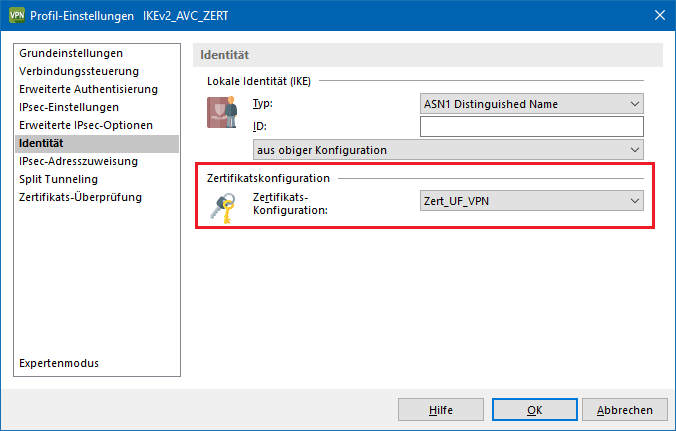

5.6 Wählen Sie das importierte Profil aus und klicken Sie auf Bearbeiten.

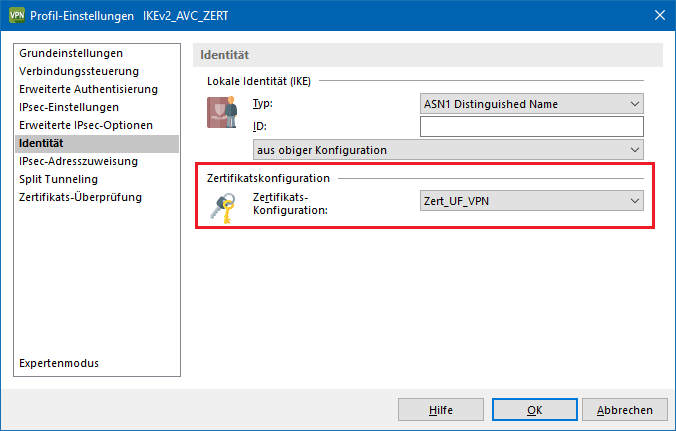

5.7 Wechseln Sie in das Menü I Psec-Einstellungen und wählen Sie als IKEv2-Authentisierung den Wert Zertifikat aus.

Screenshot eines technischen Konfigurationsmenüs mit Optionen für erweiterte Authentisierung, Sicherheitseinstellungen und Expertenmodus.

Screenshot eines technischen Konfigurationsmenüs mit Optionen für erweiterte Authentisierung, Sicherheitseinstellungen und Expertenmodus.5.8 Als Zertifikats-Konfiguration müssen Sie die in Schritt 4.3 erstellte Zertifikats-Konfiguration einstellen.

5.9 Die Konfigurationsschritte sind damit abgeschlossen. Schließen Sie die Dialoge des LANCOM Advanced VPN Client mit OK.

5.10 Beim Verbindungsaufbau müssen Sie als PIN das Private-Key-Passwort des Client-Zertifikats eingeben.

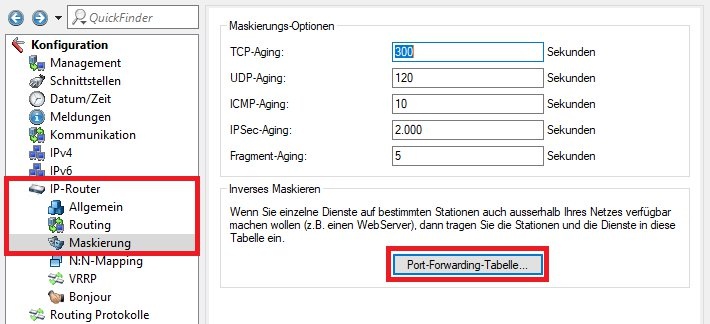

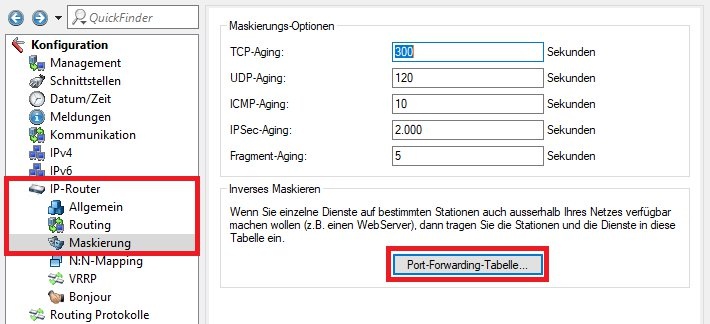

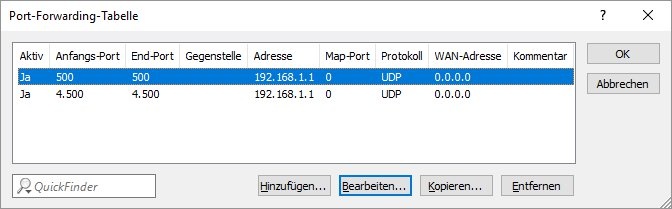

6. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden.

Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet.

6.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle .

Screenshot einer technischen Benutzeroberfläche, die verschiedene Netzwerkmanagement-Optionen wie Routing, Maskierung, Mapping und Protokolleinstellungen anzeigt.

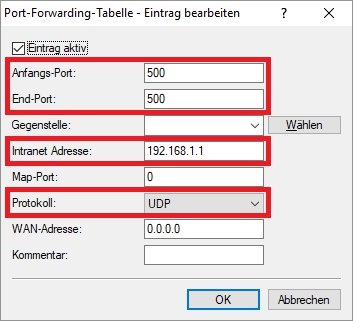

Screenshot einer technischen Benutzeroberfläche, die verschiedene Netzwerkmanagement-Optionen wie Routing, Maskierung, Mapping und Protokolleinstellungen anzeigt.6.2 Hinterlegen Sie folgende Parameter:

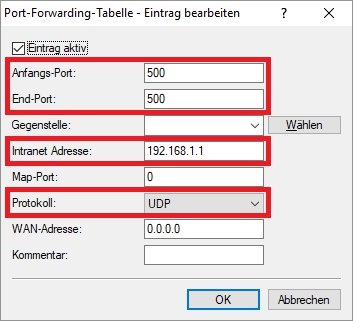

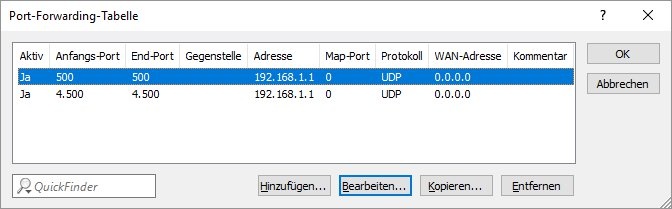

- Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

Bild eines Menüs für technische Einstellungen mit unvollständigen und unklaren Textfragmenten wie 'PetangsPon', 'PET', 'MepPort', und 'ELoRJRobrechen'.

Bild eines Menüs für technische Einstellungen mit unvollständigen und unklaren Textfragmenten wie 'PetangsPon', 'PET', 'MepPort', und 'ELoRJRobrechen'.6.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500.

Screenshot einer Port-Forwarding-Tabelle in einer technischen Konfigurationsoberfläche, wobei einige Textelemente unklar oder verzerrt sind.

Screenshot einer Port-Forwarding-Tabelle in einer technischen Konfigurationsoberfläche, wobei einige Textelemente unklar oder verzerrt sind.6.4 Schreiben Sie die Konfiguration in den Router zurück.