Beschreibung:

Soll der Internet-Datenverkehr von mobilen Mitarbeitern durch die Unified Firewall überprüft werden, muss sämtlicher Datenverkehr über diese geroutet werden.

In diesem Artikel wird beschrieben, wie der Internet-Datenverkehr eines Mitarbeiters, der sich mit dem Advanced VPN Client in die Firma einbucht, durch den HTTP-Proxy einer Unified Firewall geprüft werden kann.

Voraussetzungen:

- LANCOM R&S® Unified Firewall mit LCOS FX ab Version 10.4

- LANCOM Advanced VPN Client ab Version 4.1

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Bereits eingerichteter und funktionsfähiger HTTP-Proxy auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

- Ein mobiler Mitarbeiter baut mit dem Advanced VPN Client eine IKEv2 Verbindung in die Firma auf.

- Damit der Internet-Datenverkehr des mobilen Mitarbeiters verschlüsselt übertragen wird, wird dieser über die Unified Firewall geroutet.

- Der Internet-Datenverkehr des mobilen Mitarbeiters soll durch den HTTP-Proxy der Unified Firewall geprüft werden.

Vorgehensweise:

1. Einrichtung der Advanced VPN Client Verbindung:

1.1 Öffnen Sie die Konfiguration der Unified Firewall in einem Browser und richten eine IKEv2 Verbindung für den Advanced VPN Client ein.

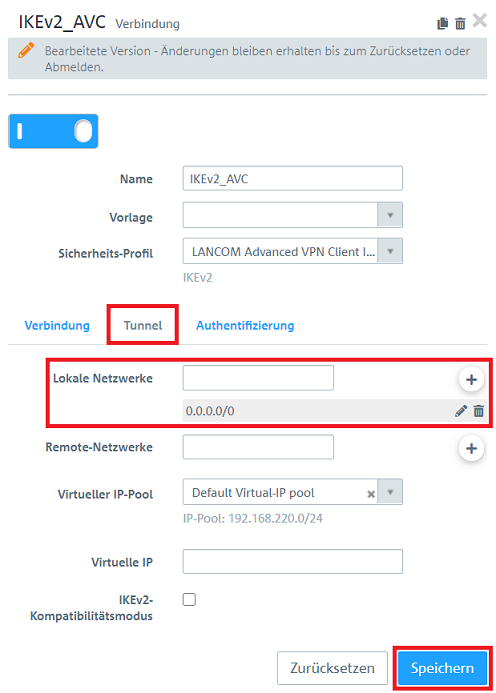

1.2 Tragen Sie in Schritt 1.5 bei Lokale Netzwerke anstelle des lokalen Netzwerks die Adresse 0.0.0.0/0 ein. Diese steht für beliebige Netzwerke und ermöglicht, dass sämtlicher Datenverkehr durch den VPN-Tunnel übertragen wird.

Im Advanced VPN Client darf in dem verwendeten Profil in dem Reiter "Split Tunneling" kein Netzwerk hinterlegt sein! Ansonsten wird nur der für dieses Netzwerk bestimmte Datenverkehr über den VPN-Tunnel übertragen.

1.3 Die Einrichtung der Advanced VPN Client Verbindung ist damit abgeschlossen.

2. Manuelle Konfigurations-Schritte:

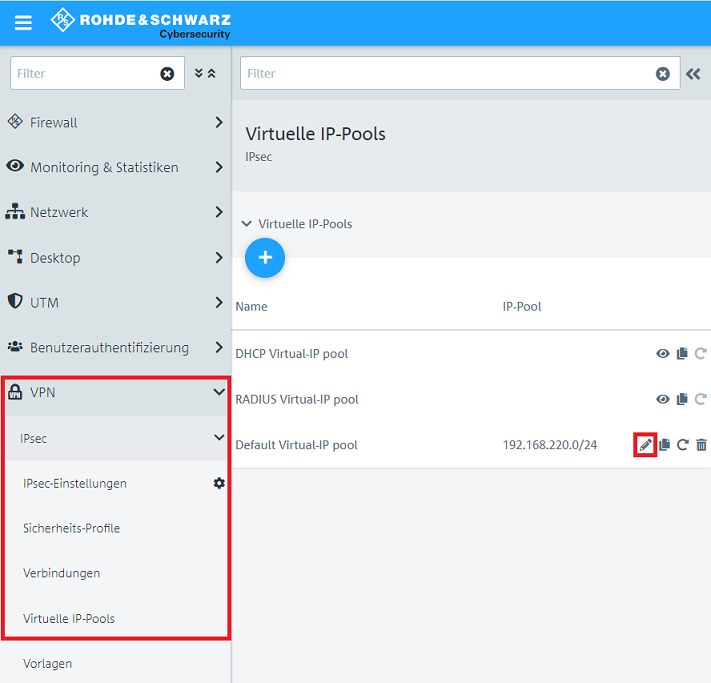

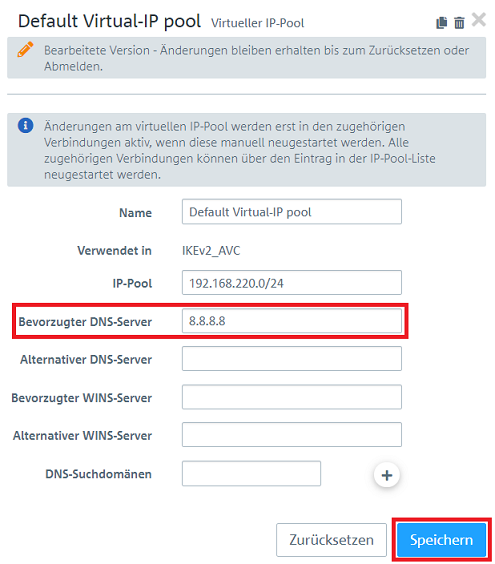

2.1 Wechseln Sie in das Menü VPN → IPSec → Virtuelle IP-Pools und bearbeiten den verwendeten IP-Pool (in diesem Beispiel der Default Virtual-IP pool).

2.2 Hinterlegen Sie bei Bevorzugter DNS-Server die IP-Adresse eines DNS-Servers und klicken auf Speichern. Dieser wird dem VPN-Client bei der Einwahl zugewiesen und ermöglicht die Auflösung von DNS-Namen über den VPN-Tunnel.

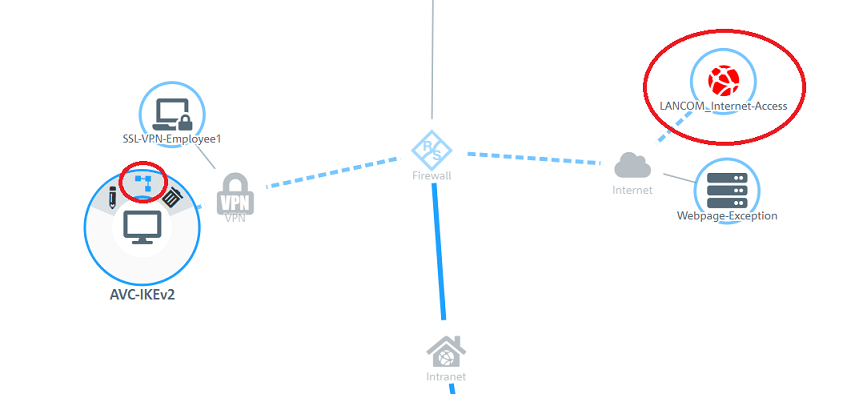

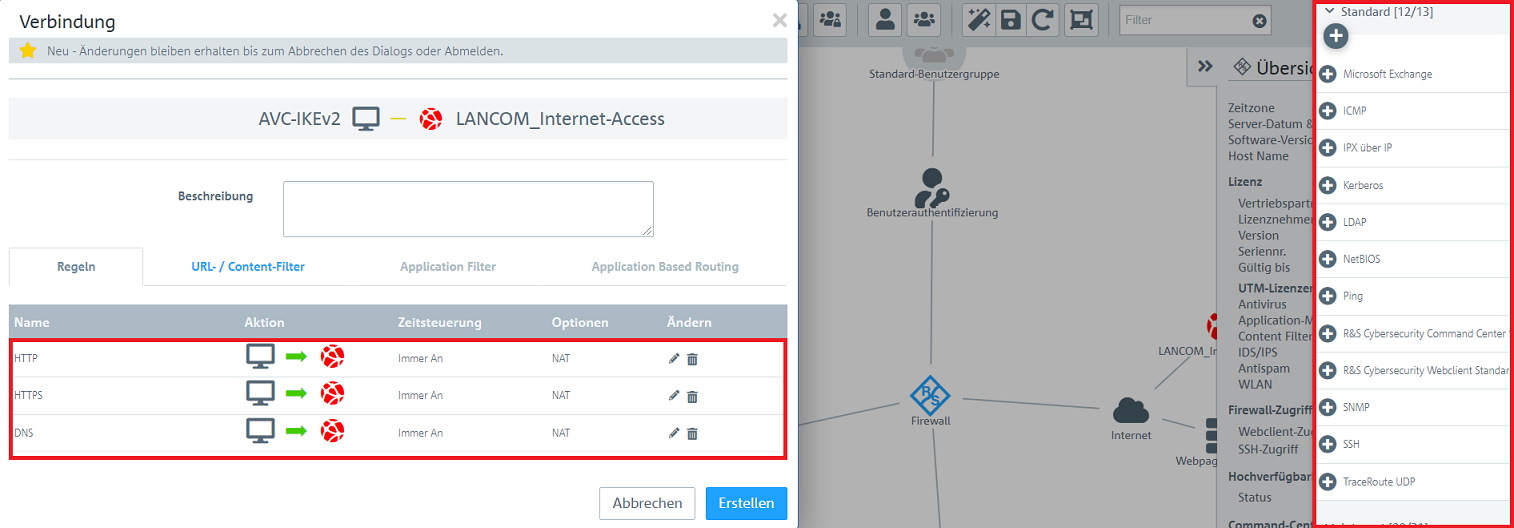

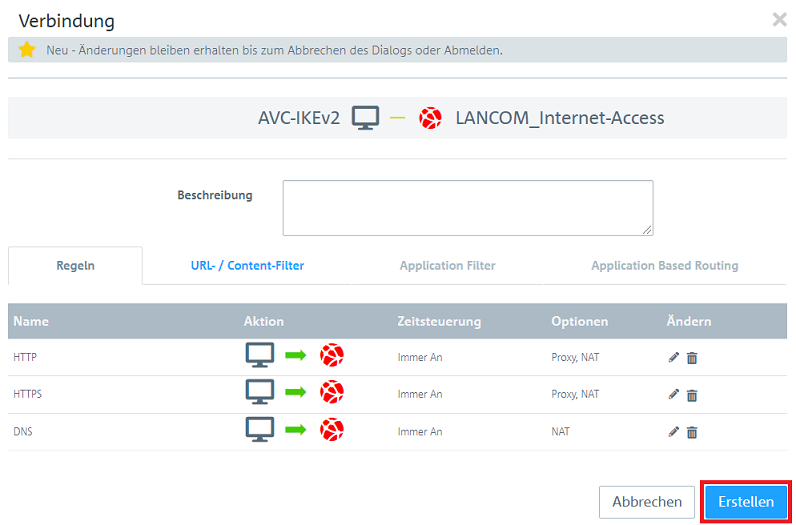

2.3 Klicken Sie auf dem Desktop auf den in Schritt 1. erstellten VPN-Host (in diesem Beispiel AVC-IKEv2), wählen das Verbindungswerkzeug aus und klicken auf das Internet-Objekt, um die Firewall-Regeln anzupassen.

2.4 Fügen Sie die Protokolle HTTP, HTTPS und DNS hinzu.

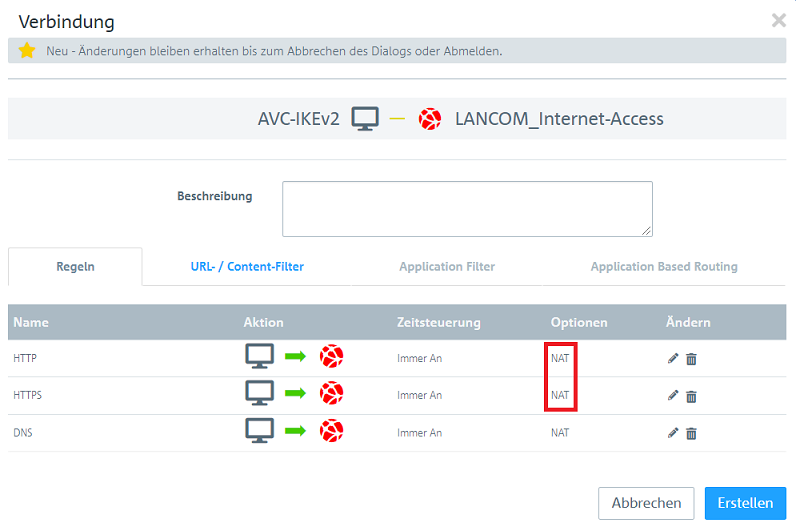

2.5 Klicken Sie bei den Protokollen HTTP und HTTPS bei Optionen nacheinander auf NAT.

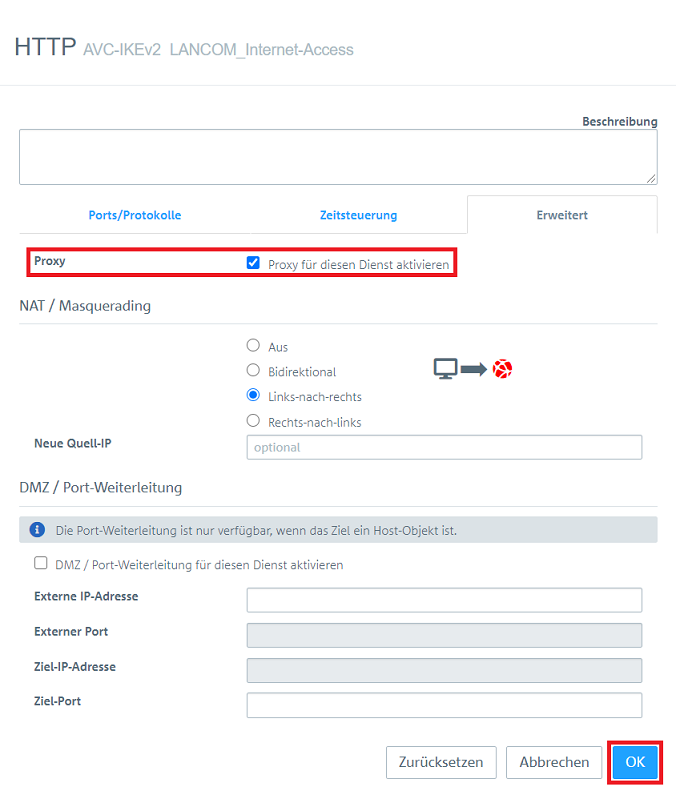

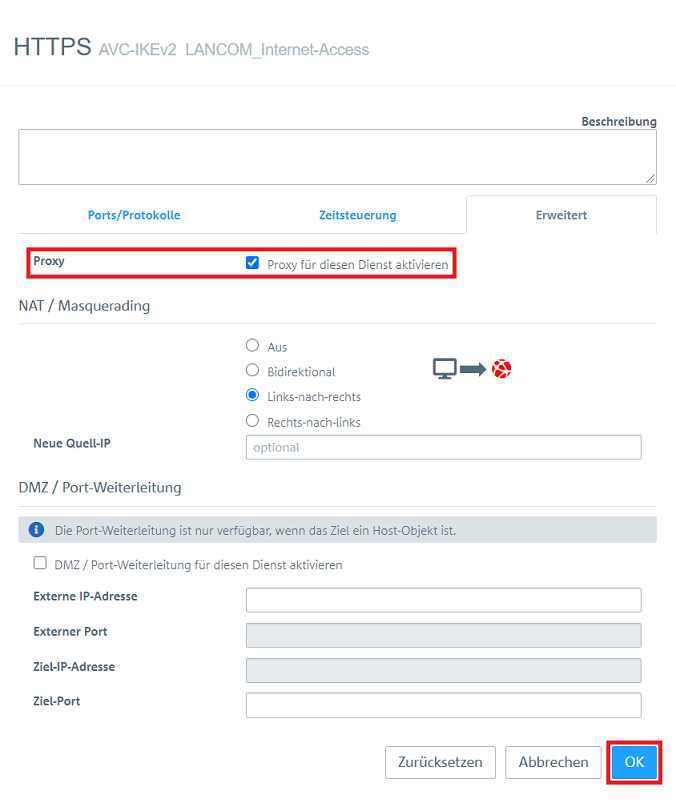

2.6 Setzen Sie für HTTP und HTTPS jeweils den Haken bei Proxy für diesen Dienst aktivieren und klicken auf OK.

2.7 Klicken Sie auf Erstellen, damit die Firewall-Regeln erstellt werden.

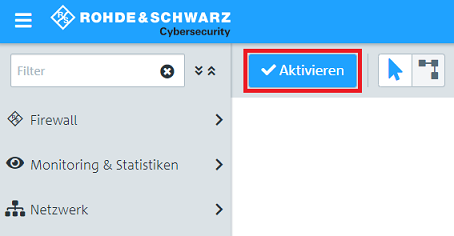

2.8 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden.

3. Import des HTTP-Proxy Zertifikats in den Computer mit dem Advanced VPN Client:

Exportieren Sie das HTTP-Proxy Zertifikat wie in Schritt 3. in diesem Knowledge Base Artikel beschrieben und importieren dieses anschließend in den Computer mit dem Advanced VPN Client.

4. Konfiguration weiterer UTM-Funktionen (optional):

Anschließend können weitere UTM-Funktionen eingerichtet werden, welche den HTTP-Proxy voraussetzen.

- LANCOM R&S®Unified Firewall: Konfiguration der Antivirus-Funktion

- LANCOM R&S®Unified Firewall: Konfiguration des URL-/Content-Filter