...

In isolated cases it can happen, that particular web pages (or applications which use HTTP/HTTPS (S) for communication) cannot be invoked when using the HTTP(S)-Proxy. Therefore In such a case it is necessary to create an exception for such a web page / application, so that the traffic isn't routed via the HTTP(S)-Proxy.

This article describes the options to create a bypass for particular web pages / applications, so that they aren't filtered by the HTTP(S)-Proxy.

| Info |

|---|

The URLs and IP addresses needed for Microsoft 365 (formerly Office 365) can be found on the Microsoft 365 help page. |

| Info |

|---|

Some applications solely use the certificate integrated in the software and ignore the imported CA from the Unified Firewall (known as "Certificate Pinning"). This procedure is used by the operating systems Android and iOS by default. As a result, using Android or iOS devices in combination with the HTTP(S) proxy can lead to communication problems. Although it is possible in principle to bypass the proxy via a desktop object (see step 2), this can quickly become very timeconsuming. LANCOM Systems therefore recommends to place end devices with Android or iOS in a separate network without the HTTP(S) proxy. In this case, communication can still be restricted by the Application Filter or the URL/Content Filter. |

Requirements:

- LANCOM R&S®Unified Firewall mit as of LCOS FX ab Version version 10.2

- Eingerichtetes und funktionsfähiges Netzwerk samt Internetzugang auf der Unified Firewall

- Bereits eingerichteter und funktionsfähiger HTTP-Proxy auf der Unified Firewall

- 3

- Already configured and functional network as well as internet access on the Unified Firewall

- Already configured and functional HTTP-Proxy on the Unified Firewall

- Web browser for configuring the LANCOM R&S®Unified Firewall

The following browsers are supportedWeb-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Procedure:

1. Eintragen von DNS-Namen im ) Entering the DNS name in the HTTP-Proxy:

| Info |

|---|

When the HTTP(S) proxy whitelist is used, websites are not checked by the proxy. However, all data traffic with TCP ports 80 and 443 is still transmitted via the HTTP(S) proxy. If non HTTP/HTTPS data traffic is tunneled via the TCP ports 80 and 443 (e.g. remote management or VPN clients in restrictive environments), it is possible, that the HTTP(S) proxy cannot process the packets and therefore does not transmit them. Therefore such data traffic must bypass the HTTP(S) proxy via a desktop object (see step 2). |

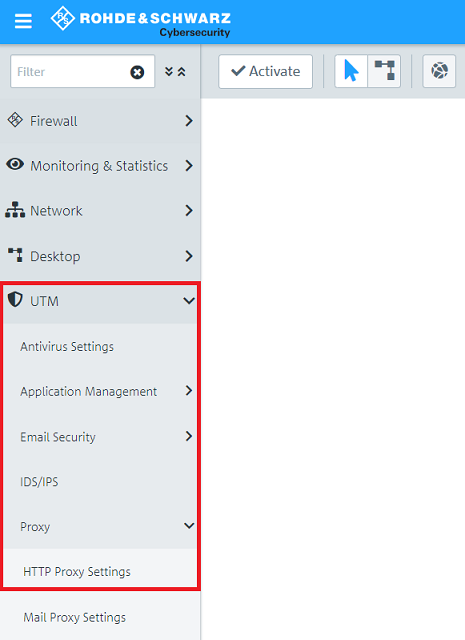

1.1) Open the configuration of the Unified Firewall in a web browser and go to the menu UTM → Proxy → HTTP Proxy Settings1.1 Öffnen Sie die Konfigurations-Oberfläche der Unified Firewall im Browser und wechseln in das Menü UTM → Proxy → HTTP-Proxy-Einstellungen.

1.2 Tragen Sie die gewünschte Webseite in der Whitelist ein und klicken auf das "Plus-Zeichen", um die Webseite der Liste hinzuzufügen.

Klicken Sie anschließend auf Speichern.

) Enter the desired web page in the Whitelist and click on the "Plus" button to add it to the list.

Click on Save afterwards.

| Info |

|---|

Please note, that the Whitelist doesn't evaluate the URL but simply the |

| Info |

Die Einträge in der Whitelist werten nicht die URL selber aus, sondern lediglich den SAN (Subject Alternative Name) im of the SSL -Zertifikat. Es kann somit vorkommen, dass einzelne Sub-Domains weiterhin nicht aufgerufen werden könnencertificate. Thus it can occur, that individual sub domains cannot be invoked. |

2. Erstellen einer separaten Firewall-Regel mit der IP-Adresse des Web-Servers:

2.1 Öffnen Sie die Konfigurations-Oberfläche der Unified Firewall im Browser und klicken auf das Symbol zum Erstellen eines Hosts.

| Info |

|---|

In einem Host-Objekt kann nur eine IP-Adresse hinterlegt werden. Erstellen Sie eine Host-/Netzwerk-Gruppe, sofern mehrere IP-Adressen hinterlegt werden sollen. |

2.2 Passen Sie folgende Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen für das Webseiten-Objekt.

- Verbunden über: Wählen Sie im Dropdownmenü das Objekt internet aus.

- IP-Adresse: Hinterlegen Sie die öffentliche IP-Adresse der Webseite, für die die Ausnahme erstellt werden soll.

| Info |

|---|

Wählen Sie bei Verbunden über das Objekt any aus, wenn Sie mehrere Internet-Verbindungen verwenden und die Kommunikation über alle diese Verbindungen erfolgen soll. Ansonsten müsste ein Host-Objekt je Internet-Verbindung erstellt werden. |

2.3 Klicken Sie auf dem Desktop auf das Netzwerk-Objekt, wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 2.2 erstellte Host-Objekt.

2.4 Fügen Sie aus der Auswahlliste die Protokolle HTTP und HTTPS hinzu.

2.5 Klicken Sie bei dem Protokoll HTTP einmal auf den grünen Pfeil unter Aktion, damit dieser nach rechts zeigt und anschließend auf Keine unter Optionen.

2.6 Wählen Sie bei NAT / Masquerading die Option Links-nach-rechts aus und klicken auf OK.

2.7 Wiederholen Sie die Schritte 2.5 und 2.6 für das Protokoll HTTPS.

2.8 Die Verbindung muss anschließend wie folgt aussehen. Klicken Sie nun auf Erstellen.

2.9 Klicken Sie auf Aktivieren, damit die vorgenommen Änderungen von der Unified Firewall umgesetzt werden.

) Creating a separate firewall rule with the public IP address of the web server:

| Info |

|---|

By creating a desktop object with a separate firewall rule data traffic can bypass the HTTP(S) proxy. Certificate Pinning as well as other mechanisms for securing communication as HSTS (HTTP Strict Transport Security) often leads to the HTTP(S) proxy not transmitting corresponding data traffic. This applies in particular to applications, which process sensitive information, e.g. healthcare and financial services, but also streaming provider and messaging services. Such applications can usually only be used, if its data traffic bypasses the HTTP(S) proxy. |

2.1) Open the configuration of the Unified Firewall in a web browser and click on the button to Create a host.

| Info |

|---|

Please note, that only one IP address can be entered in a host object. Thus, if several IP addresses are needed, you have to create a host/network group. |

2.2) Edit the following parameters and click Create:

- Name: Enter a meaningful name for the web page object.

- Connected to: In the dropdown-menu select the object internet.

- IP Adress: Enter the public IP address of the web page, for which the exception should be created.

| Info |

|---|

If you have several internet connections and the web page should be reachable via all of these connections, you have to set the parameter Connected to to any. Otherwise you would have to create a host object for each internet connection. |

2.3) On the desktop click on the network object, select the Connection Tool and click on the host object created in step 2.2).

2.4) From the protocol list add HTTP and HTTPS.

2.5) For the protocol HTTP click once on the green arrow under Action so it points to the right and then click on None under Options.

2.6) For the parameter NAT / Masquerading select the option left-to-right and click OK.

2.7) Repeat the steps 2.5) and 2.6) for the protocoll HTTPS.

2.8) The connection now has to look as follows. Click on Create afterwards.

2.9) Click on Activate, so that the changes are implemented by the Unified Firewall.

3) Using the intransparent HTTP(S) proxy:

When the intransparent HTTP(S) proxy is used, the proxy information has to be entered in the application settings or in the proxy settings in the operating system of the end device. In this case, applications usually behave much more tolerant. However, this operating mode requires, that the application either features its own proxy settings or that it uses the proxy entered in the operating system.

The configuration of the intransparent HTP(S) proxy is described in the following Knowledge Base article:

Use the HTTP(S) proxy of a LANCOM R&S®Unified Firewall only in the browser