Beschreibung:

Dieses Dokument beschreibt, wie per LANCOM Smart Certificate erstellte Zertifikate für eine zertifikatsbasierte IKEv2-VPN Client-Verbindung verwenden können.

Voraussetzungen:

- LCOS ab Version 9.20 (download aktuelle Version)

- LANtools ab Version 9.20 (download aktuelle Version)

- LANCOM Advanced VPN Client (download aktuelle Version)

- LANCOM Central Site Gateway, WLAN Controller oder LANCOM-Router mit aktivierter VPN 25-Option (bei Verwendung der Smart Certificate Funktion)

- Zertifikate für LANCOM Router und LANCOM Advanced VPN Client. Die Erstellung von Zertifikaten mit LANCOM Smart Certificate ist in diesem Knowledge Base-Artikel beschrieben.

Vorgehensweise:

1. Aktivieren der Zertifizierungsstellen-Funktion im LANCOM Router:

In diesem Konfigurationsbeispiel soll der LANCOM Router als CA für die Erstellung der Zertifikate verwendet werden (Smart Certificate Funktion). Wenn Sie Zertifikate einer anderen CA verwenden möchten, müssen Sie die CA des LANCOM Routers nicht verwenden und können diesen Konfigurationsschritt überspringen.

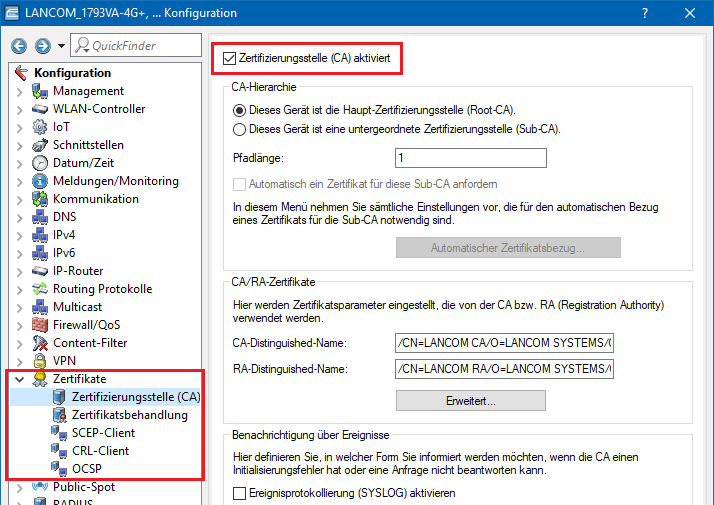

1.1 Öffnen Sie die Konfiguration des LANCOM Routers in LANconfig und wechseln Sie in das Menü Zertifikate → Zertifizierungsstelle (CA).

1.2 Haken Sie die Option Zertifizierungsstelle (CA) aktiviert an. Der LANCOM Router soll als Haupt-Zertifizierungsstelle (Root-CA) arbeiten.

2. Hochladen des Router-Zertifikats in den LANCOM Router:

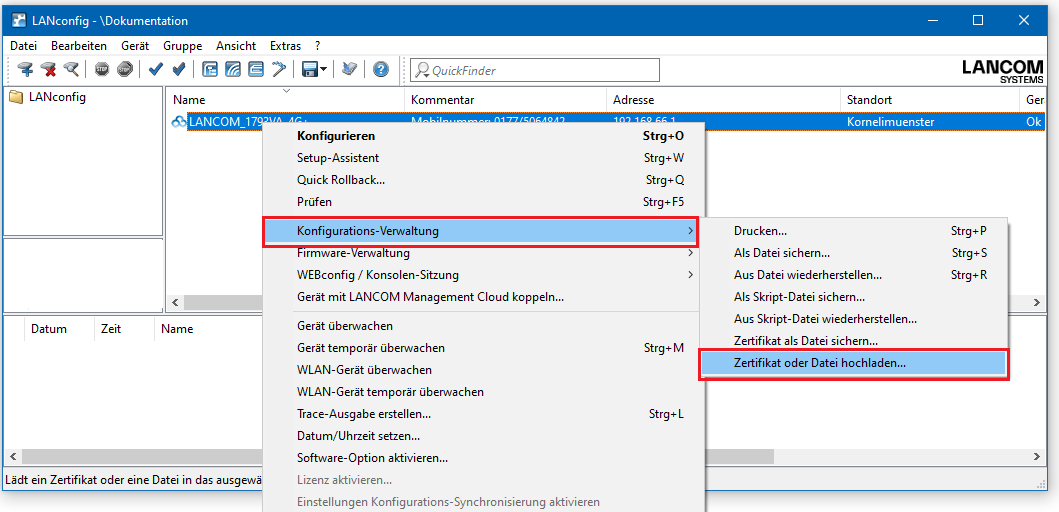

2.1 Führen Sie einen rechten Mausklick auf den LANCOM Router in LANconfig aus und wählen Sie die Option Konfigurations-Verwaltung → Zertifikat oder Datei hochladen.

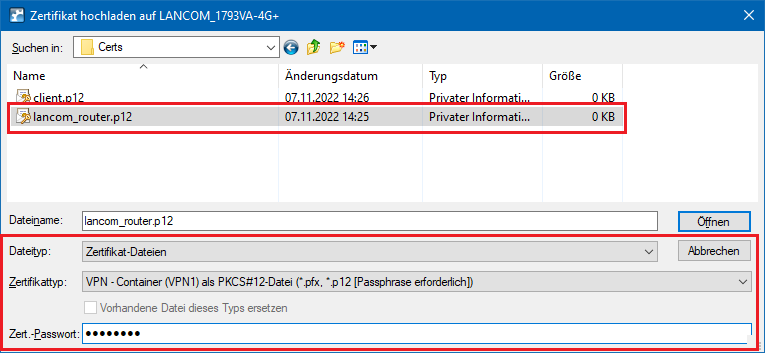

2.2 Wählen Sie im folgenden Dialog die Zertifikatsdatei für den LANCOM Router aus.

2.3 Im Feld Zertifikattyp müssen Sie einen VPN-Container auswählen.

2.4 Im Feld Zert.-Passwort müssen Sie das Passwort der Zertifikatsdatei eintragen. Klicken Sie dann auf Öffnen, um den Hochladevorgang zu starten.

3. Konfigurieren der zertifikatsbasierten VPN Client-Verbindung im LANCOM Router:

3.1 Starten Sie den Setup-Asistenten in LANconfig und wählen Sie die Option Einwahl-Zugang bereitstellen (RAS, VPN).

3.2 Wählen Sie die Option IKEv2.

3.3 Die Verbindung soll mit dem LANCOM Advanced VPN Client hergestellt werden. Deaktivieren Sie die Option 1-Click-VPN.

3.4 IPsec-over-HTTPS wird in diesem Beipiel nicht verwendet.

3.5 Vergeben Sie einen Namen für die neue VPN-Verbindung.

3.6 Geben Sie die öffentliche IP-Adresse oder die öffentliche DNS-Adresse des LANCOM Routers ein.

3.7 In diesem Dialog können Sie beliebige Werte eintragen, da diese später in der Konfiguration des LANCOM Routers manuell gegen Zertifikats-Authentifizierungs-Parameter ersetzt werden.

3.8 Da der LANCOM Advanced VPN Client den Config-Mode unterstützt, muss in diesem Dialog keine IP-Adresse eingetragen werden.

3.9 Es soll eine Kommunikation zu allen IP-Adressen im lokalen Netz erlaubt werden.

3.10 Die VPN-Zugangsdaten sollen als Import-Datei für den LANCOM Advanced VPN Client (*.ini-Datei) gespeichert werden.

3.11 Klicken Sie auf Fertig stellen, um die Konfiguration in den LANCOM Router zurück zu schreiben. Die erzeugte *.ini-Datei wird dabei auf Ihrem PC abgespeichert.

3.12 Öffnen Sie die Konfiguration des LANCOM Routers in LANconfig und wechseln Sie in das Menü VPN → IKEv2/IPSec → Authentifizierung.

3.13 Wählen Sie den bestehenden Eintrag für die zertifikatsbasierte VPN-Client-Verbindung aus (hier: CLIENT_ZERT).

- Passen Sie die Parameter für die lokale und entfernte Authentifizierung jeweils auf die Werte Digital-Signature und ASN.1 Distinguished Name an.

- Als Lokales Dig.-Signature-Profil müssen Sie jeweils DEFAULT-RSA-PKCS auswählen.

- Tragen Sie als lokale Identität den Namen des Zertifikats vom LANCOM Router ein.

- Tragen Sie als entfernte Identität den Namen des Zertifikats vom VPN Client ein.

- Wählen Sie als Lokales Zertifikat den VPN-Container aus, den Sie in Schritt 2.3 verwendet haben.

3.14 Schreiben Sie die Konfiguration in den LANCOM Router zurück.