Beschreibung:

Dieses Dokument enthält Informationen zu den Abwehrmöglichkeiten, der von Mathy Vanheof im Paper "Leaking VPN Client Traffic by Abusing Routing Tables" beschriebenen Angriffsmöglichkleiten "LocalNet-Angriff" und "ServerIP-Angriffe".

Bei den beschrieben Angriffen ist es wichtig zu erwähnen, dass diese den eigentlichen VPN-Tunnel nicht kompromittieren. Daten, die durch den VPN-Tunnel übertragen werden, sind nach wie vor sicher.

Es wird vielmehr versucht, für den VPN-Tunnel bestimmten Datenverkehr vor dem Tunnel an ein anderes Ziel umzulenken um ihn dann im Klartext mitlesen zu können. Hierzu muss ein potentieller Angreifer entweder Zugang zum lokalen Netzwerk besitzen oder mittels eines sog. "Rogue Access Point" einen Netzwerk-Client dazu verleiten sich mit einer dem Client bekannten SSID zu verbinden und diesem so zu suggerieren, er sein mit einem vertrauenswürdigen Access Point im lokalen Netzwerk verbunden. Auf dem Rogue Access Point kann der Angreifer dann entsprechende Modifikationen vornehmen um den Datenverkehr umzuleiten.

Die Methode zum Einsatz von Rogue Access Points wird auch in öffentlichen Netzwerken verwendet. Auf dem Access Point wird dann in der Regel eine offene SSID (ohne Passwort) angeboten.

Alle Angriffe und deren Varianten sind neben den Ausführungen im Paper auch in folgenden CVE-Meldungen detailliert beschrieben:

LocalNet-Angriff:

ServerIP-Angriff:

In der Standard-Einstellung sind sowohl die Advanced VPN Clients für Windows- als auch für macOS anfällig für beide Angriffe (LocalNet und ServerIP).

1. Advanced VPN Client für Windows

1.1 Nutzung der integrierten Firewall

Der Advanced VPN Client für Windows enthält eine Firewall, die beide Angriffe abwehren kann. Dabei ist zu beachten, dass auch Pakete gedroppt werden können.

Standardmäßig ist die Firewall des Advanced VPN Cient ausgeschaltet. Sie muss eingeschaltet werden und entsprechende Regeln müssen konfiguriert werden.

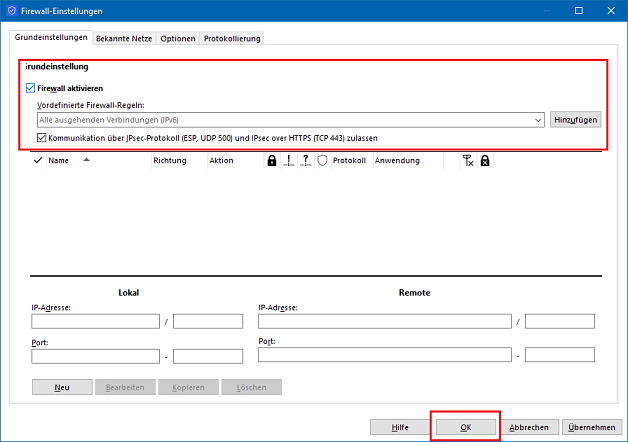

Zur Abwehr der Angriffe "LocalNet-Angriff" und "ServerIP-Angriffe" können die vordefinierten Regeln verwendet werden:

In diesem Beispiel werden alle ausgehenden IPv4-VPN-Verbindungen erlaubt und die Kommunikation auschließlich über die IPSec-Protokolle sowie IPSec-over-HTTPS zugelassen.

1.2 Aktivierung des "Full Local Network Enclosure Mode"

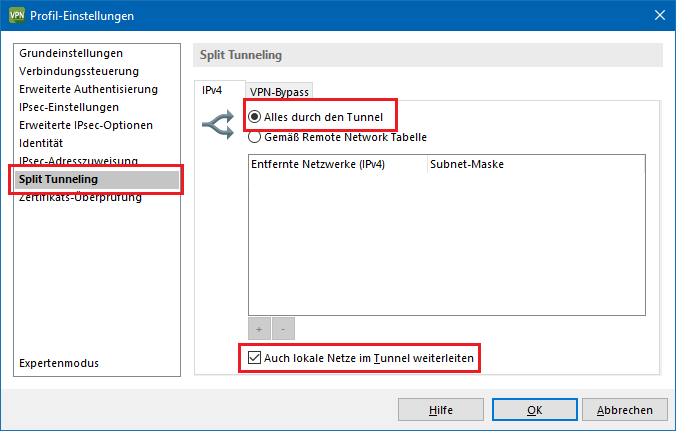

Zur Abwehr des "LocalNet-Angriffs" kann auch der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

- Dazu müssen Sie in der Konfiguration des Verbindings-Profils das Menü Split-Tunneling aufrufen und den Modus Alles durch den Tunnel verwenden.

- Aktivieren Sie zusätzlich die Option Auch lokale Netze im Tunnel weiterleiten.

Die Konfiguration des Advanced VPN Client kann auch über eine *.ini-Datei importiert werden. In diesem Fall muss darin die Option "UseTunnel = 1" gesetzt sein, um den "Full Local Network Enclosure Mode" zu aktivieren.

2. Advanced VPN Client für macOS

2.1 Verwendung einer externen Firewall im lokalen Netzwerk

Da der Advanced VPN Client für macOS keine integrierte Firewall besitzt, empfiehlt sich zur Abwehr beider Angriffe die Verwendung einer Firewall im lokalen Netzwerk (z.B. eine LANCOM R&S Unfied Firewall) oder einer Software-Firewall, welche auf dem Betriebsystem vorhanden ist.

2.2 Aktivierung des "Full Local Network Enclosure Mode"

Zur Abwehr des LocalNet-Angriffs muss der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

Wie Sie diese Funktion nutzen, ist im Abschnitt 1.2 beschrieben.