Beschreibung:

Dieses Dokument enthält Informationen zu den Maßnahmen, welche gegen die von Mathy Vanheof im Paper "Leaking VPN Client Traffic by Abusing Routing Tables" (#VU563667) beschriebenen "LocalNet"- und "ServerIP"-Angriffe getroffen werden können.

Bei den beschrieben Angriffen ist es wichtig zu erwähnen, dass diese den eigentlichen VPN-Tunnel nicht kompromittieren. Daten, die durch den VPN-Tunnel übertragen werden, sind nach wie vor sicher.

Es wird vielmehr versucht, für den VPN-Tunnel bestimmten Datenverkehr vor dem Tunnel an ein anderes Ziel umzulenken, um ihn dann im Klartext mitlesen zu können.

Dies kann bei dem von unseren Kunden in der Regel verwendeten Anwendungs-Szenario (sicherer VPN Client-Zugang z.B. vom Heim-Netzwerk ins Firmen-Netzwerk) nur gelingen, wenn ein Angreifer neben dem Zugang zum lokalen Netzwerk, in welchem sich der VPN Client gerade befindet, auch Zugang zu dem (Firmen)-Netzwerk besitzt, in welches sich der VPN-Tunnel verbindet.

Daher sind z.B. VPN Client-Verbindungen, welche ein Unternehmen nutzt, um ihren Mitarbeitern einen sicheren Zugang zum Firmen-Netzwerk zu ermöglichen, eher weniger von den beschriebenen Angriffen betroffen.

In öffentlichen (WLAN)-Netzwerken und/oder bei Nutzung öffentlicher VPN-Server stellen diese Angriffsmöglichkeiten jedoch eine Gefahr dar, weshalb dort die in diesem Dokument beschriebenen Gegenmaßnahmen immer durchgeführt werden sollten.

Alle Angriffe und deren Varianten sind neben den Ausführungen im Paper auch in folgenden CVE-Meldungen beschrieben:

LocalNet-Angriff:

ServerIP-Angriff:

In der Standard-Einstellung sind sowohl die Advanced VPN Clients für Windows- als auch für macOS anfällig für beide Angriffe (LocalNet und ServerIP).

Detaillierte technische Informationen zu dieser Thematik haben wir in einem PDF-Dokument für Sie zusammengestellt:

1. LANCOM Advanced VPN Client für Windows

1.1 Gegenmaßnahmen gegen LocalNet-Angriffe

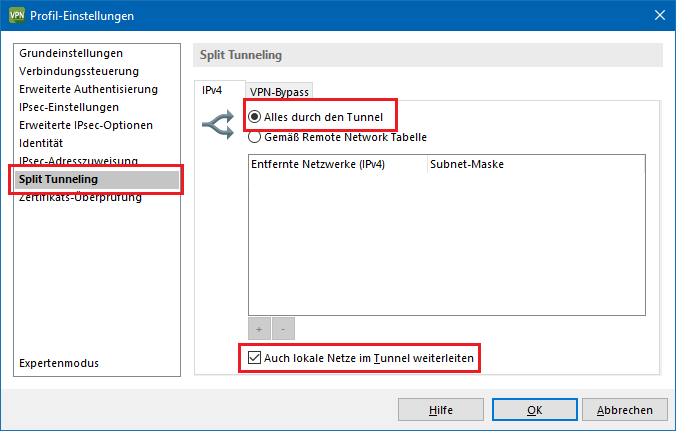

Beim LANCOM Advanced VPN Client für Windows kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ / „Auch lokale Netze im Tunnel weiterleiten“ verhindert werden. Dadurch werden grundsätzlich alle Daten durch den VPN-Tunnel versendet.

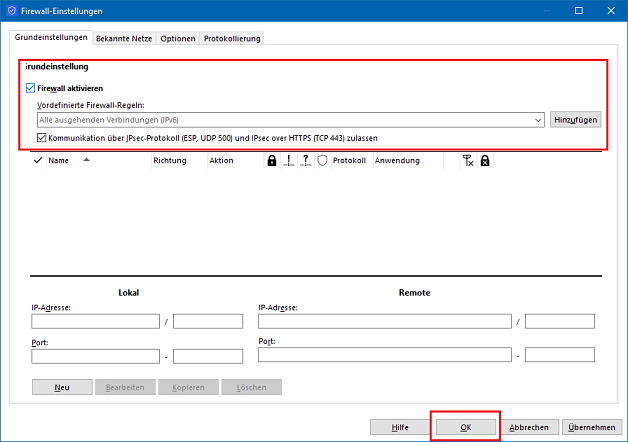

Alternativ kann auch die im Advanced VPN Client integrierte Firewall so konfiguriert werden, dass ausschließlich VPN-Datenverkehr (Firewall-Option „IPsec-Protokoll zulassen“) zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice.

1.2 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die integrierte Firewall des Windows-Clients so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Dies geschieht, indem man in der Firewall die Option „IPsec-Protokoll zulassen“ aktiviert und keine weiteren Firewall-Regeln definiert (siehe Abbildung in Schritt 1.1).

2. LANCOM Advanced VPN Client für macOS

2.1 Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Advanced VPN Client für macOS kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ nur eingeschränkt verhindert werden. Datenverkehr, der an das Standard-Gateway adressiert ist, wird nicht in den VPN-Tunnel geleitet.

Alternativ kann auch die Firewall eines Drittanbieters so konfiguriert werden, dass ausschließlich VPN-Datenverkehr zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice.

2.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die Firewall eines Drittanbieters so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Es handelt sich hierbei um die Protokolle ISAKMP (UDP Port 500) und IPsec NAT-T (UDP Port 4500).