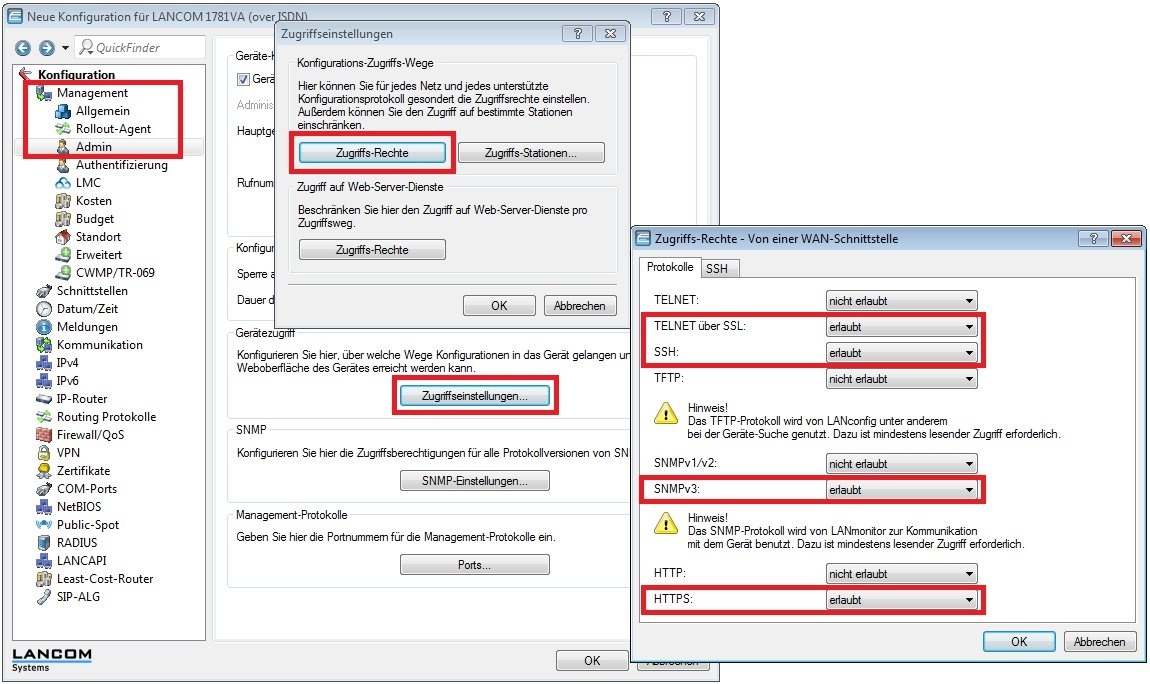

Beschreibung: Um einen Fernzugriff auf unsere Router zu realisieren empfehlen wir eine VPN-Client-Einwahl zu verwenden, etwa über den LANCOM Advanced VPN Client. Sollte dies nicht möglich sein, so muss ein Zugriff häufig über die WAN-Verbindung erfolgen. Dieses Dokument erklärt die unterschiedlichen Möglichkeiten, den Fernzugriff auf einen LANCOM Router aus dem WAN abzusichern. Voraussetzungen:Möglichkeit 1: Freigabe bestimmter Management-Protokolle für den WAN-ZugriffDie Freigabe bestimmter Management-Protokolle aus dem WAN erfolgt unter Management → Admin → Zugriffseinstellungen → Zugriffs-Rechte → Von einer WAN-Schnittstelle. - Soll der Zugriff für ein bestimmtes Protokoll aus dem WAN erfolgen, so muss im Dropdown-Menü erlaubt ausgewählt werden.

- Soll ein Zugriff aus dem WAN nicht erlaubt sein, muss nicht erlaubt ausgewählt werden.

- Soll ein Zugriff nur per VPN auf den Router erfolgen, muss nur über VPN ausgewählt werden.

- Im Standard stehen alle Management-Protokolle aus dem WAN auf nicht erlaubt.

Möglichkeit 2: Einschränken des Zugriffs auf den Router auf bestimmte IP-Adressen und/oder IP-Netzwerke Soll der Zugriff aus dem WAN von einer bestimmten öffentlichen IP-Adresse erfolgen, so können Sie diese unter Management → Admin → Zugriffseinstellungen → Zugriffs-Stationen hinterlegen. Es handelt sich bei den Zugriffs-Stationen um eine Whitelist. Der Zugriff ist also nur noch von den dort hinterlegten IP-Adressen bzw. IP-Netzwerken möglich.

Möglichkeit 3: Konfigurations-Login-Sperre Werden Management-Protokolle aus dem WAN freigegeben, passiert es häufig, dass Brute-Force Attacken aus dem Internet durchgeführt werden um Zugriff auf den Router zu erlangen. Hierzu gibt es einen Brute-Force Schutz. Diese Einstellung finden Sie unter Management → Admin → Konfigurations-Login-Sperre. Im Standard wird das verwendete Management-Protokoll nach 5 Fehl-Logins für 5 Minuten global gesperrt. Dieses Management-Protokoll steht also für die Sperr-Dauer auch aus dem internen Netzwerk nicht zur Verfügung. Ob ein Management-Protokoll gesperrt ist, lässt sich über das Event-Log nachvollziehen. Sie finden dieses in WEBconfig unter LCOS-Menübaum → Status → Config → Event-Log. In der folgenden Abbildung ist zu sehen, dass zuviele Login-Versuche per SSH stattgefunden haben. Daher ist dieses Protokoll gesperrt (LoginBlocked).

Möglichkeit 4: Ändern der Standard-Ports

Da bei Brute-Force Attacken in der Regel die Standard-Ports angegriffen werden ist es empfehlenswert die Standard-Ports der Management-Protokolle, die aus dem WAN freigegeben werden abzuändern. Sie finden diese Einstellung unter Management → Admin → Ports. Die Port-Einstellungen gelten global. Die einzelnen Management-Protokolle sind also sowohl aus dem WAN als auch dem LAN nur noch über den geänderten Port ansprechbar. |

|