Description:

Im LCOS gibt es aus Kompatibilitätsgründen eine Sonderbehandlung für UDP-Datenverkehr. In der Standard-Konfiguration wird für UDP der NAT-Typ Full Cone NAT verwendet.

Full Cone NAT:

Alle Anfragen von der gleichen internen IP-Adresse und dem gleichen Port werden immer hinter der gleichen externen IP-Adresse und dem gleichen externen Port maskiert.

Sobald der Eintrag in der NAT-Tabelle hinterlegt ist (nachdem der interne Host die Verbindung initiiert hat) ist der Zugriff auf den internen Host über die externe IP-Adresse und den Port von jedem externen Host möglich.

Der Vorteil ist die bessere Kompatibilität zu asynchronen Protokollen wie VoIP-Anwendungen (kein STUN erforderlich).

Um zu verhindern, dass beliebige externe Hosts auf den Netzwerk-Teilnehmer im lokalen Netzwerk zugreifen können, kann der NAT-Typ für UDP-Datenverkehr auf Port Restricted Cone NAT abgeändert werden.

Port Restricted Cone NAT:

Alle Anfragen von der gleichen internen IP-Adresse und dem gleichen Port werden immer hinter der gleichen externen IP-Adresse und dem gleichen externen Port maskiert.

Sobald der Eintrag in der NAT-Tabelle hinterlegt ist (nachdem der interne Host die Verbindung initiiert) kann nur der externe Host, mit dem die Verbindung initiiert wurde, mit dem internen Host kommunizieren. Weiterhin ist die Kommunikation nur über den initial gewählten Port möglich.

Ein Nachteil ist die schlechtere Kompatbilität zu asynchronen Protokollen wie VoIP-Anwendungen (STUN erforderlich).

Für TCP verwendet das LCOS Symmetric NAT. Dadurch ist TCP von dem Verhalten nicht betroffen.

Symmetric NAT:

Alle Anfragen von der gleichen internen IP-Adresse und dem gleichen Port zu einer bestimmten externen IP-Adresse und einem externen Port werden hinter der gleichen IP-Adresse und dem gleichen Port maskiert. Für eine weitere Anfrage vom gleichen lokalen Host aber zu einem anderen Ziel wird ein neuer Eintrag in der NAT-Tabelle mit einem anderen Port erstellt.

Sobald der Eintrag in der NAT-Tabelle hinterlegt ist (nachdem der interne Host die Verbindung initiiert) kann nur der externe Host, mit dem die Verbindung initiiert wurde, mit dem internen Host kommunizieren. Weiterhin ist die Kommunikation nur über den initial gewählten Port möglich.

NAT-Typ für UDP auf "Port Restricted Cone NAT" ändern:

1. Verwendung einer Deny-All-Strategie:

Bei Verwendung einer Deny-All-Regel wird für UDP-Datenverkehr der NAT-Typ auf Port Restricted Cone NAT geändert. Bei einer Deny-All-Strategie muss allerdings jeglicher erwünschter Datenverkehr durch weitere Firewall-Regeln separat freigegeben werden, wodurch dies einen höheren Konfigurations-Aufwand darstellt.

Eine Beschreibung der Deny-All-Strategie sowie vorgefertigte Skripte für die Firewall finden Sie in dem folgenden Knowledge Base Artikel:

Firewall configuration using available scripts

2. Verwendung einer separaten Firewall-Regel:

Ist die Verwendung einer Deny-All-Strategie zu aufwendig, kann alternativ eine Firewall-Regel erstellt werden, die eingehenden UDP-Datenverkehr verbietet.

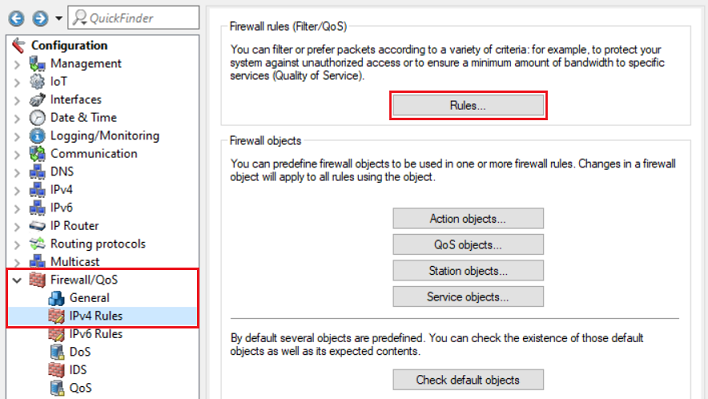

2.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü Firewall/QoS → IPv4 Rules → Rules.

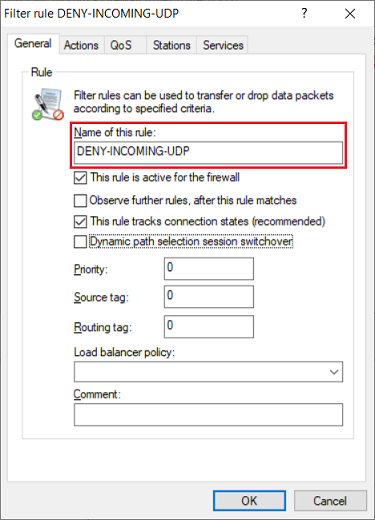

2.2 Erstellen Sie eine neue Firewall-Regel und vergeben einen aussagekräftigen Namen für die Regel (in diesem Beispiel DENY-INCOMING-UDP).

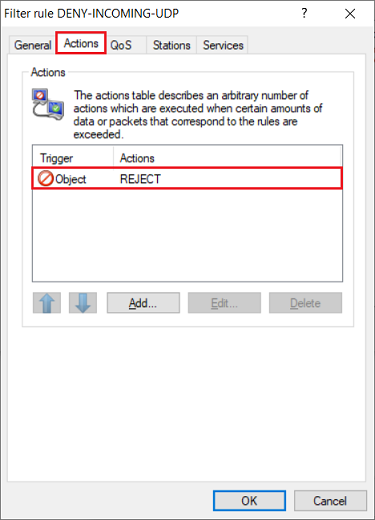

2.3 Wechseln Sie in den Reiter Actions und stellen sicher, dass dort die Aktion REJECT ausgewählt ist.

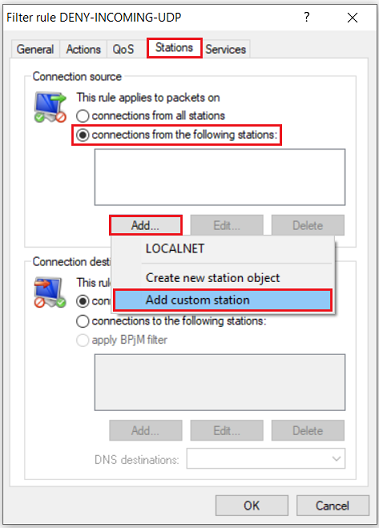

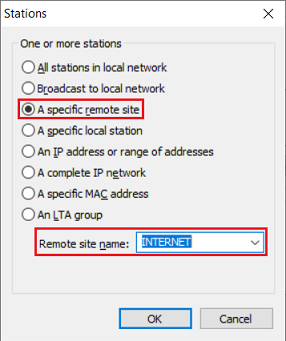

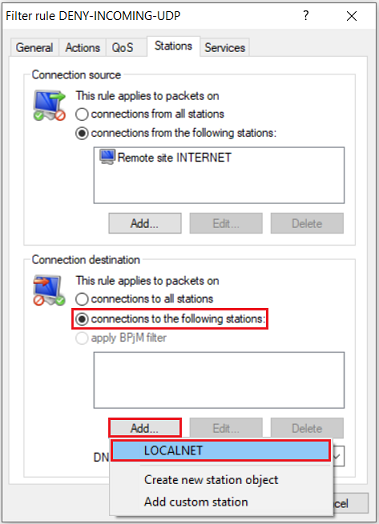

2.4 Wechseln Sie in den Reiter Stations, wählen bei der Connection source die Option Connections from the following stations aus und klicken auf Add → Add custom station.

2.5 Wählen Sie zuerst die Option A specific remote site und anschließend im Dropdown-Menü bei Remote site name die Internet-Gegenstelle aus (in diesem Beispiel INTERNET).

2.6 Wählen Sie bei dem Connection destination die Option connections to the following stations aus und klicken auf Add → LOCALNET.

Das Objekt LOCALNET umfasst alle lokal im Router konfigurierten Netzwerke.

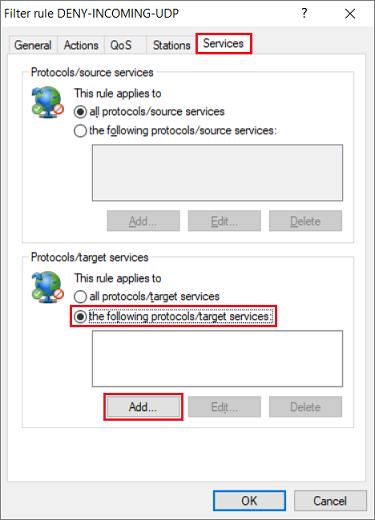

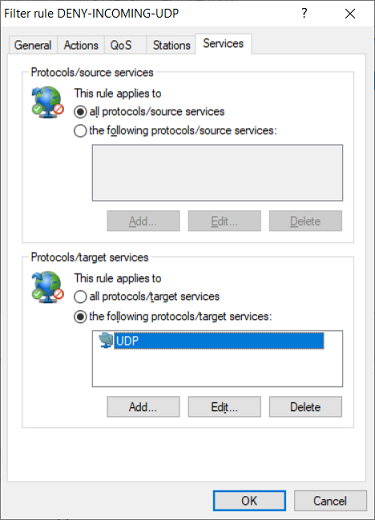

2.7 Wechseln Sie in den Reiter Services, wählen bei Protocols/target services die Option the following protocols/target services aus und klicken auf Add.

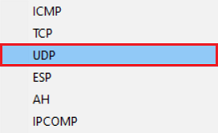

2.8 Wählen Sie das Protokoll UDP aus.

2.9 Die Konfiguration der Firewall-Regel ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück.