In diesem Dokument ist beschrieben, wie eine IKEv2-Verbindung mit dem LANCOM Advanced VPN Client zu einer LANCOM R&S®Unified Firewall (im Folgenden als Unified Firewall bezeichnet) eingerichtet werden kann.

1. Erstellen der CA und der VPN-Zertifikate auf der Unified Firewall:

1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall, wechseln Sie in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Symbol", um einen neuen Eintrag zu erstellen.

1.2 Zunächst muss eine Zertifizierungsstelle (CA) für VPN-Verbindungen erstellt werden.

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „CA für VPN/Webserver-Zertifikate“ aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bit aus.

- Tragen Sie einen beliebigen Common Name ein.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.3 Klicken Sie dann auf die Schaltfläche Erstellen.

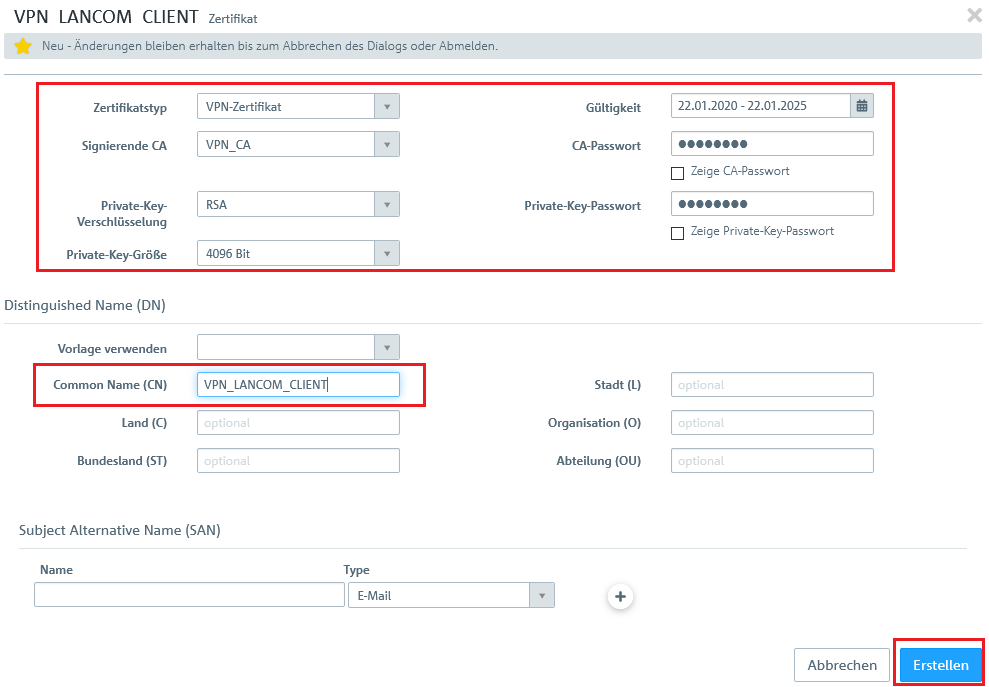

1.4 Klicken auf das "Plus-Symbol", um ein VPN-Zertifikat für den LANCOM Advanced VPN Client zu erstellen:

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „VPN-Zertifikat“ aus.

- Wählen Sie als "Signierende CA" die VPN-CA aus Schritt 1.2 aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bit aus.

- Tragen Sie einen beliebigen Common Name ein.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Tragen Sie in den Feldern CA-Passwort das Passwort ein, welches Sie im Schritt 1.2 vergeben haben.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.5 Klicken Die dann auf die Schaltfläche Erstellen.

1.6 Klicken auf das "Plus-Symbol", um ein Zertifikat für die Unified Firewall zu erstellen:

- Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option „VPN-Zertifikat“ aus.

- Wählen Sie als "Signierende CA" die VPN-CA aus Schritt 1.2 aus.

- Wählen Sie im Feld "Private-Key-Größe" den Wert 4096 Bit aus.

- Tragen Sie einen beliebigen Common Name aus.

- Stellen Sie einen Gültigkeitszeitraum ein.

- Tragen Sie in den Feldern CA-Passwort das Passwort ein, welches Sie im Schritt 1.2 vergeben haben.

- Vergeben Sie ein beliebiges Private-Key-Passwort.

1.7 Klicken Die dann auf die Schaltfläche Erstellen.

2. Erstellen der VPN-Verbindung auf der Unified Firewall:

2.1 Wechseln Sie in das Menü VPN → IPSec → IPSec-Einstellungen.

2.2 Aktivieren Sie IPSec.

2.3 Wechseln Sie auf VPN → IPSec → Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen.

2.4 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Sicherheits-Profil: Wählen Sie hier das vorgefertigte Profil LANCOM Advanced VPN Client IKEv2 aus.

- Verbindung: Wählen Sie Ihre konfigurierte Internet-Verbindung aus.

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese hier ebenfalls verwenden.

2.5 Wechseln Sie in den Reiter

Tunnel und hinterlegen folgende Parameter:

- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche vom VPN-Client erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich

192.168.3.0/24. - Virtueller IP-Pool: Wählen Sie die Option Default Virtual-IP pool aus. Virtuelle IP-Pools können verwendet werden, um verbundenen VPN-Clients IP-Adress-Konfigurationen zu senden.

2.6 Wechseln Sie in den Reiter Authentifizierung und hinterlegen folgende Parameter:

- Authentifizierungstyp: Wählen Sie hier die Option Zertifikat aus.

- Lokales Zertifikat: Wählen Sie hier das im Schritt 1.6 erstellte VPN-Zertifikat für die Unified Firewall aus.

- Remote-Zertifikat: Wählen Sie hier das im Schritt 1.4 erstellte VPN-Zertifikat für den LANCOM Advanced VPN Client aus.

2.7 Klicken Sie auf Erstellen um die Konfiguration zu speichern.

2.8 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Hosts.

2.9 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 2.4 -2.7 erstellte VPN-Verbindung aus.

2.10 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches das Objekt (die eingerichtete Site-to-Site Verbindung) zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

2.11 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

2.12 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

2.13 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken Sie bei der eingerichteten Advanced VPN Client Verbindung auf die Schaltfläche Verbindung exportieren.

2.14 Vergeben Sie ein Passwort, mit welchem das exportierte ZIP-Archiv verschlüsselt werden soll.

2.15 Tragen Sie im Feld Gateway die öffentliche IP- oder DNS-Adresse der Unified Firewall ein (hier 81.81.81.81).

2.16 Als Schlüssel-Passwort müssen Sie das im Schritt 1.4 vergebene Private-Key-Passwort des VPN-Zertifikats für den LANCOM Advanced VPN Client angeben.

2.17 Vergeben Sie ein beliebiges Transport-Passwort.

2.18 Klicken Sie auf Exportieren und speichern Sie die ZIP-Datei auf Ihrem Computer ab.

3. Export des VPN-Zertifikats für den LANCOM Advanced VPN Client:

3.1 Wechseln Sie in das Menü Zertifikatsverwaltung → Zertifikate und expandieren Sie das Menü mit der Schaltfläche >> neben dem Filterfeld.

Wählen Sie beim VPN-Zertifikat für den LANCOM Advanced VPN Client die Export-Schaltfläche.

3.2 Wählen Sie das PKCS 12-Format.

3.3 Tragen Sie als Kennwort das im Schritt 1.4 vergebene Private-Key-Passwort ein.

3.4 Vergeben Sie ein beliebiges Transport-Kennwort. Dieses benötigen Sie im Schritt 4.1 zum entpacken der ZIP-Datei.

3.5 Klicken Sie auf Exportieren und speichern Sie die Zertifikatsdatei auf Ihrem PC ab.

3.6 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

4.1 Entpacken Sie die ZIP-Datei auf Ihrem PC und kopieren Sie die *.p12-Datei in ein Verzeichnis Ihrer Wahl.

4.2 Öffnen Sie im LANCOM Advanced VPN Client die Option Konfiguration → Zertifikate.

4.3 Erzeugen Sie eine neue Zertifikatskonfiguration mit der Schaltfläche Hinzufügen.

4.4 Vergeben Sie einen

Namen für die neue Zertifikatskonfiguration.

- Im Feld Zertifikat muss die Option aus PKCS#12-Datei ausgewählt werden

- Im Feld PKCS#12-Datei muss der Pfad zur Zertifikatsdatei für den VPN Client eingestellt werden.

5. Importieren der *.ini-Datei und Konfiguration der VPN-Verbindung im LANCOM Advanced VPN Client:

5.1 Entpacken Sie die im Schritt 2.13 exportierte ZIP-Datei.

5.2 Öffnen Sie im LANCOM Advanced VPN Client die Option Konfiguration → Profile und klicken Sie auf Hinzufügen/Import.

5.3 Wählen Sie die Option Profile importieren.

5.4 Stellen Sie den Pfad zur VPN-Profildatei ein.

5.5 Klicken Sie auf Fertigstellen, um den Importvorgang abzuschließen.

5.6 Wählen Sie das importierte Profil aus und klicken Sie auf Bearbeiten.

5.7 Wechseln Sie in das Menü IPsec-Einstellungen und wählen Sie als IKEv2-Authentisierung den Wert Zertifikat aus.

5.8 Als Zertifikats-Konfiguration müssen Sie die in Schritt 4.3 erstellte Zertifikats-Konfiguration einstellen.

5.9 Die Konfigurationsschritte sind damit abgeschlossen. Schließen Sie die Dialoge des LANCOM Advanced VPN Client mit OK.

5.10 Beim Verbindungsaufbau müssen Sie als PIN das Private-Key-Passwort des Client-Zertifikats eingeben.

6. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

6.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

6.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

6.4 Schreiben Sie die Konfiguration in den Router zurück.