Beschreibung:

Zur Steigerung der Verfügbarkeit können zwei Unified Firewalls als HA-Cluster (High Availability) konfiguriert werden. Dabei fungiert eine Firewall als Master und die andere als Slave. Die Konfiguration sowie die Status-Informationen der Master Firewall werden auf die Slave Firewall synchronisiert.

Kommt es zu einem Ausfall der Master Firewall, wird die Slave Firewall zum neuen Master und übernimmt sämtliche Netzwerk-Kommunikation. Zur Bekanntgabe der neuen MAC-Adresse an die Netzwerk-Teilnehmer wird ein Gratuitous ARP Paket je Netzwerk versendet.

TCP-Verbindungen werden per Connection-Tracking nachgehalten und werden auch auf die Slave Firewall synchronisiert. UTM-Funktionen wie die IDS/IPS können allerdings nicht synchronisiert werden. Daher werden nach einem Rollenwechsel alle bestehenden Verbindungen, welche durch eine der UTM-Funktionen geprüft werden, unterbrochen.

Der IP-Adressbereich für den "Cluster Interconnect" darf nicht bereits anderweitig verwendet werden (etwa für eines der lokalen Netzwerke). Dies führt ansonsten zu Routing-Problemen!

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.3

- Zwei Unified Firewalls des gleichen Modell-Typs ab UF-200

- Gleiche Firmware-Version auf beiden Unified Firewalls

- Eine Unified Firewall Lizenz

- Vollständig abgeschlossene Konfiguration auf der Firewall, welche als Master fungiert

- Mindestens ein freier Ethernet-Port auf beiden Geräten

- Der Switch im lokalen Netzwerk muss das Gratuitous ARP der Slave Firewall übertragen

- Web-Browser zur Konfiguration der beiden Unified Firewalls

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Ein HA-Cluster kann nur bei Verwendung der Reihenschaltung oder im Standalone-Betrieb verwendet werden.

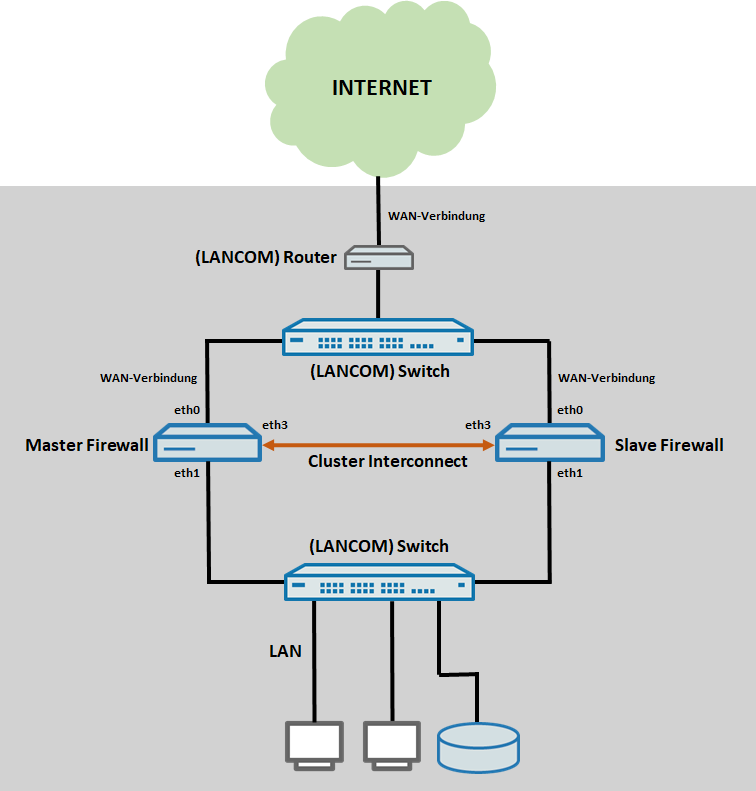

Szenario:

- Die Ethernet-Ports werden auf beiden Unified Firewalls gleich konfiguriert und verkabelt

- eth0 wird für die Internet-Verbindung zum vorgeschalteten Router verwendet und geht zu einem zwischengeschalteten Switch

- eth1 wird für das lokale Netzwerk verwendet und geht zu einem Switch

- eth3 wird für die Verbindung der beiden Unified Firewalls zur Cluster-Synchronisation verwendet (Cluster Interconnect)

Vorgehensweise:

1. Konfiguration der Master Firewall:

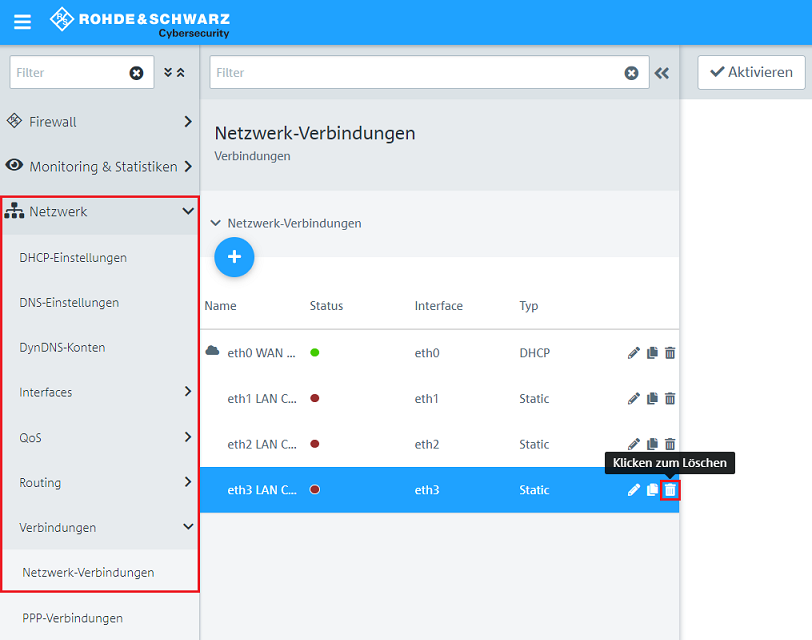

1.1 Öffnen Sie die Konfiguration der Unified Firewall im Browser und wechseln in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen.

Für den HA-Cluster Betrieb wird ein dedizierter Ethernet-Port benötigt. Löschen Sie daher eine nicht verwendete Netzwerk-Verbindung, sofern erforderlich (in diesem Beispiel muss die dem Interface eth3 zugewiesene Netzwerk-Verbindung gelöscht werden).

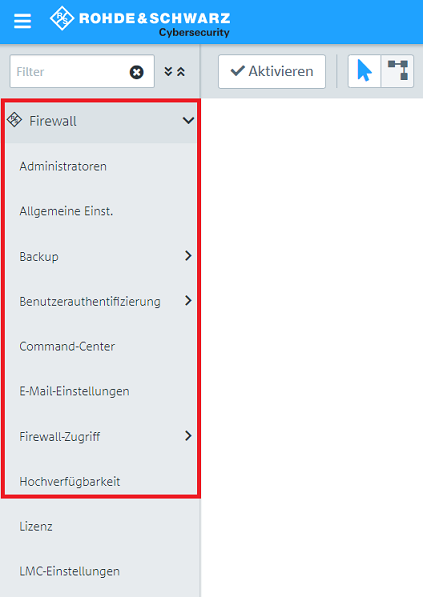

1.2 Wechseln Sie in das Menü Firewall → Hochverfügbarkeit.

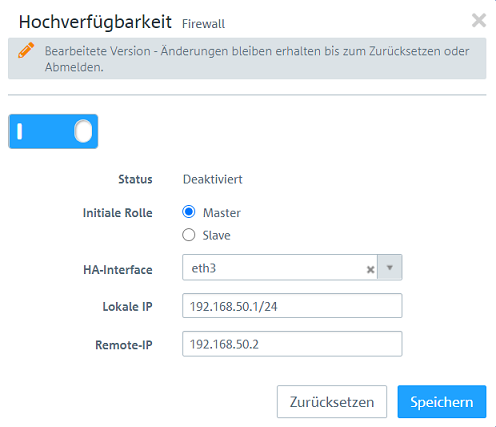

1.3 Aktivieren Sie die Hochverfügbarkeit über den Schieberegler und passen folgende Parameter an:

- Initiale Rolle: Wählen Sie Master aus.

- HA-Interface: Wählen Sie im Dropdownmenü den freien Ethernet-Port aus, der für die Synchronisation zwischen den beiden Unified Firewalls verwendet werden soll (in diesem Beispiel der Port eth3).

- Lokale IP: Vergeben Sie eine IP-Adresse im CIDR-Format (Classless Inter Domain Routing) für die Master Firewall. Diese IP-Adresse bzw. dieses Netzwerk darf nicht bereits anderweitig verwendet werden!

- Remote-IP: Vergeben Sie eine IP-Adresse aus dem gleichen Netzwerk wie die Lokale IP für die Slave Firewall. IP-Adressen in einem anderen Netzwerk können nicht angesprochen werden.

1.4 Die Konfigurations-Schritte auf der Master Firewall sind damit abgeschlossen.

2. Konfiguration der Slave Firewall:

2.1 Stellen Sie sicher, dass der gleiche Ethernet-Port wie auf der Master Firewall für die Synchronisierung verwendet werden kann, indem Sie - sofern erforderlich - die Netzwerkverbindung löschen (siehe Schritt 1.1).

Bei Verwendung der Hochverfügbarkeit müssen zwingend die gleichen Ethernet-Ports verwendet werden, da die Konfiguration identisch ist.

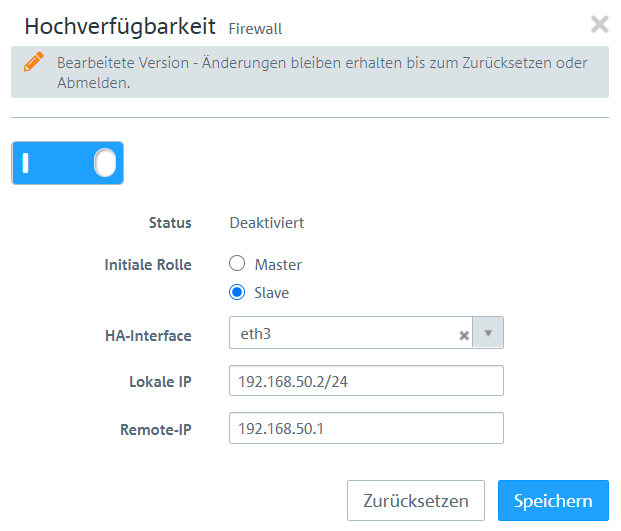

2.2 Aktivieren Sie die Hochverfügbarkeit über den Schieberegler und passen folgende Parameter an:

- Initiale Rolle: Wählen Sie Slave aus.

- HA-Interface: Wählen Sie im Dropdownmenü den freien Ethernet-Port aus, der für die Synchrinisation zwischen den beiden Unified Firewalls verwendet werden soll (in diesem Beispiel der Port eth3).

- Lokale IP: Hinterlegen Sie die IP-Adresse der Slave Firewall im CIDR-Format (Classless Inter Domain Routing), welche Sie in Schritt 1.3 als Remote-IP hinterlegt haben.

- Remote-IP: Hinterlegen Sie die IP-Adresse der Master Firewall, welche Sie in Schritt 1.3 als Lokale-IP hinterlegt haben.

2.3 Die Konfigurationsschritte auf der Slave Firewall sind damit abgeschlossen. Die Synchronisation wird nun durchgeführt.

Die Slave Firewall ist nach Synchronisierung der Konfiguration nicht mehr über das Webinterface erreichbar!

3. HA-Cluster in der LMC betreiben (optional):

Die LMC unterstützt den HA-Cluster, allerdings kann dieser nicht per Smart-Config in der LMC eingerichtet werden, weshalb die Konfiguration manuell erfolgen muss.

3.1 Richten Sie den HA-Cluster wie in den Schritten 1. und 2. beschrieben ein.

3.2 Verbinden Sie die Master-Firewall mit der LMC, wie in dem folgenden Knowledge Base Artikel in Schritt 2.2.2 beschrieben:

Pairing-Prozess eines LANCOM Gerätes mit der LMC

3.3 Der HA-Cluster wird in der LMC in dem Menü Geräte durch ein entsprechendes Symbol gekennzeichnet (unter Modell).