Beschreibung:

In bestimmten Szenarien ist es erforderlich, dass Geräte im lokalen Netzwerk über Angabe des DNS-Namens die öffentliche IP-Adresse der Internet-Verbindung aufrufen und per Portforwarding auf einen Server im lokalen Netzwerk zugreifen (Hairpin-NAT bzw. NAT-Reflection).

In diesem Artikel wird beschrieben, wie Hairpin-NAT auf einer Unified Firewall eingerichtet werden kann.

Hairpin-NAT funktioniert nur im Standalone-Betrieb und mit einer Reihenschaltung. In einem Szenario mit der Layer-3 Schleife funktioniert Hairpin-NAT nicht, da der LANCOM Router die ausgehenden Pakete direkt auf sein WAN-Interface leitet!

Voraussetzungen:

- LANCOM R&S®Unified Firewall ab LCOS FX 10.3

- Szenario mit einer Unified Firewall im Stand-Alone Betrieb oder mit einer Reihenschaltung

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Internet-Verbindung mit fester öffentlicher IPv4-Adresse (nur Szenario 1)

- Bereits eingerichtetes und funktionsfähiges Portforwarding auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

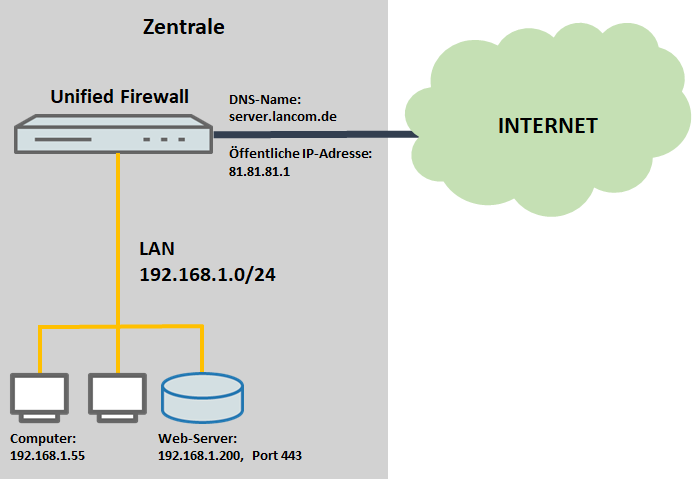

1. Die Unified Firewall ist direkt mit dem Internet verbunden

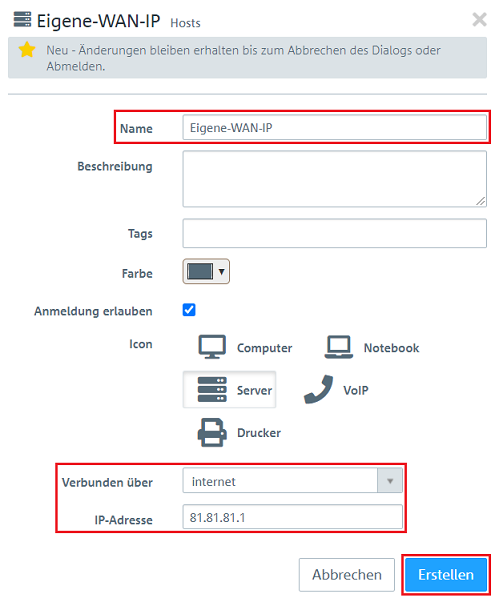

- Die Unified Firewall baut die Internet-Verbindung auf. Diese hat die öffentliche IP-Adresse 81.81.81.1. Die öffentliche IP-Adresse ist mit dem DNS-Namen server.lancom.de verknüpft.

- Ein Web-Server im lokalen Netzwerk der Unified Firewall mit der IP-Adresse 192.168.1.100 ist aus dem Internet per HTTPS erreichbar.

- Ein Computer im lokalen Netzwerk mit der IP-Adresse 192.168.1.55 soll über den DNS-Namen server.lancom.de auf den Web-Server im lokalen Netzwerk zugreifen.

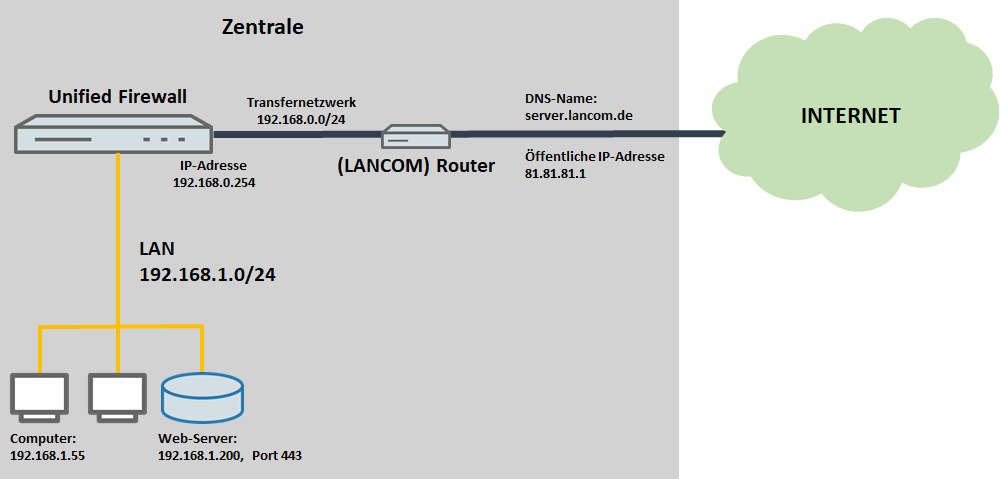

2. Ein Router vor der Unified Firewall baut die Internet-Verbindung auf

- Ein vorgeschalteter Router vor der Unified Firewall baut die Internet-Verbindung auf. Dieser hat die öffentliche IP-Adresse 81.81.81.1. Die öffentliche IP-Adresse ist mit dem DNS-Namen server.lancom.de verknüpft.

- Die Unified Firewall und der vorgeschaltete Router sind beide Mitglied im Transfer-Netzwerk 192.168.0.0/24. Die Unified Firewall hat dort die IP-Adresse 192.168.0.254.

- Ein Web-Server im lokalen Netzwerk der Unified Firewall mit der IP-Adresse 192.168.1.100 ist aus dem Internet per HTTPS erreichbar.

- Ein Computer im lokalen Netzwerk mit der IP-Adresse 192.168.1.55 soll über den DNS-Namen server.lancom.de auf den Web-Server im lokalen Netzwerk zugreifen.

Vorgehensweise:

1. Einrichtung des Hairpin-NAT:

1.1 Öffnen Sie die Konfiguration der Unified Firewall im Browser.

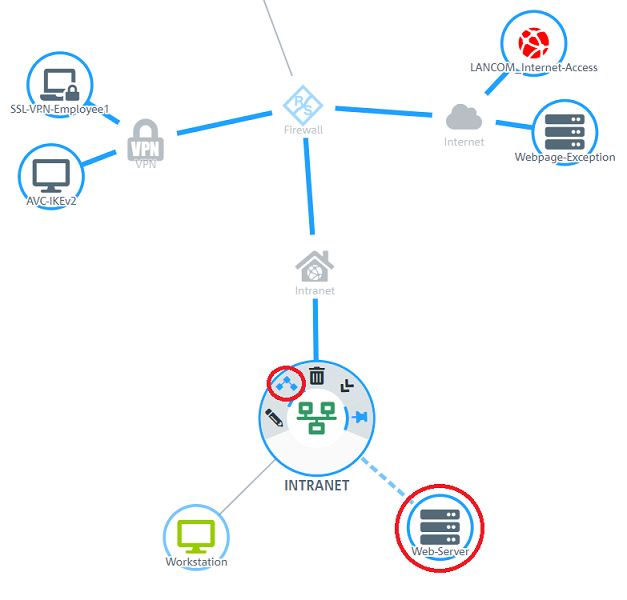

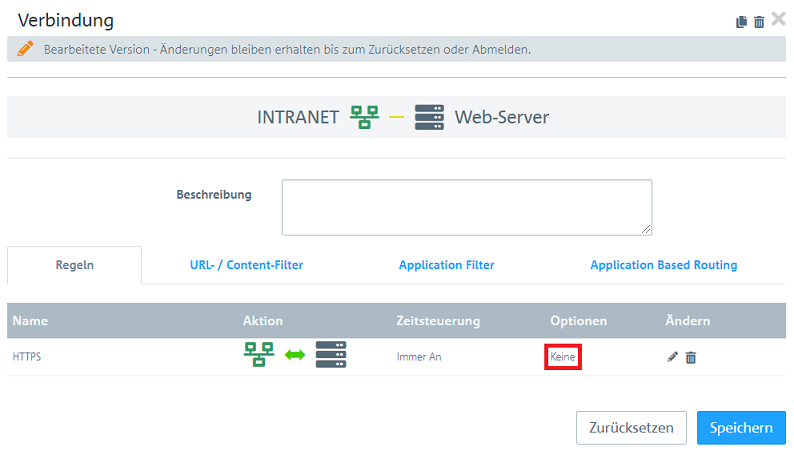

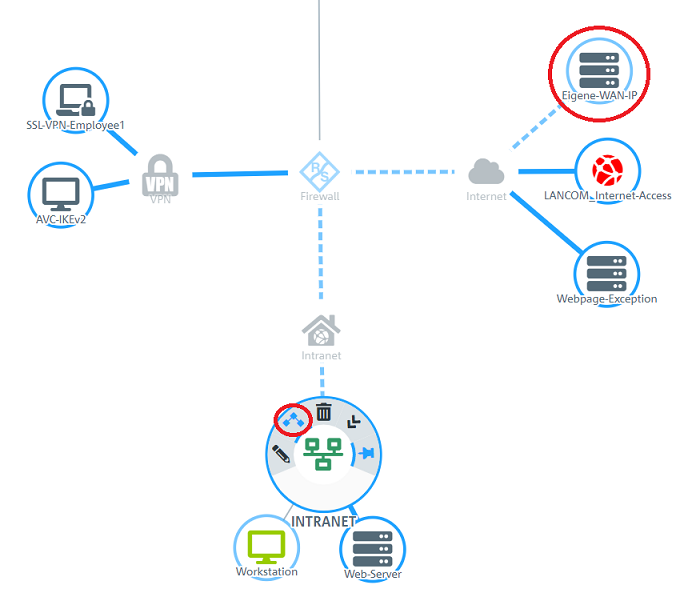

Klicken Sie auf auf dem Desktop auf das Netzwerk-Objekt (in diesem Beispiel das Netzwerk INTRANET). wählen im Kontextmenü das Verbindungswerkzeug aus und klicken auf das Host-Objekt, für welches das Portforwarding eingerichtet ist (in diesem Beispiel das Objekt Web-Server).

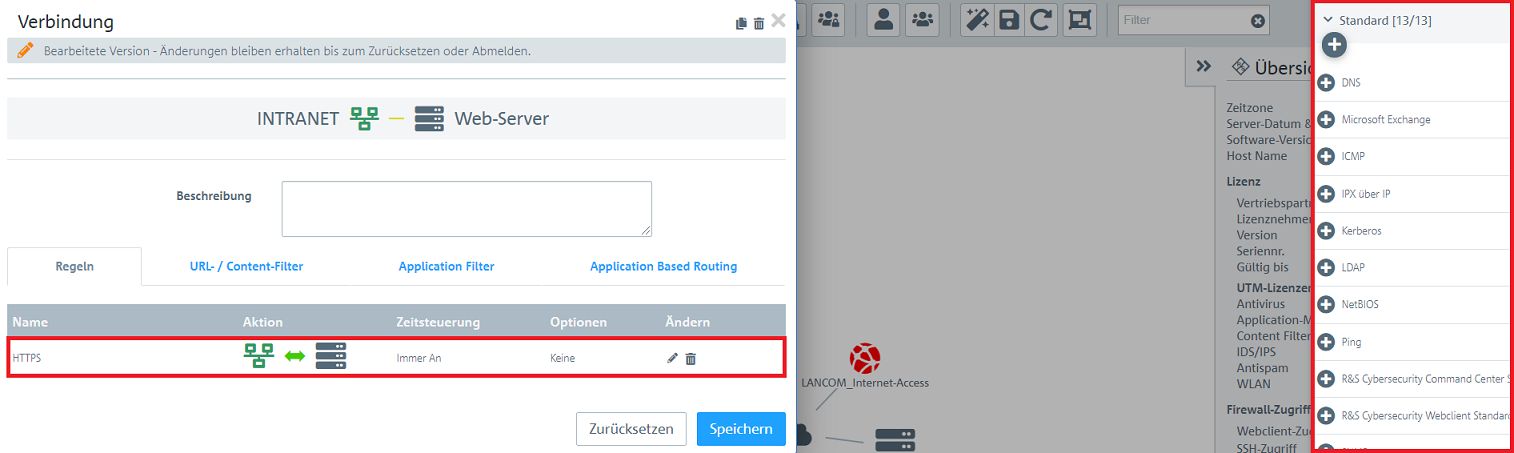

1.2 Wählen Sie das Protokoll aus, mit dem der Computer im lokalen Netzwerk auf den Web-Server zugreifen soll.

1.3 Klicken Sie auf Optionen, um weitere Einstellungen vorzunehmen.

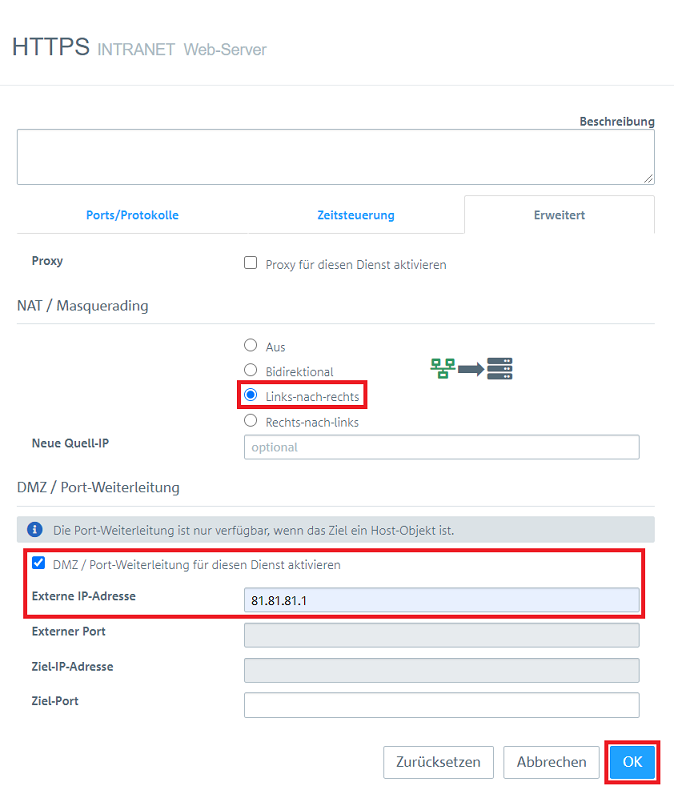

1.4 Passen Sie folgende Parameter an:

- Wählen Sie bei NAT / Masquerading die Option Links-nach-rechts aus.

- Aktivieren Sie die Option DMZ / Port-Weiterleitung für diesen Dienst aktivieren.

- Tragen Sie bei Externe IP-Adresse die WAN-IP-Adresse der Unified Firewall an (in diesem Beispiel die IP-Adresse 81.81.81.1).

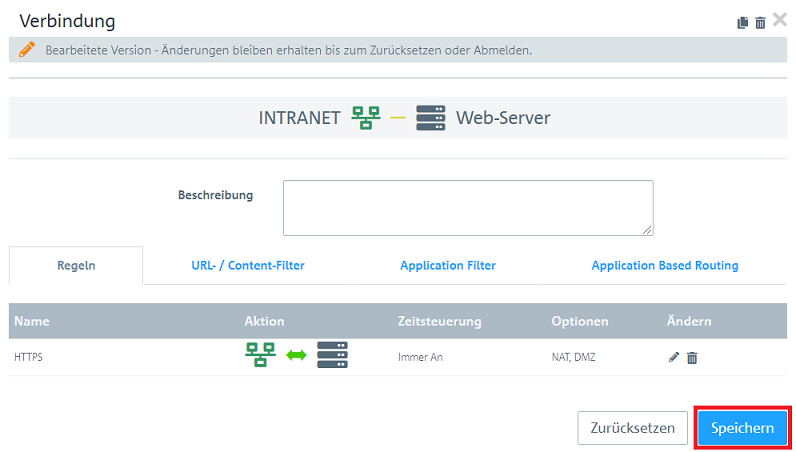

1.5 Klicken Sie auf Speichern.

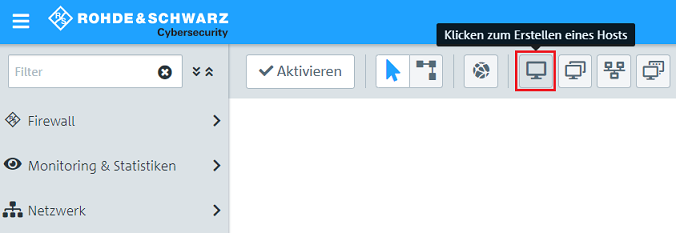

1.6 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

1.7 Die Konfiguration des Hairpin-NAT ist damit abgeschlossen.

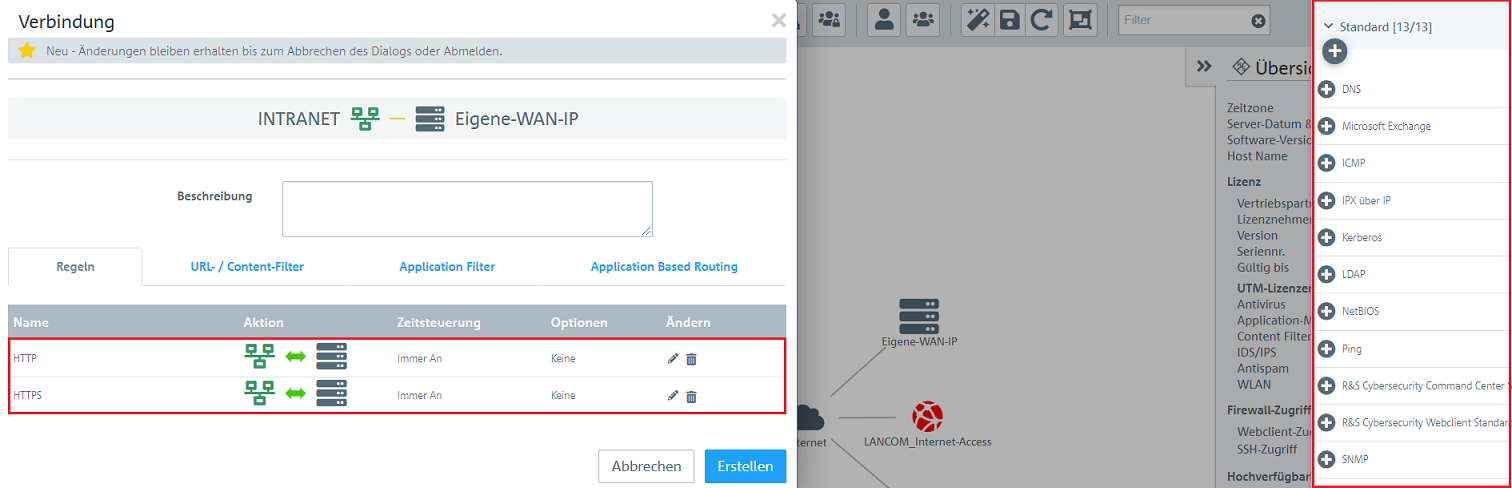

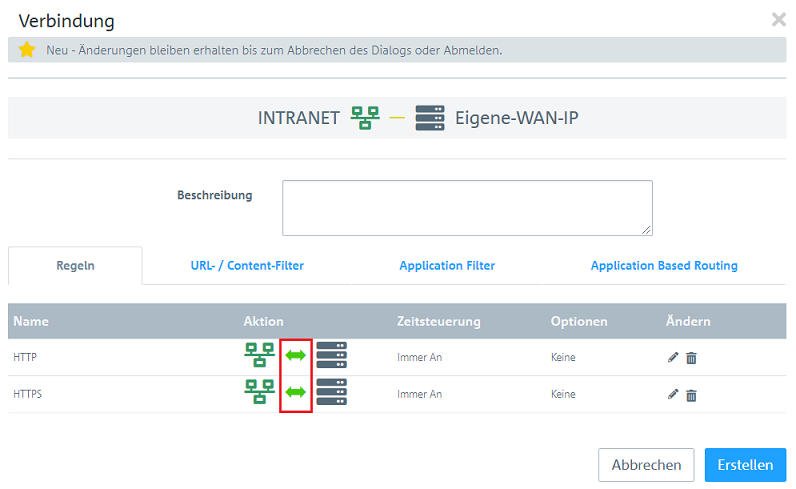

2. Ausnahme-Regel für die Protokolle HTTP und HTTPS erstellen (nur bei Verwendung des HTTP-Proxy erforderlich)

Da bei Verwendung des HTTP-Proxy die ausgehenden Pakete durch den Proxy gefiltert werden, funktioniert das Hairpin-NAT nicht. Es muss daher eine Ausnahme-Regel erstellt werden, die den Datenverkehr aus dem lokalen Netzwerk auf die öffentliche IPv4-Adresse am Proxy vorbeileitet.

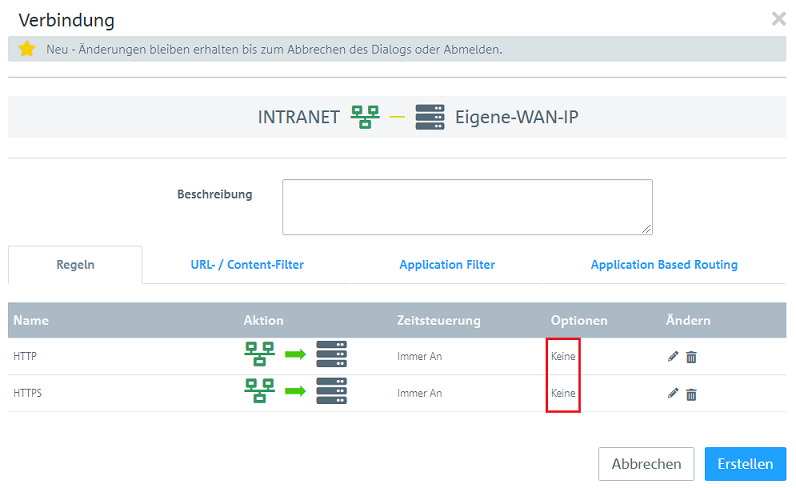

2.1

2.2

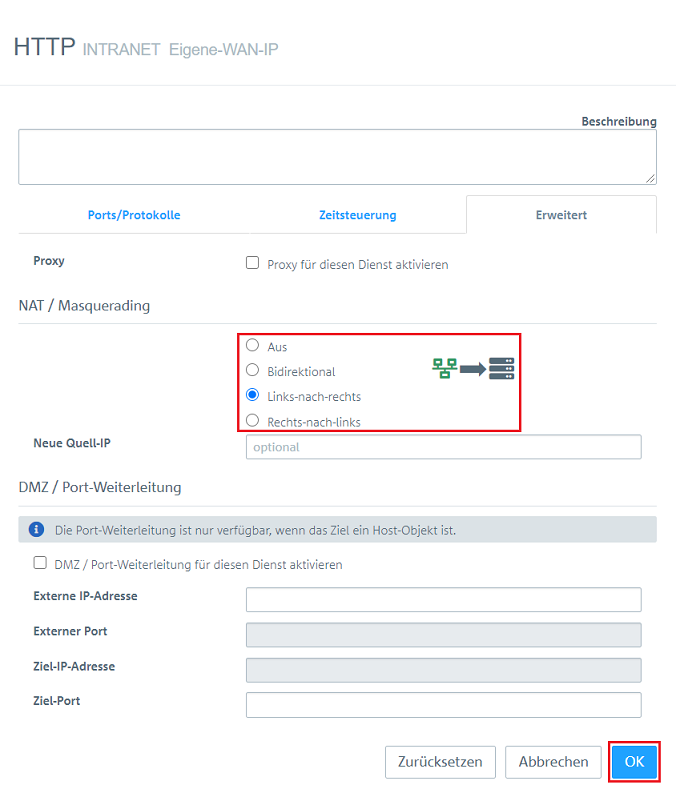

2.3

2.4

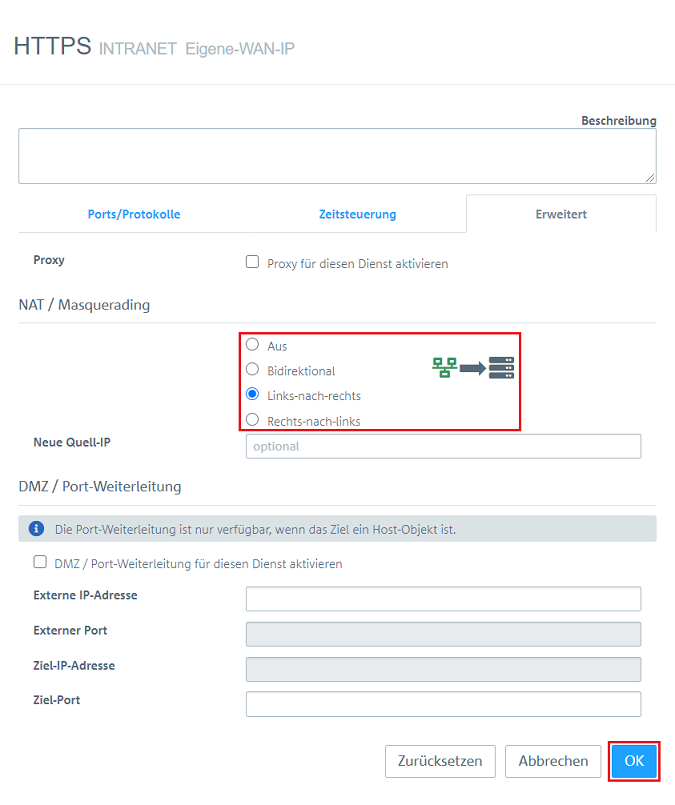

2.5

2.6

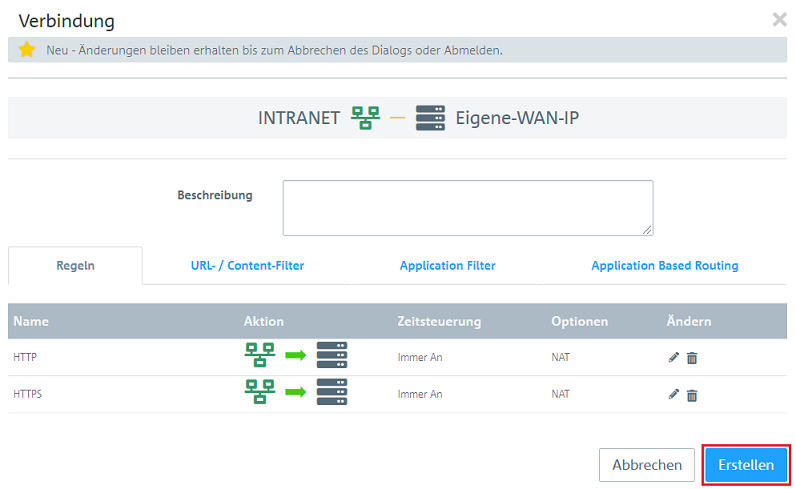

2.7

2.8

2.9