Beschreibung:

In diesem Dokument ist beschrieben, wie eine IKEv2-Verbindung mit einem Mac/MacBook mit dem in macOS integrierten VPN Client zu einer LANCOM R&S®Unified Firewall eingerichtet werden kann.

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.4

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Apple MacBook oder Mac mit macOS ab Version 11 Big Sur (auch mit dem Apple M1 Prozessor)

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

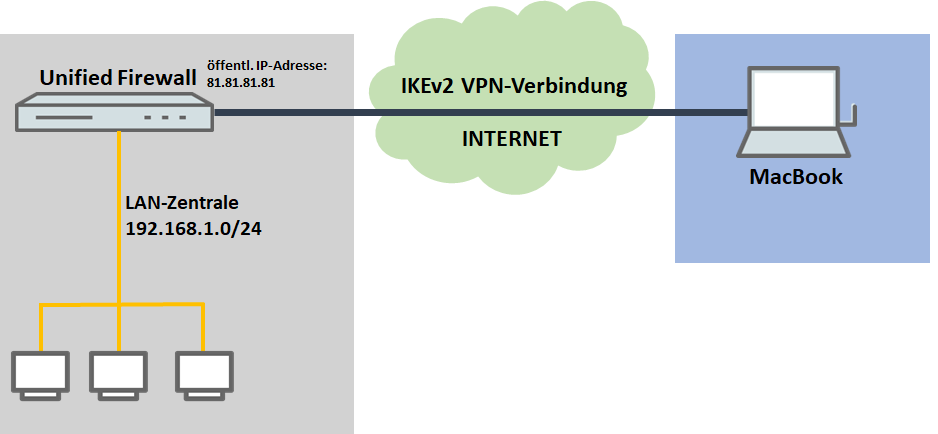

Szenario:

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per IKEv2 Client-To-Site Verbindung ermöglichen.

- Die Mitarbeiter verwenden dazu ein MacBook.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.1.0/24.

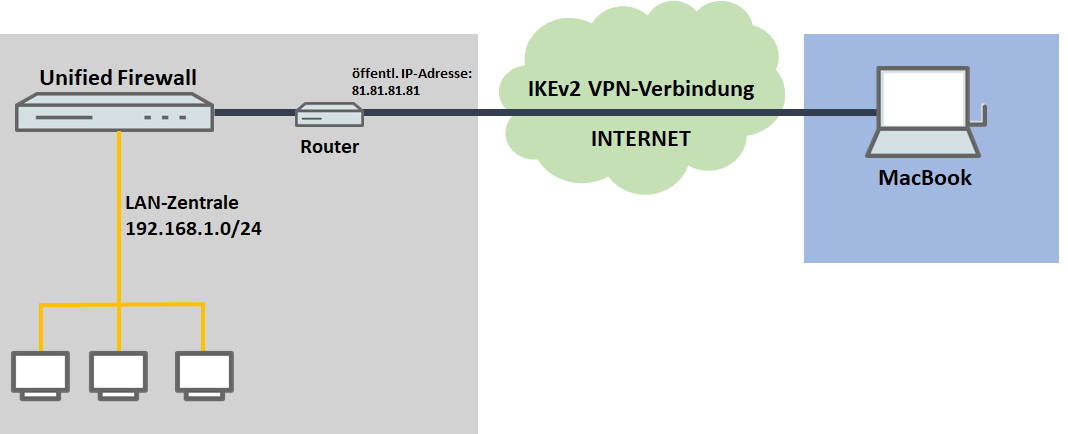

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per IKEv2 Client-To-Site Verbindung ermöglichen.

- Die Mitarbeiter verwenden dazu ein MacBook.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router hat die feste öffentliche IP-Adresse 81.81.81.81.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.1.0/24.

Vorgehensweise:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

1. Konfigurationsschritte auf der Unified Firewall:

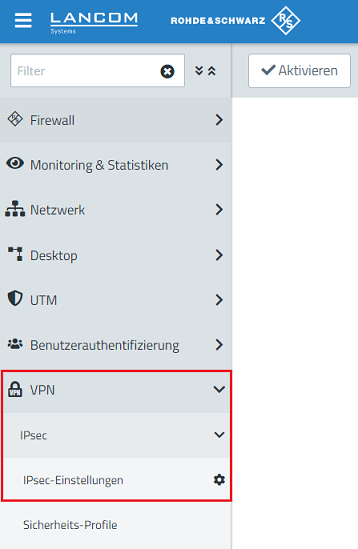

1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall und wechseln in das Menü VPN → IPSec-Einstellungen.

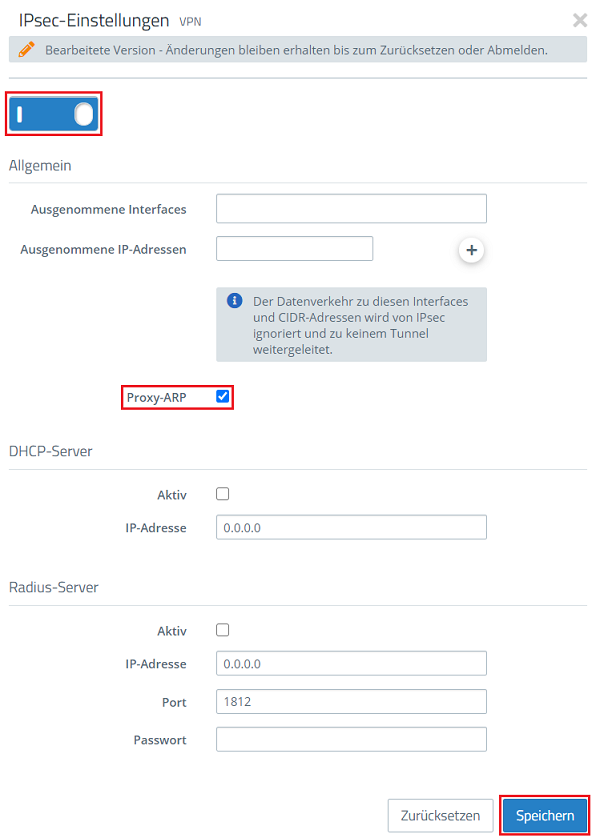

1.2 Aktivieren Sie IPSec und die Option Proxy-ARP und klicken anschließend auf Speichern.

Mit aktivem Proxy-ARP antwortet die Unified Firewall auf ARP-Anfragen aus lokalen Netzwerken auf eine virtuelle IP-Adresse eines VPN-Clients mit der eigenen MAC-Adresse. Dadurch können VPN-Clients so eingebunden werden, als würden sich diese im lokalen Netzwerk befinden.

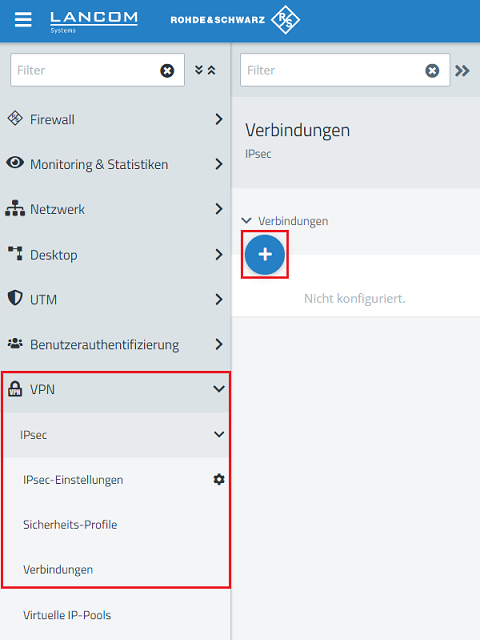

1.3 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen.

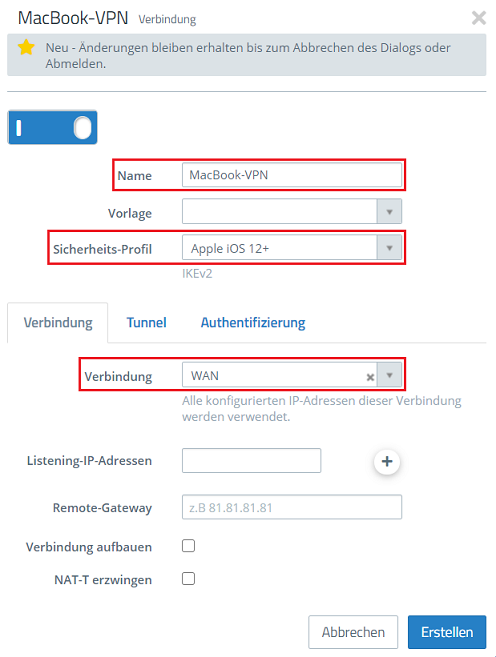

1.4 Passen Sie die folgenden Parameter an:

- Name : Vergeben Sie einen aussagekräftigen Name n .

- Sicherheits-Profil: Wählen Sie hier das vorgefertigte Profil Apple iOS 12+ aus.

- Verbindung : Wählen Sie Ihre konfigurierte Internet-Verbindung aus.

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese hier ebenfalls verwenden.

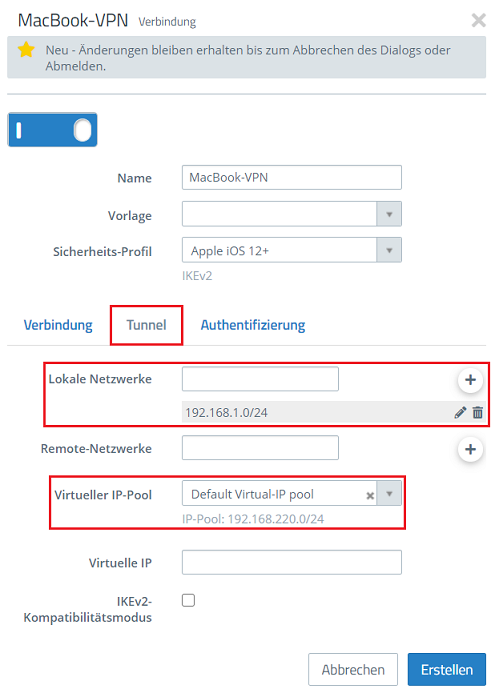

1.5 Wechseln Sie in den Reiter Tunnel und passen folgende Parameter an:

- Lokale Netzwerke : Geben Sie die lokalen Netzwerke in CIDR-Notation an, welche vom VPN-Client erreicht werden sollen (in diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich 192.168.1.0/24).

- Virtueller IP-Pool : Wählen Sie die Option Default Virtual-IP pool aus . Virtuelle IP-Pools können verwendet werden, um verbundenen VPN-Clients IP-Adressen-Konfigurationen zu senden.

Soll dem VPN-Client eine IP-Adresse aus einem der lokalen Netzwerke statt einer Adresse aus dem Virtuellen IP-Pool zugewiesen werden (über das Feld Virtuelle IP), muss Routen-basiertes IPSec verwendet und in der Routing-Tabelle 254 eine Route für das VPN-Interface erstellt werden, welche auf die virtuelle IP-Adresse im lokalen Netzwerk verweist.

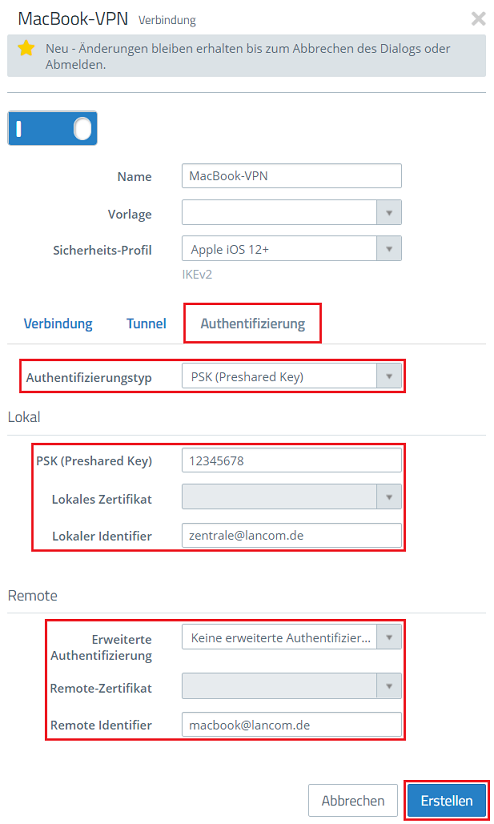

1.6 Wechseln Sie in den Reiter Authentifizierung, passen die folgenden Parameter an und klicken auf Erstellen:

- Authentifizierungstyp: Wählen Sie die Option PSK (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie einen Preshared Key für diese Verbindung.

- Lokaler Identifier : Vergeben Sie die Lokale Identität als FQUN ein (in diesem Beispiel zentrale@lancom.de).

- Remote Identifier : Vergeben Sie die Entfernte Identität als FQUN ein (in diesem Beispiel macbook@lancom.de).

Der Local und Remote Identifier dürfen nicht übereinstimmen!

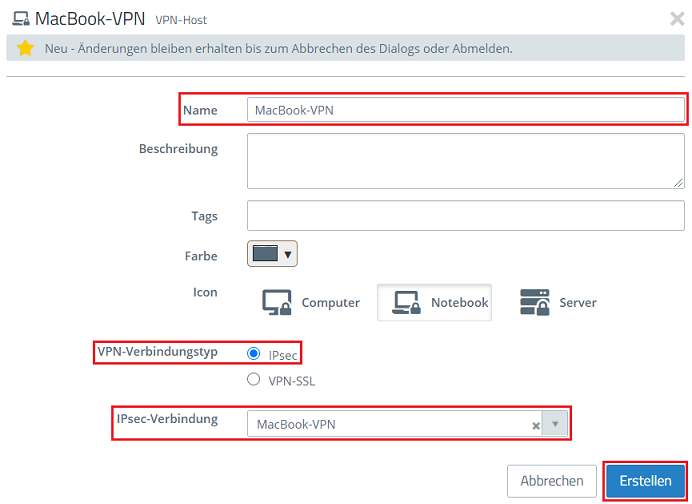

1.7 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Host s.

1.8 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

- Name : Vergeben Sie einen aussagekräftigen Namen .

- VPN-Verbindungstyp : Wählen Sie den Typ IPsec .

- IPsec-Verbindung : Wählen Sie im Dropdownmenü die in Schritt 1.4 -1.6 erstellte VPN-Verbindung aus.

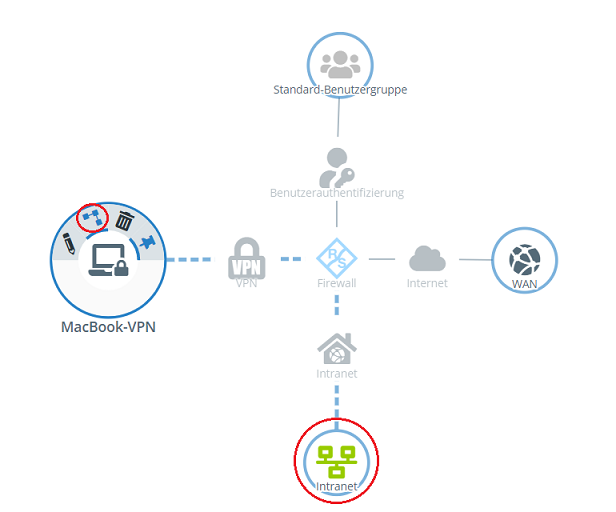

1.9 Klicken Sie auf dem Desktop auf den VPN-Host, wählen das "Verbindungswerkzeug" aus und klicken anschließend auf das Netzwerk-Objekt, auf welches der Mac / das MacBook zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

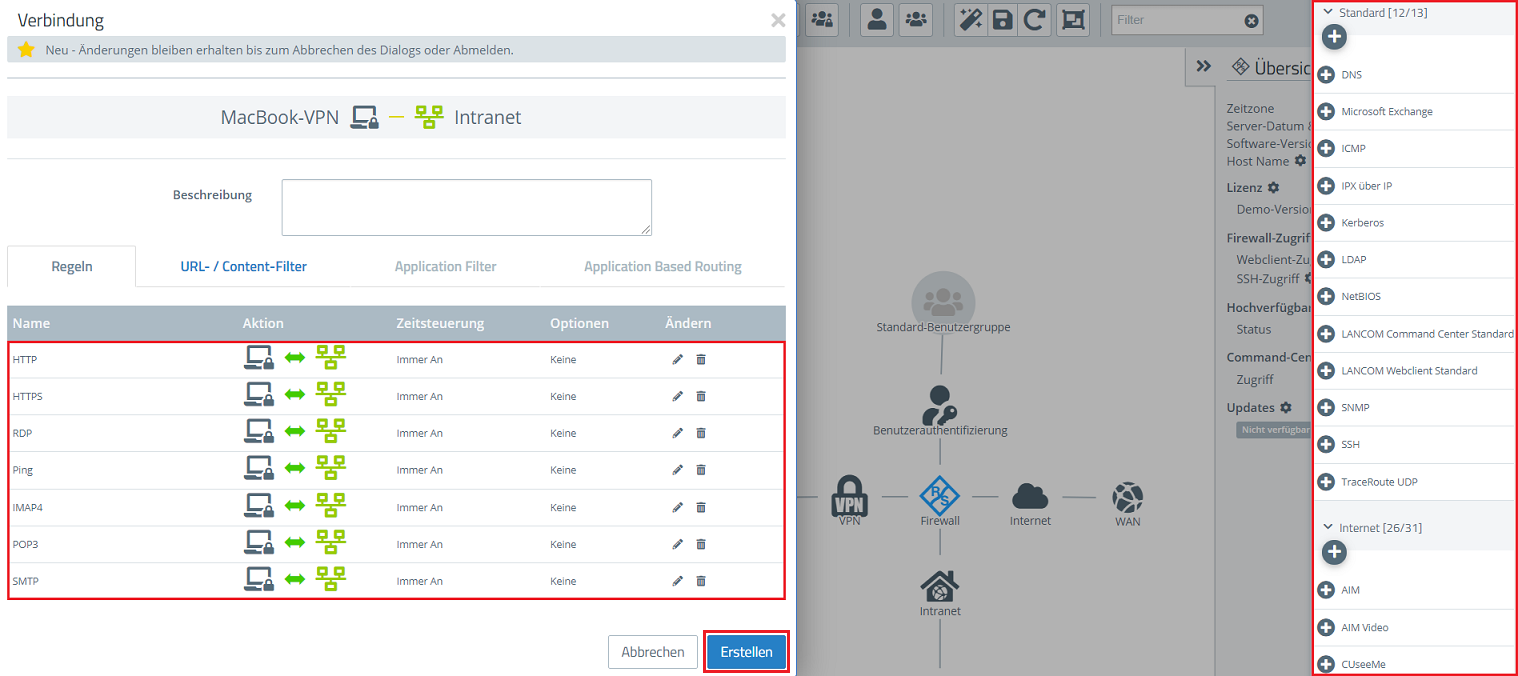

1.10 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu und klicken anschließend auf Erstellen.

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.

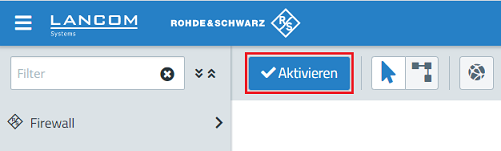

1.11 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

1.12 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Manuelle Einrichtung der VPN-Verbindung auf dem Mac/MacBook:

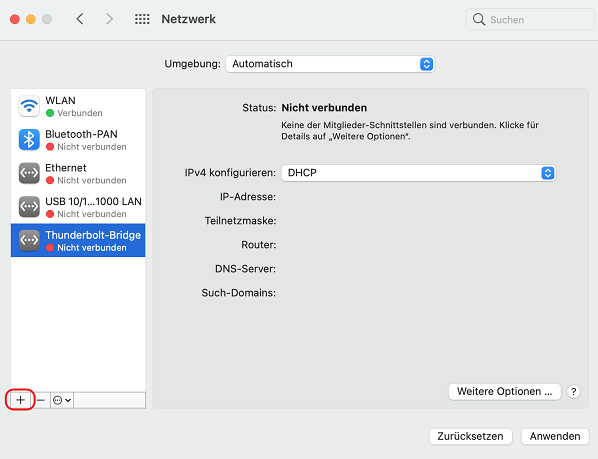

2.1 Klicken Sie in der Taskleiste Ihres Mac/MacBook auf das Symbol für die Systemeinstellungen und wechseln dort in das Menü Netzwerk.

2.2 Klicken Sie auf das "Plus" Zeichen, um eine neue Netzwerk-Verbindung zu erstellen.

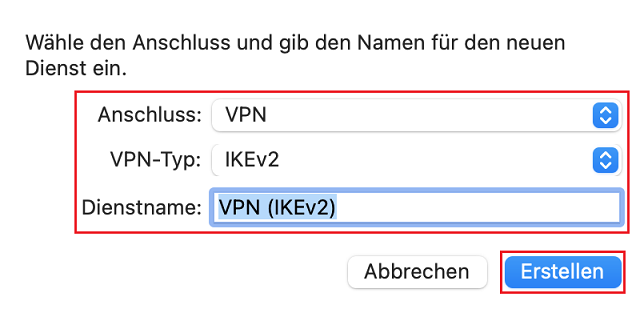

2.3 Passen Sie folgende Parameter an und klicken auf Erstellen:

- Anschluss: Wählen Sie im Dropdownmenü die Option VPN aus.

- VPN-Typ: Wählen Sie im Dropdownmenü die Option IKEv2 aus.

- Dienstname: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung.

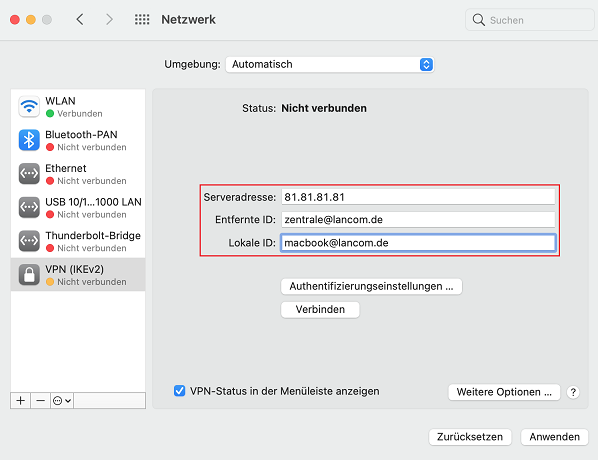

2.4 Passen Sie die folgenden Parameter an:

- Serveradresse: Geben Sie die öffentliche IPv4-Adresse oder den DNS-Namen an, unter der die Unified Firewall erreichbar ist.

- Entfernte ID: Geben Sie die Entfernte Identität als FQUN an (siehe auch der Parameter Lokaler Identifier in Schritt 1.6). In diesem Beispiel wird die Identität zentrale@lancom.de verwendet.

- Lokale ID: Geben Sie die Lokale Identität als FQUN an (siehe auch der Parameter Remote Identifier in Schritt 1.6). In diesem Beispiel wird die Identität macbook@lancom.de verwendet.

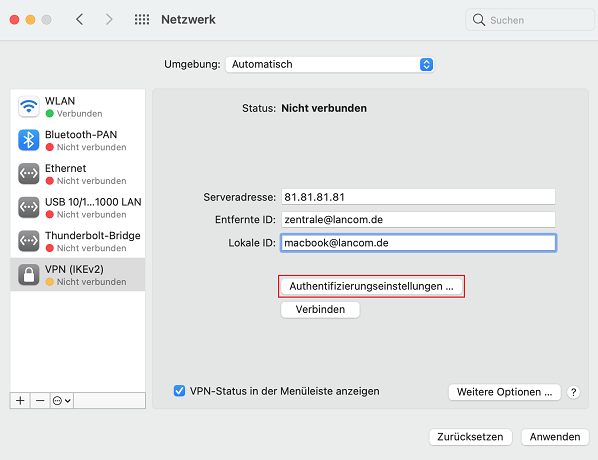

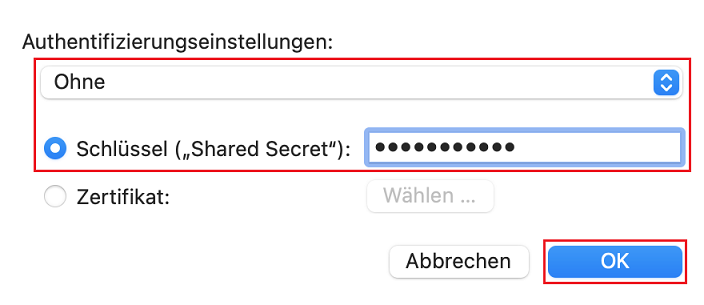

2.5 Wechseln Sie in das Menü Authentifizierungseinstellungen.

2.6 Wählen Sie die Option Ohne aus und geben bei Schlüssel ("Shared Secret") den Preshared-Key ein, den Sie in Schritt 1.6 als PSK (Preshared Key) hinterlegt haben.

2.7 Die Konfiguration der VPN-Verbindung auf dem Mac / MacBook ist damit abgeschlossen.

3. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden.

Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet.

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller.

Werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP auf die Unified Firewall weitergeleitet, kann eine IPSec-Verbindung auf dem LANCOM Router nur noch verwendet werden, wenn diese in HTTPS gekapselt wird (IPSec-over-HTTPS). Ansonsten kann keine IPSec-Verbindung mehr aufgebaut werden!

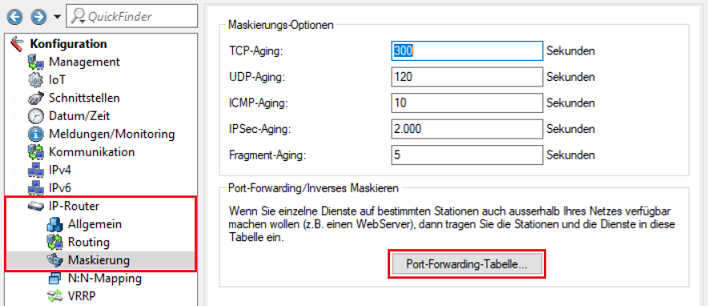

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

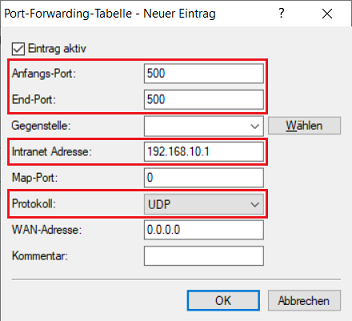

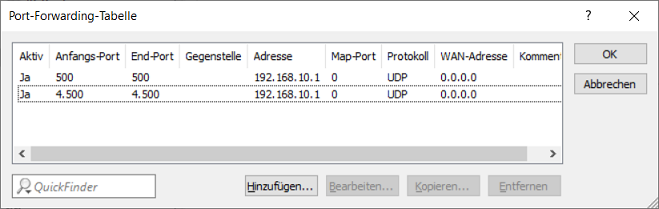

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

3.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500.

3.4 Schreiben Sie die Konfiguration in den Router zurück.