Beschreibung:

In diesem Artikel wird beschrieben, wie mehrere öffentliche IPv4-Adressen auf einer Unified Firewall verwendet werden können.

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.4

- Bereits eingerichtete und funktionsfähige Internet-Verbindung mit mehreren öffentlichen IPv4-Adressen auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

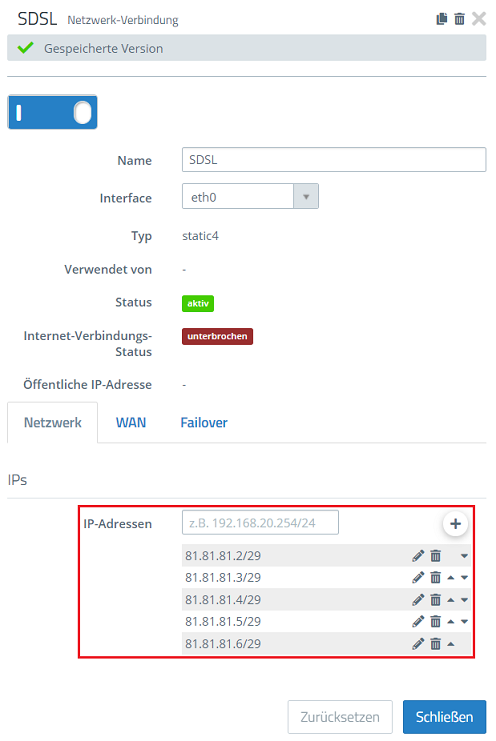

In der Unified Firewall ist eine SDSL-Verbindung mit dem öffentlichen IP-Adressbereich 81.81.81.1/29 eingerichtet. Es stehen damit insgesamt 8 IP-Adressen zur Verfügung . Davon sind 5 IP-Adressen nutzbar .

- 81.81.81.0: Es handelt sich hierbei um die Netz-Adresse. Diese kann daher nicht verwendet werden.

- 81.81.81.1: Diese IP-Adresse wird in diesem Beispiel vom Gateway (Provider-Router) verwendet und kann daher nicht verwendet werden.

- 81.81.81.2 - 81.81.81.6: Diese IP-Adressen sind nicht anderweitig reserviert und können daher in der Unified Firewall angegeben und verwendet werden.

- 81.81.81.7: Es handelt sich hierbei um die Broadcast-Adresse. Diese kann daher nicht verwendet werden.

Vorgehensweise:

Prüfung der hinterlegten öffentlichen IPv4-Adressen in der eingerichteten Internet-Verbindung:

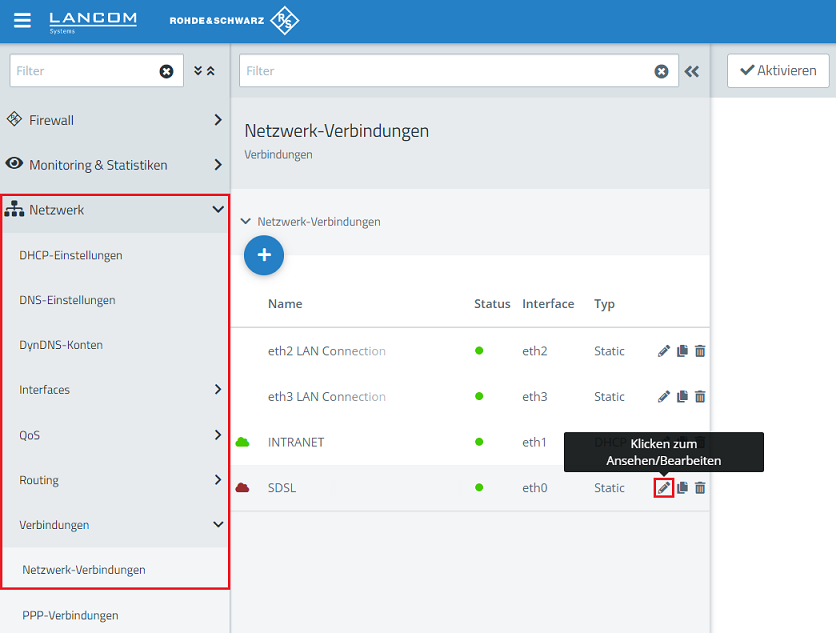

1. Wechseln Sie in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen und klicken bei der Internet-Verbindung (in diesem Beispiel SDSL) auf das "Stift-Symbol", um die Einstellungen zu überprüfen.

2. Stellen Sie sicher, dass bei IP-Adressen alle IPv4-Adressen aus dem öffentlichen IP-Adressbereich hinterlegt sind. Fügen Sie diese bei Bedarf entsprechend hinzu, sollten diese fehlen.

Es wird immer die erste IP-Adresse für die allgemeine Kommunikation verwendet. Passen Sie die Reihenfolge der IP-Adressen bei Bedarf über die Pfeil-Symbole an.

Verwendung einer bestimmten öffentlichen IPv4-Adresse im Portforwarding:

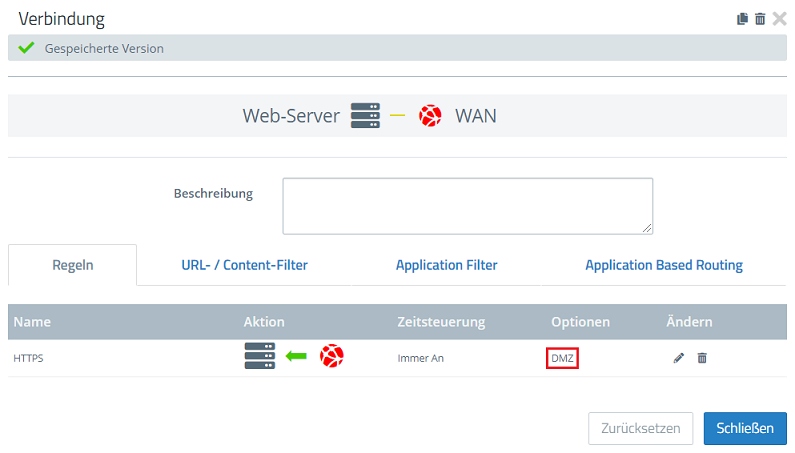

Ein bereits eingerichtetes Portforwarding soll nur greifen, wenn die öffentliche IPv4-Adresse 81.81.81.3 angesprochen wird.

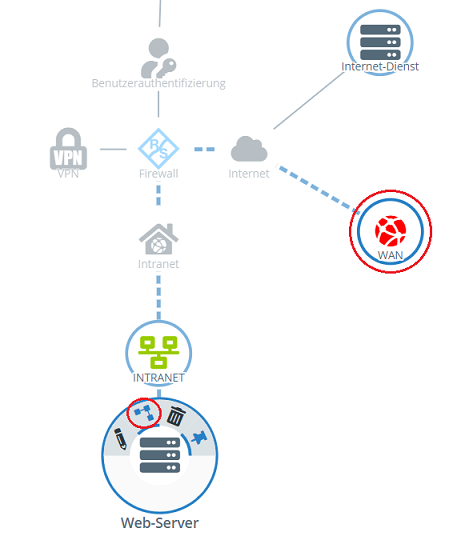

1. Klicken Sie auf dem Desktop auf das Weiterleitungs-Ziel (In diesem Beispiel Web-Server), wählen im Kontextmenü das Verbindungswerkzeug aus und klicken auf das Internet-Objekt (in diesem Beispiel WAN).

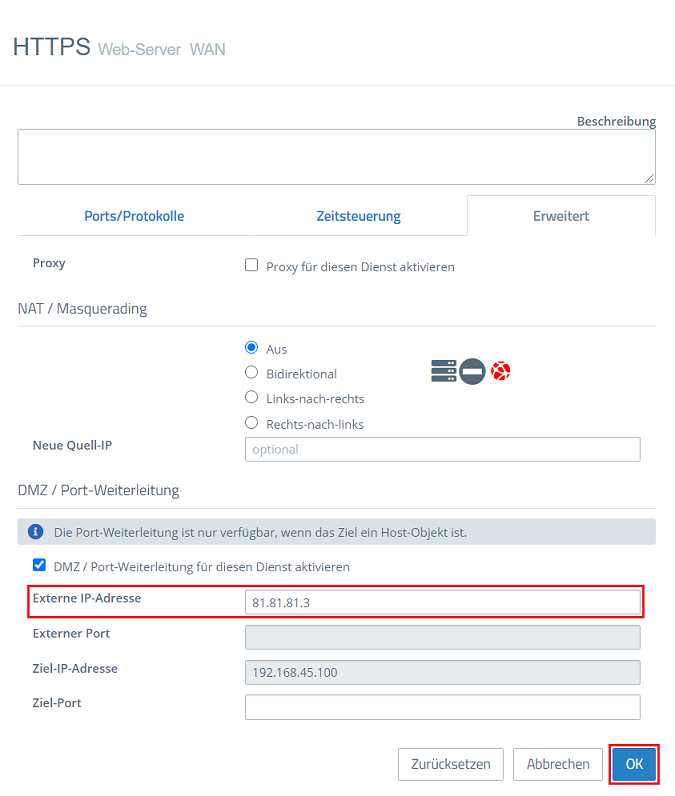

2. Klicken Sie bei dem gewünschten Protokoll unter Optionen auf DMZ, um die erweiterten Einstellungen aufzurufen.

4. Hinterlegen Sie bei Externe IP-Adresse die öffentliche IPv4-Adresse, auf die die Unified Firewall für das Portforwarding reagieren soll. Klicken Sie anschließend auf OK und speichern die Verbindung.

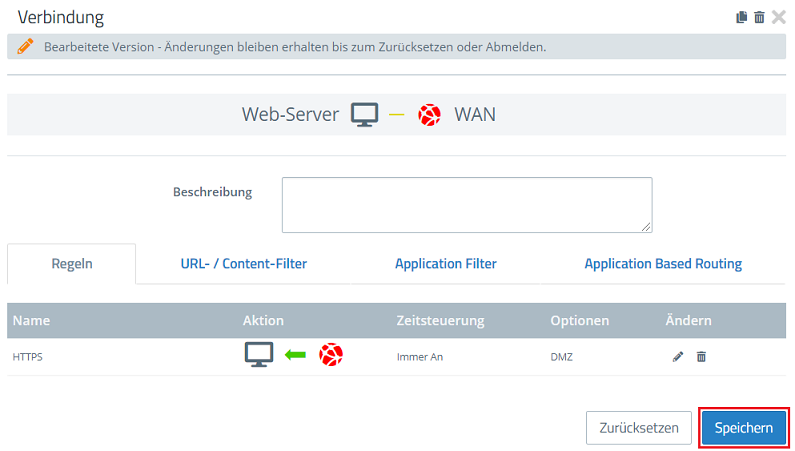

5. Klicken Sie auf Speichern, um die Änderung zu übernehmen.

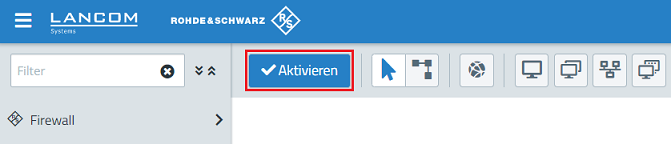

6. Klicken Sie auf Aktivieren, um die vorgenommenen Einstellungen umzusetzen.

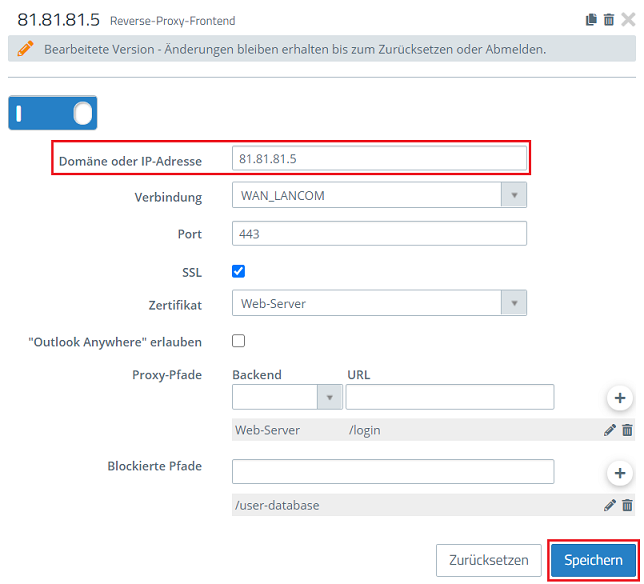

Verwendung einer bestimmten öffentlichen IPv4-Adresse im Reverse-Proxy:

Ein bereits eingerichteter Reverse-Proxy soll nur greifen, wenn die öffentliche IPv4-Adresse 81.81.81.5 angesprochen wird.

Die IP-Adresse muss hier nur dann manuell angepasst werden, wenn eine öffentliche IPv4-Adresse anstatt eines DNS-Namens verwendet wird. Ansonsten sollte die Anpassung der IP-Adresse an den zuständigen DNS-Server propagiert werden.

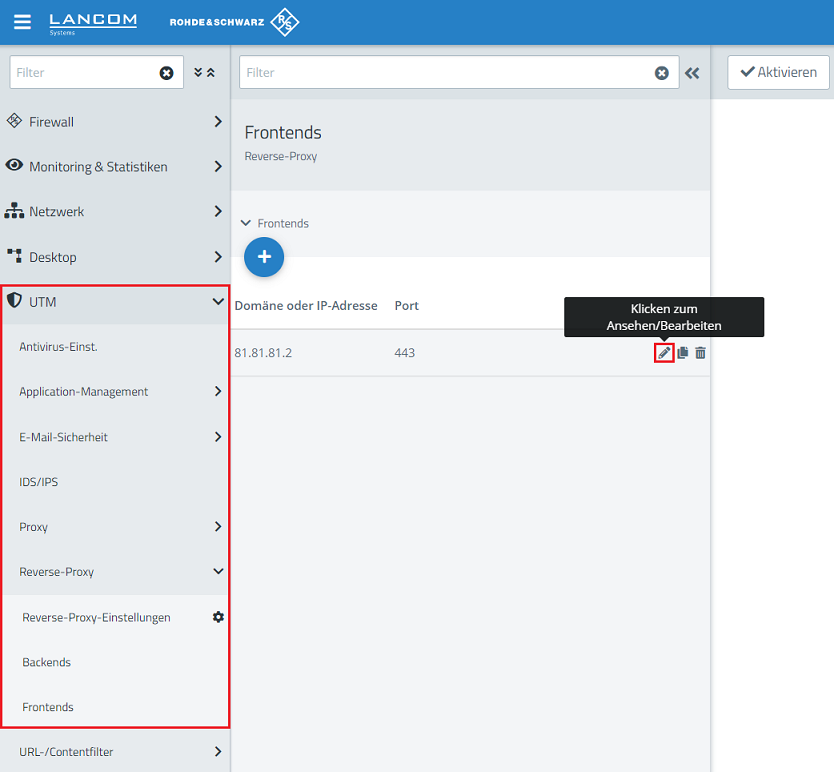

1. Wechseln Sie in das Menü UTM → Reverse-Proxy → Frontends und klicken bei dem anzupassenden Frontend auf das "Stift-Symbol", um die Einstellungen aufzurufen.

2. Hinterlegen Sie bei Domäne oder IP-Adresse die öffentliche IPv4-Adresse der Unified Firewall, die für den Reverse-Proxy verwendet werden soll. Klicken Sie anschließend auf Speichern.

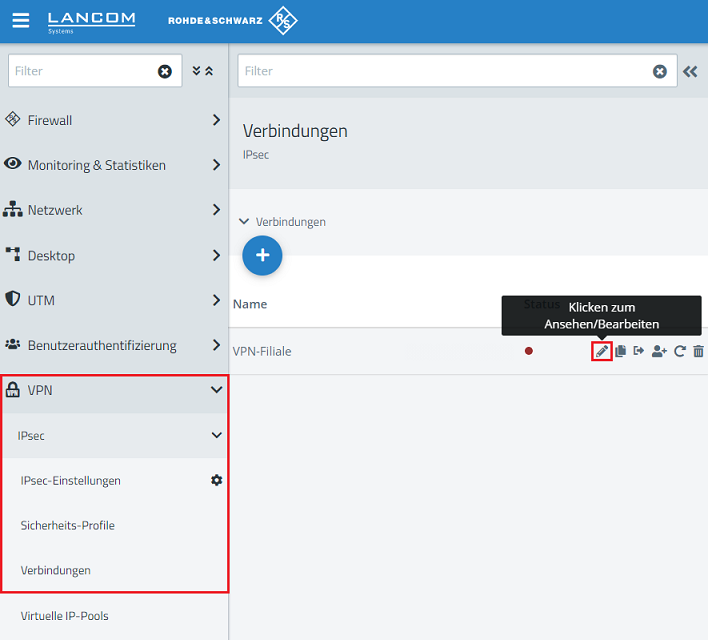

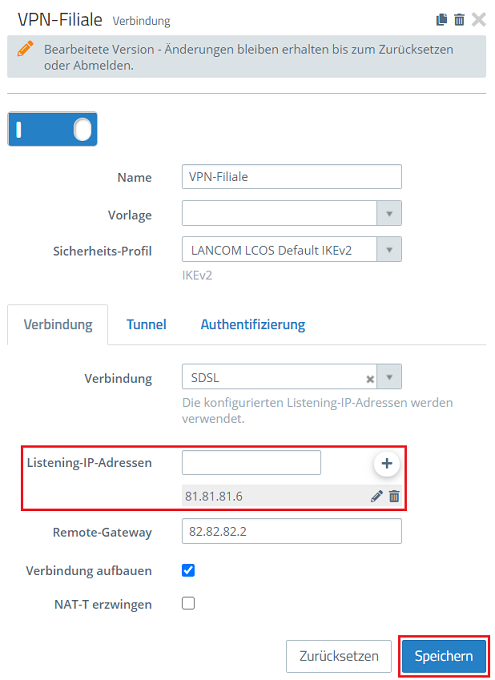

Verwendung einer bestimmten öffentlichen IPv4-Adresse bei einer IPSec-Verbindung:

Eine bereits eingerichtete IPSec-Verbindung (Anleitungen unter Konfiguration von IPSEC-VPN Verbindungen) soll die VPN-Verbindung über die öffentliche IPv4-Adresse 81.81.81.6 aufbauen.

1. Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken bei der anzupassenden Verbindung auf das "Stift-Symbol", um die Einstellungen zu bearbeiten.

2. Tragen Sie bei Listening IP-Adressen die öffentliche IPv4-Adresse ein, die für den Aufbau der IPSec-Verbindung verwendet werden soll (in diesem Beispiel 81.81.81.6).

Die Listening-IP-Adressen greifen sowohl für ein- als auch ausgehende IPSec-Verbindungen.

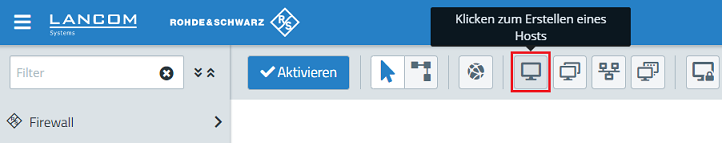

Kommunikation zu einem bestimmten Ziel über eine bestimmte öffentliche IPv4-Adresse leiten:

Ein Internet-Dienst mit der öffentlichen IPv4-Adresse 99.99.99.1 soll von der öffentlichen IPv4-Adresse 81.81.81.4 der Unified Firewall angesprochen werden.

1. Klicken Sie auf das Symbol zum Erstellen eines Hosts.

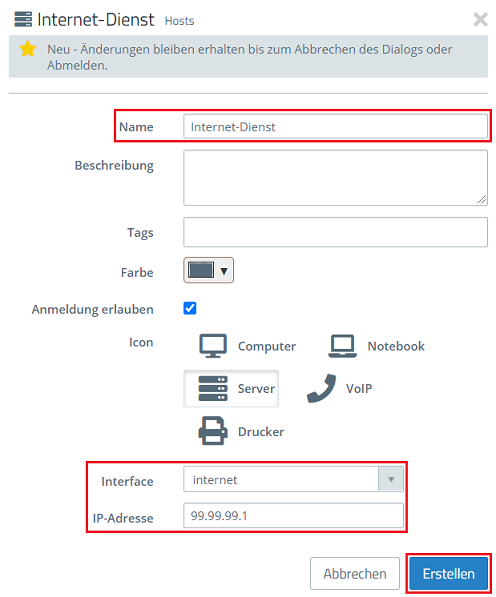

2. Passen Sie folgende Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Interface: Wählen Sie im Dropdown-Menü die Option internet aus.

- IP-Adresse: Hinterlegen Sie die öffentliche IPv4-Adresse, unter der das gewünschte Ziel erreichbar ist (in diesem Beispiel die IP-Adresse 99.99.99.1).

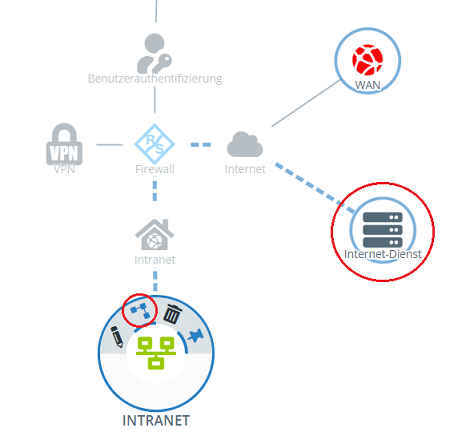

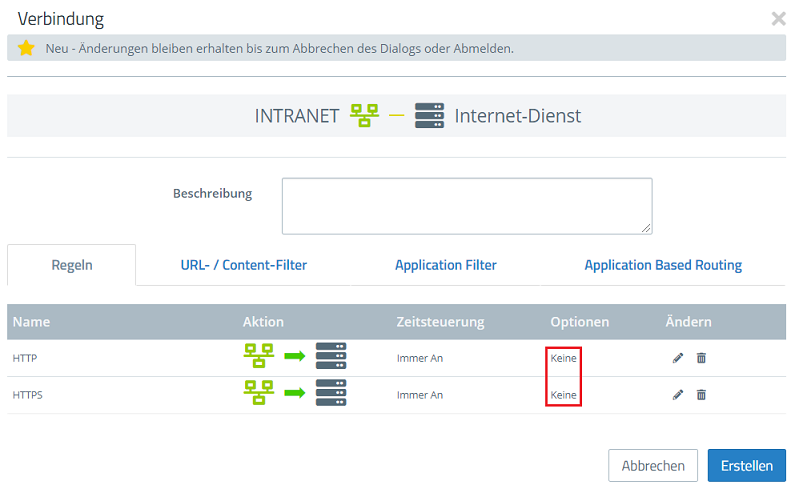

3. Klicken Sie auf dem Desktop auf das Netzwerk-Objekt (in diesem Beispiel INTRANET), wählen im Kontextmenü das Verbindungs-Werkzeug aus und klicken auf das in Schritt 2. erstellte Host-Objekt (in diesem Beispiel Internet-Dienst).

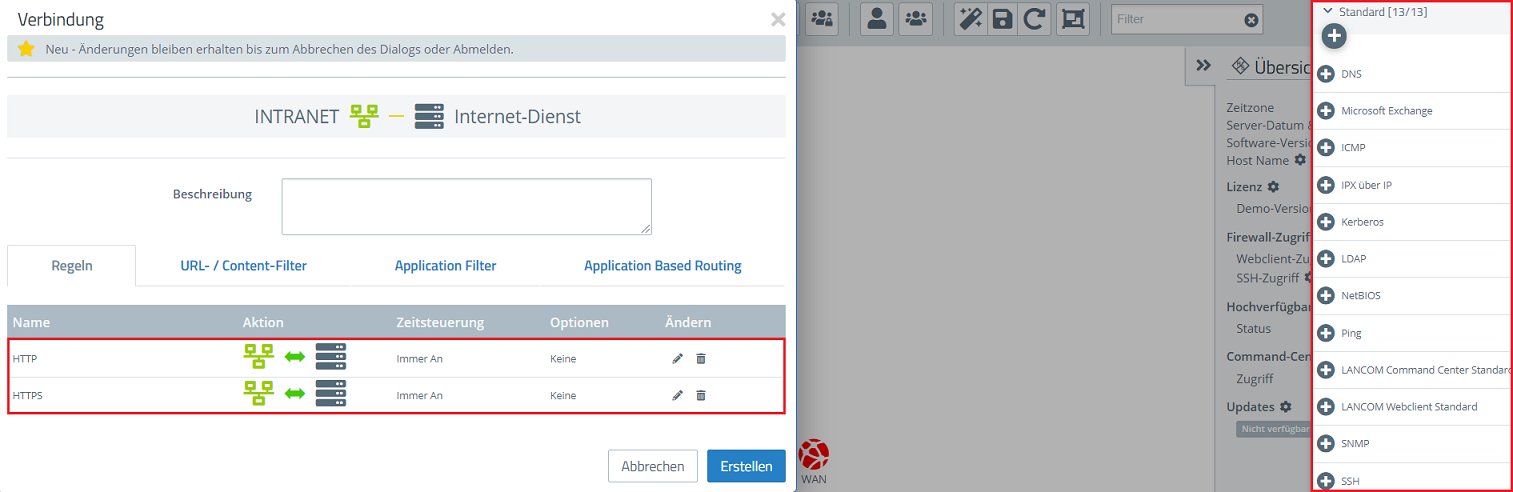

4. Fügen Sie die benötigten Protokolle aus der Auswahl über die "Plus-Zeichen" hinzu.

5. Klicken Sie unter Aktion jeweils einmal auf den Pfeil, damit die Kommunikation nur ausgehend erlaubt ist.

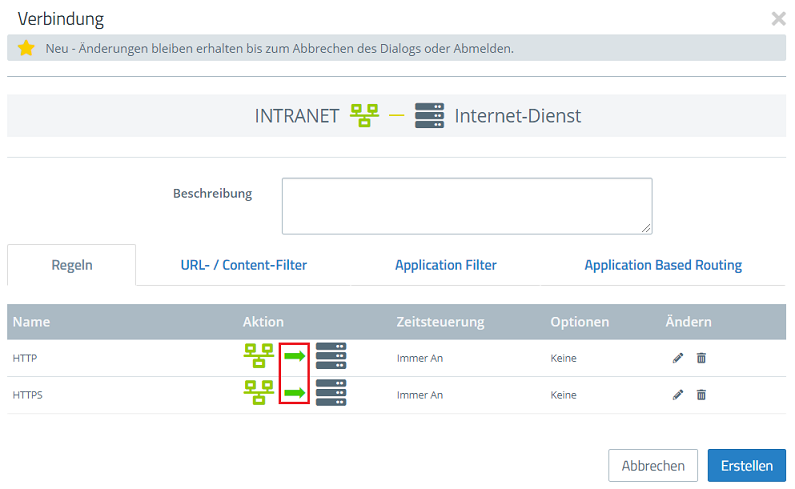

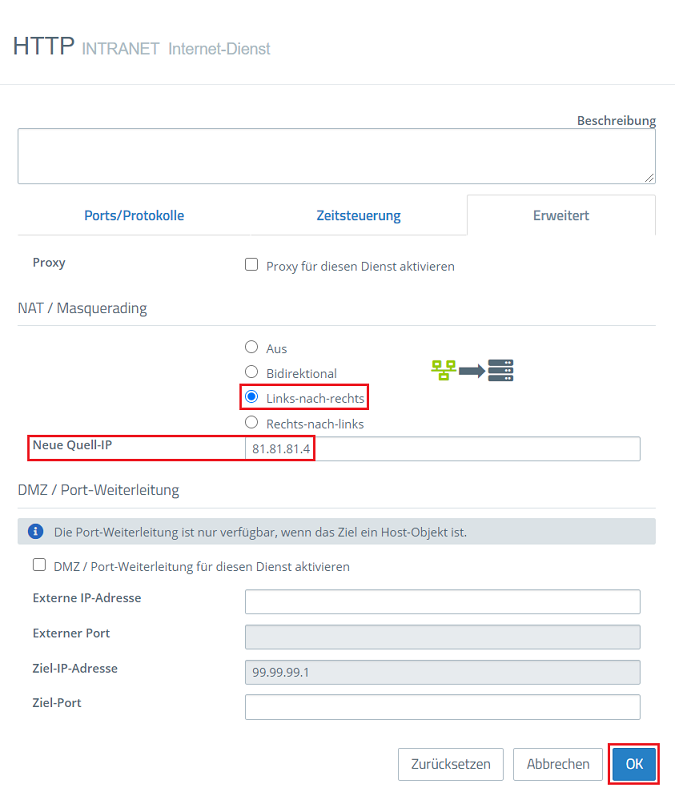

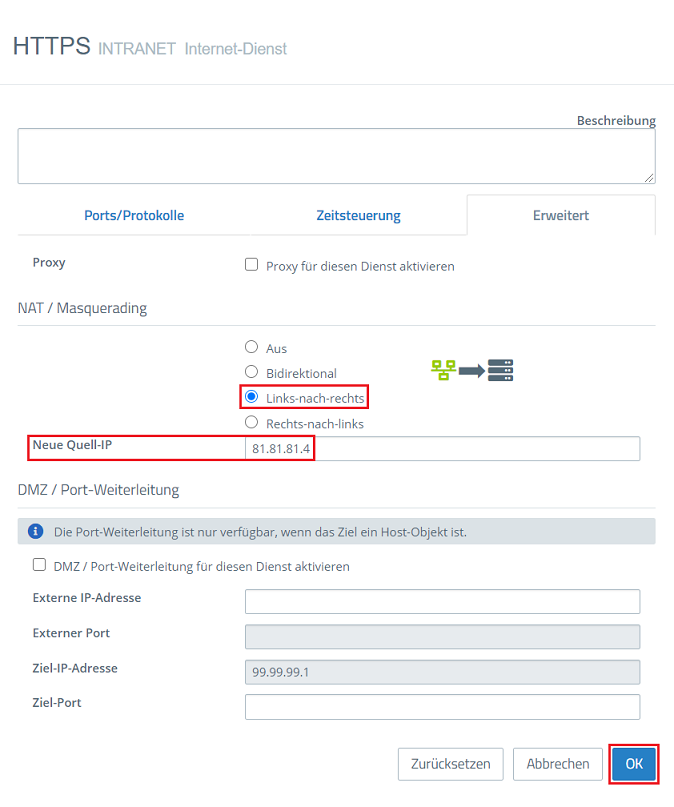

6. Klicken Sie unter Optionen jeweils auf Keine, um die erweiterten Optionen aufzurufen.

7. Passen Sie jeweils die folgenden Parameter an und klicken auf OK:

- Wählen Sie bei NAT / Masquerading die Option Links-nach-rechts, um NAT zu aktivieren.

- Hinterlegen Sie bei Neue Quell-IP die gewünschte öffentliche IPv4-Adresse der Unified Firewall, über die das Ziel erreicht werden soll.

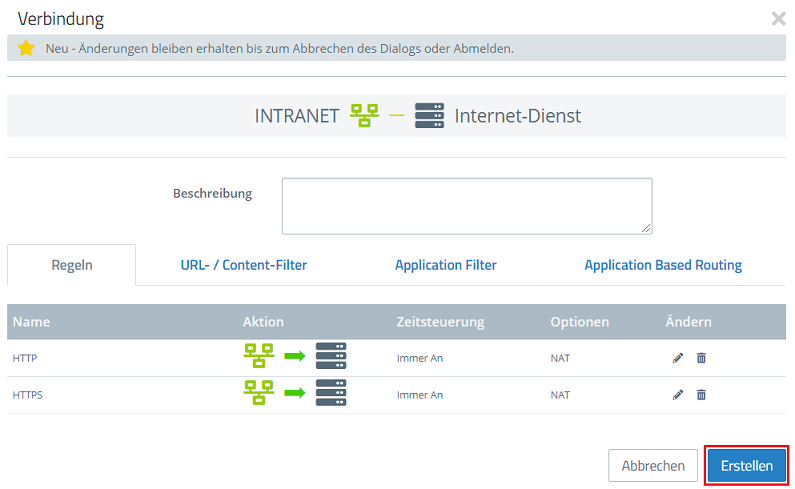

8. Klicken Sie auf Erstellen.

9. Klicken Sie auf Aktivieren, um die vorgenommenen Einstellungen umzusetzen.