DNS ist eines der grundlegenden Protokolle des Internets. Ohne die Nachschlagedienste, die es bereitstellt, wäre es schrierig, irgendetwas im Internet zu finden. Um eine Website zu besuchen, müssten Sie die genaue IP-Adresse des Servers kennen, der sie hostet, was unmöglich ist. Aus diesem Grund gehört DNS-Verkehr zu den vertrauenswürdigsten Daten im Internet.

Unternehmen lassen ihn durch ihre Firewall passieren (sowohl eingehend als auch ausgehend), weil es für ihre internen Mitarbeiter notwendig ist, externe Sites zu besuchen und für externe Benutzer, ihre Websites zu finden.

Ein Angriff von Netzwerken mittels DNS-Tunneling macht sich diese Tatsache zunutze, indem DNS-Anfragen zur Implementierung eines Befehls- und Kontrollkanals für Malware verwendet werden. Eingehender DNS-Verkehr kann Befehle an die Malware übertragen, während ausgehender Verkehr sensible Daten exfiltrieren oder Antworten auf die Anfragen des Malware-Betreibers liefern kann. DNS-Tunneling kann zudem verwendet werden, um Regularien in Netzwerken z.B. durch Aushebeln von Hotspot-Anmeldungen oder gesperrten Diensten zu umgehen.

Dies funktioniert, weil DNS ein sehr flexibles Protokoll ist. Es gibt nur sehr wenige Einschränkungen für die Daten, die eine DNS-Anfrage enthält, da es für die Suche nach Domain-Namen von Websites konzipiert ist. Da fast alles ein Domain-Name sein kann, können diese Felder verwendet werden, um sensible Informationen zu übertragen. Diese Anfragen sind so konzipiert, dass sie an von Angreifern kontrollierte DNS-Server gehen, damit diese die Anfragen empfangen und in den entsprechenden DNS-Antworten antworten können.

DNS-Tunneling-Angriffe sind einfach durchzuführen, und es gibt zahlreiche DNS-Tunneling-Toolkits. Dadurch ist es selbst für unbedarfte Angreifer möglich, mit dieser Technik Daten an den Netzwerksicherheitslösungen (z.B. Firewall) eines Unternehmens vorbeizuschleusen oder z.B. Hotspots zu umgehen, ohne das ein Client authentifiziert werden muss.

Ab LCOS 10.50 RC3 werden daher alle DNS-Anfragen, die den LANCOM DNS-Forwarder durchlaufen, einer Sicherheitsprüfung unterzogen. Hiermit wird verhindert, dass Datentunnel über DNS-Nachrichten transportiert werden.

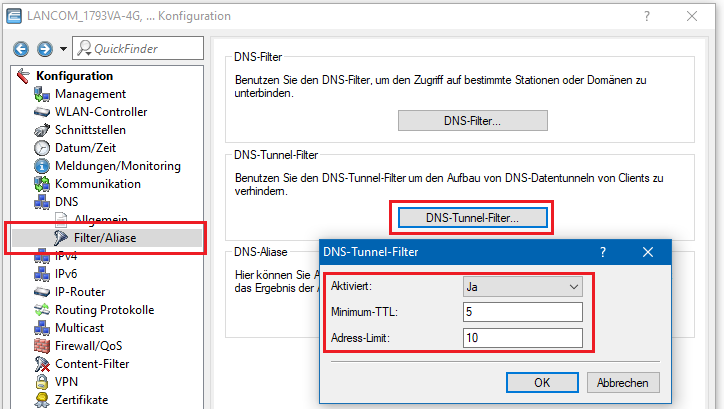

Die Prüfung ist standardmäßig aktiviert, kann aber bei Bedarf in der Konfiguration im Menü DNS → Filter/Aliase → DNS-Tunnel-Filter deaktiviert werden. Wir empfehlen jedoch, die Prüfung nicht zu deaktivieren.

Mögliches Fehlerbild, welches bei aktivierter Prüfung auftreten kann:

In seltenen Fällen kann es im normalen DNS-Betrieb zu sogenannten False-Positives kommen, d.h. bestimmte DNS-Pakete werden fälschlicherweise als DNS-Datentunnel erkannt.

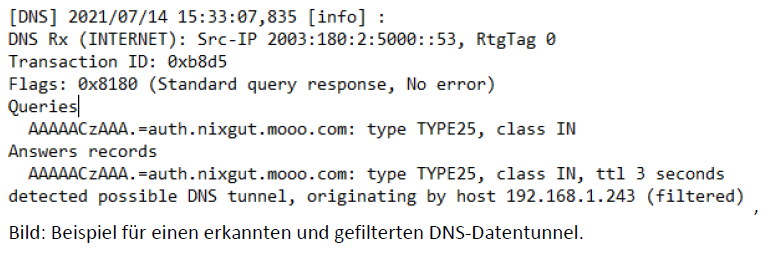

Das Fehlerbild kann mit einem DNS-Trace auf dem LANCOM-Router analysiert werden (siehe folgende Abbildung):

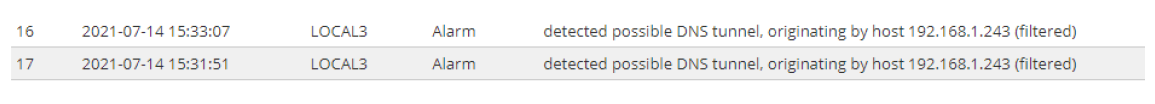

Im Syslog des LANCOM-Routers werden in diesem Fall zusätzlich folgende Einträge geschrieben: