Beschreibung:

Es kann in einigen Fällen vorkommen, dass zwei Standorte den gleichen IP-Adressbereich verwenden. Damit die Kommunikation per VPN zwischen diesen Standorten trotzdem möglich ist, muss die Kommunikation über den VPN-Tunnel hinter einem anderen IP-Adressbereich maskiert werden. Dies lässt sich auf einer Unified Firewall per NETMAP umsetzen. Im Gegensatz zu Source-NAT ist beidseitig ein Zugriff auf Ressourcen in dem jeweils anderen Zielnetzwerk möglich.

In diesem Artikel wird beschrieben, wie die Maskierung per NETMAP für eine VPN-Verbindung zwischen zwei Unified Firewalls eingerichtet wird.

Bei der Kommunikation zu einem der maskierten Netzwerke über die VPN-Verbindung ist zu beachten, dass dieses nur über die maskierte IP-Adresse angesprochen werden kann.

Voraussetzungen:

- Zwei bzw. drei LANCOM R&S®Unified Firewalls mit LCOS FX ab Version 10.7

- Bereits eingerichtete und funktionsfähige IKEv2-Verbindung zwischen der Zentrale und der Filiale 1 (nur Szenario 2)

- Bereits eingerichtete und funktionsfähige lokale Netzwerke auf allen Unified Firewalls

- Bereits eingerichtete und funktionsfähige Internet-Verbindungen auf allen Unified Firewalls

- Web-Browser zur Konfiguration der beiden Unified Firewalls

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

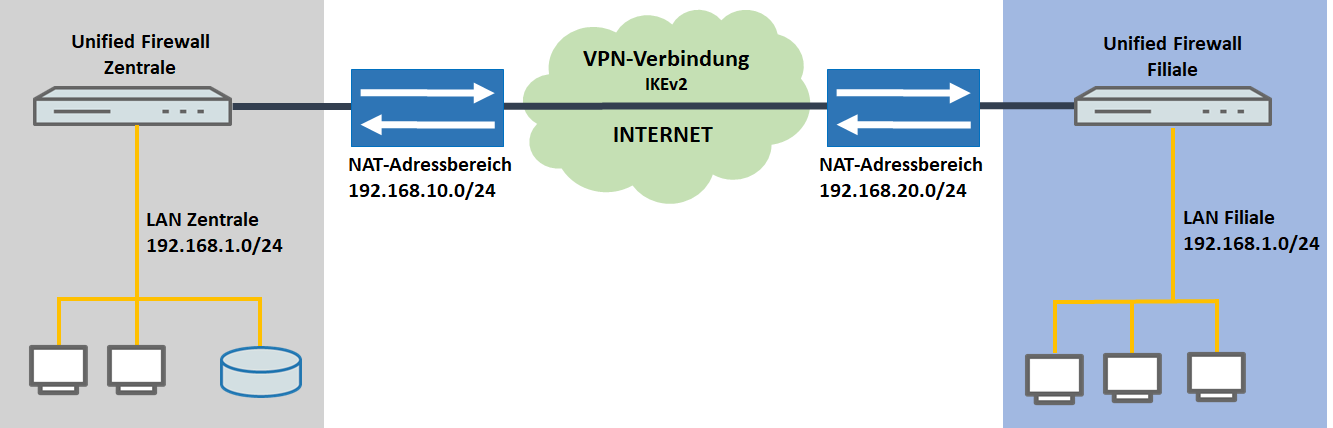

Szenario 1: Zwei Standorte mit dem gleichen IP-Adressbereich sollen über eine IKEv2-Verbindung miteinander kommunizieren

- Zwischen zwei Unified Firewalls (Filiale und Zentrale) soll eine IKEv2-Verbindung eingerichtet werden.

- Sowohl die Unified Firewall in der Filiale als auch die Unified Firewall in der Zentrale verwenden den gleichen IP-Adressbereich 192.168.1.0/24.

- Damit die Kommunikation zwischen den beiden Unified Firewalls möglich ist, müssen über die IKEv2-Verbindung versendete Pakete per NETMAP jeweils hinter einem voneinander abweichenden noch nicht verwendeten IP-Adressbereich maskiert werden.

- Die Unified Firewall in der Zentrale maskiert ihr lokales Netzwerk hinter dem Adressbereich 192.168.10.0/24.

- Die Unified Firewall in der Filiale maskiert ihr lokales Netzwerk hinter dem Adressbereich 192.168.20.0/24.

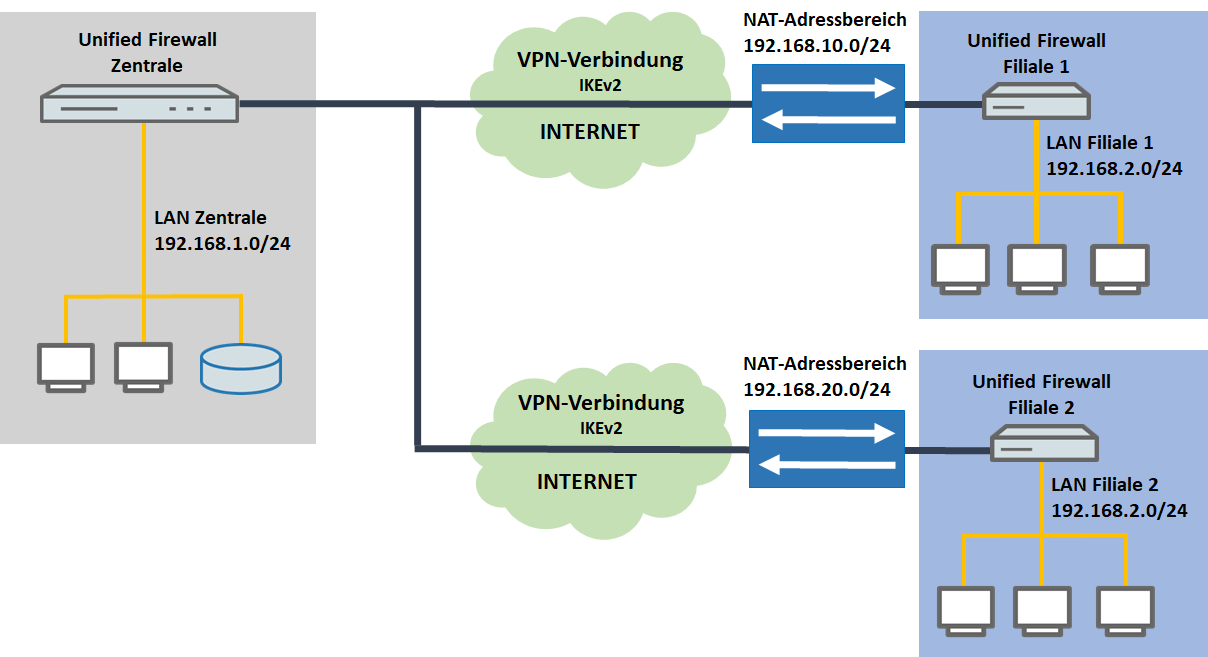

Szenario 2: Zwei Außenstandorte mit dem gleichen IP-Adressbereich sollen über eine IKEv2-Verbindung über die Zentrale miteinander kommunizieren

- Es ist bereits eine IKEv2-Verbindung zwischen zwei Unified Firewalls eingerichtet (Filiale 1 und Zentrale).

- Die Unified Firewall in der Zentrale hat den IP-Adressbereich 192.168.1.0/24.

- Die Unified Firewall in der Filiale 1 hat den IP-Adressbereich 192.168.2.0/24.

- Es gibt eine weitere Unified Firewall in der Filiale 2. Diese hat ebenfalls den IP-Adressbereich 192.168.2.0/24.

- Nun soll die Unified Firewall in der Filiale 2 per IKEv2 mit der Zentrale verbunden werden. Weiterhin soll die Kommunikation zwischen Filiale 1 und Filiale 2 möglich sein.

- Damit die Kommunikation zwischen Filiale 1 und Filiale 2 möglich ist, müssen ausgehende Pakete der beiden Filialen über die IKEv2-Verbindung per NETMAP jeweils hinter einem voneinander abweichenden noch nicht verwendeten IP-Adressbereich maskiert werden.

- Die Unified Firewall in der Filiale 1 maskiert ihr lokales Netzwerk hinter dem Adressbereich 192.168.10.0/24.

- Die Unified Firewall in der Filiale 2 maskiert ihr lokales Netzwerk hinter dem Adressbereich 192.168.20.0/24.

Vorgehensweise:

Szenario 1: Zwei Standorte mit dem gleichen IP-Adressbereich sollen über eine IKEv2-Verbindung miteinander kommunizieren

1. Konfigurationsschritte in der Zentrale:

1.1 Einrichtung der IKEv2-Verbindung auf der Unified Firewall in der Zentrale:

1.1.1 Richten Sie die IKEv2-Verbindung in der Zentrale anhand eines der folgenden Knowledge Base Artikel ein:

- Einrichtung einer IKEv2 VPN-Verbindung (Site-to-Site) zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

- Einrichtung einer zertifikatsbasierten IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

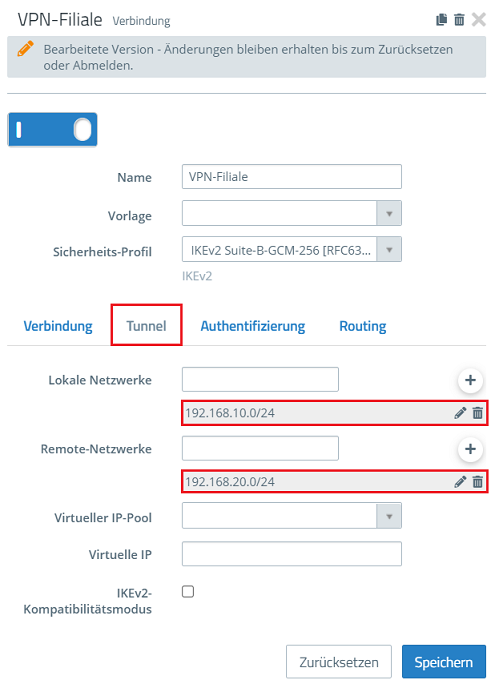

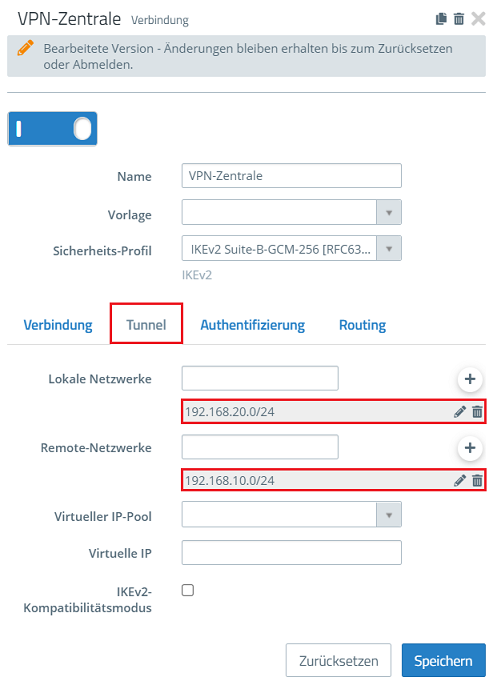

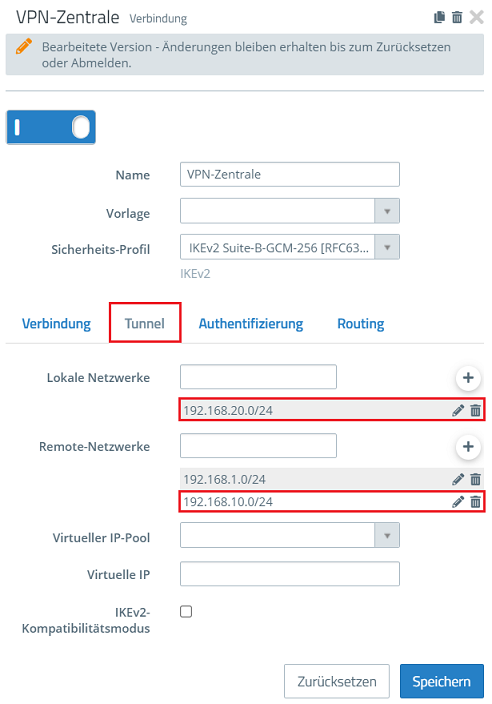

1.1.2 Passen Sie bei der Konfiguration der VPN-Verbindung im Reiter Tunnel die Lokalen Netzwerke und die Remote-Netzwerke wie folgt an:

- Lokale Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Zentrale in CIDR-Schreibweise (Classless Inter Domain Routing) ein (in diesem Beispiel 192.168.10.0/24).

- Remote-Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Filiale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

Die für die Maskierung verwendeten IP-Adressbereiche dürfen nicht anderweitig verwendet werden und sich nicht überschneiden.

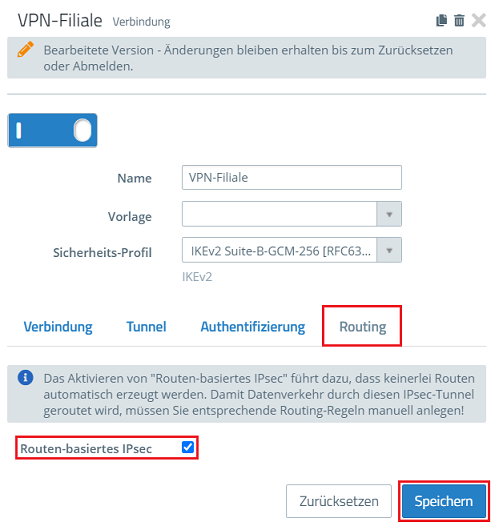

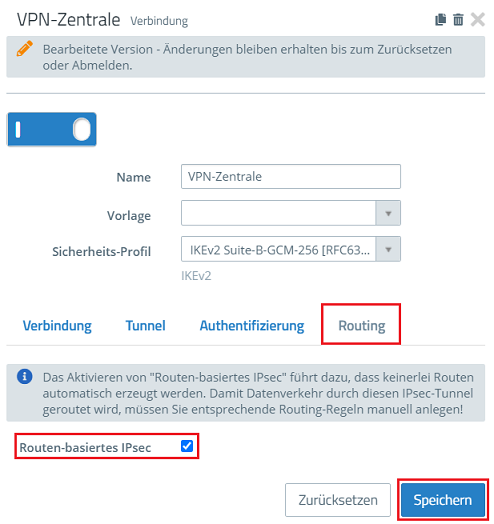

1.1.3 Wechseln Sie in den Reiter Routing, aktivieren die Option Routen-basiertes IPSec und klicken auf Speichern.

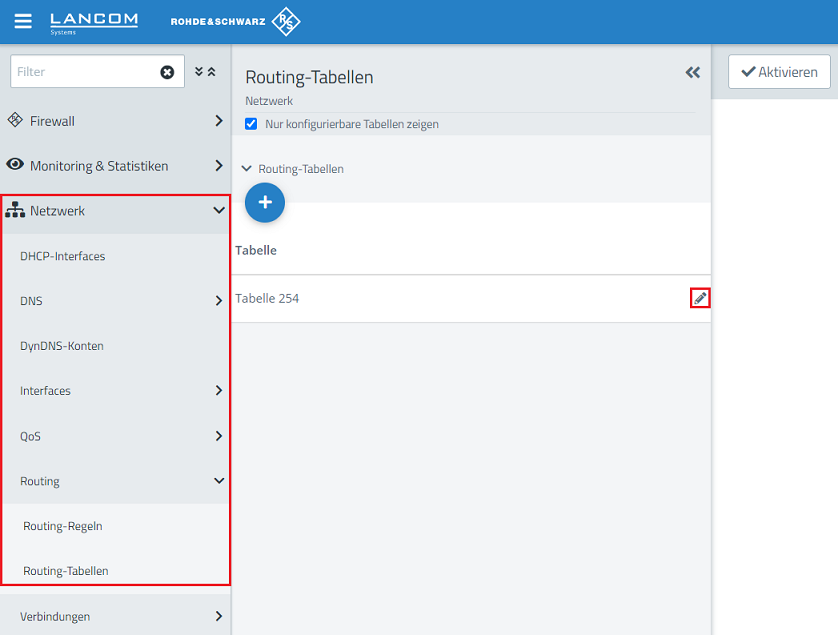

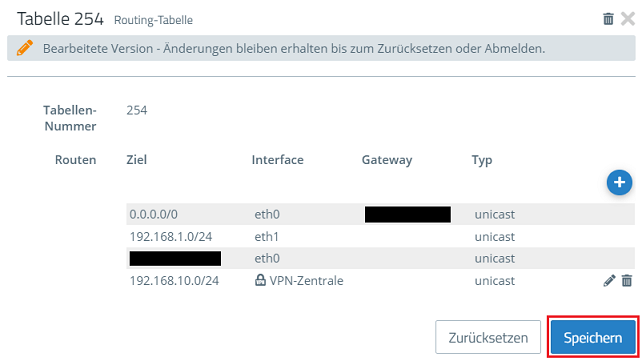

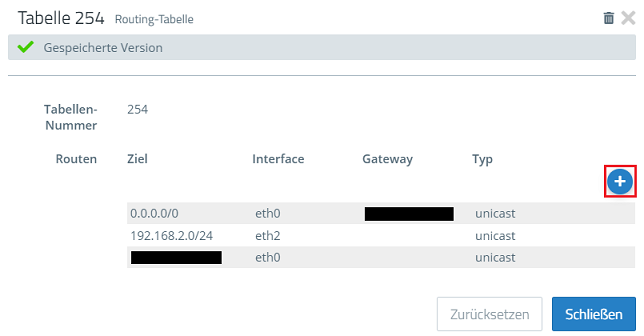

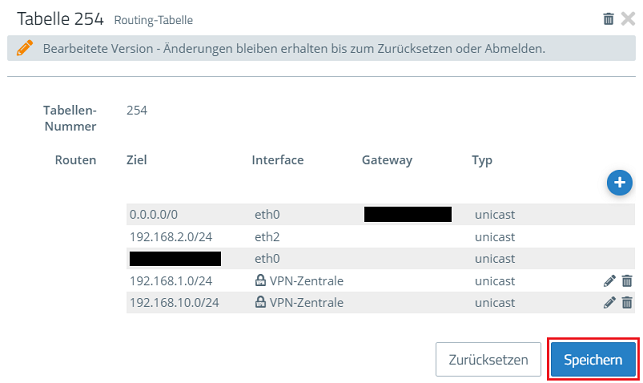

1.1.4 Wechseln Sie in das Menü Netzwerk → Routing → Routing-Tabellen und klicken bei der Tabelle 254 auf das "Stift-Symbol", um die Routing-Tabelle zu bearbeiten.

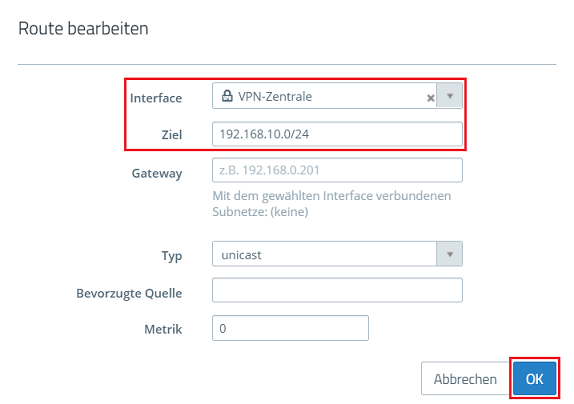

1.1.5 Klicken Sie auf das "Plus-Symbol", um einen Routing-Eintrag zu erstellen.

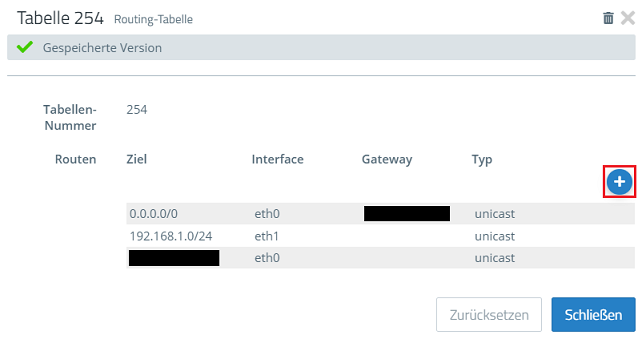

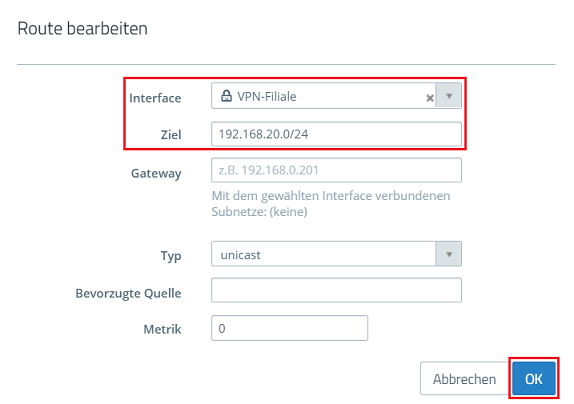

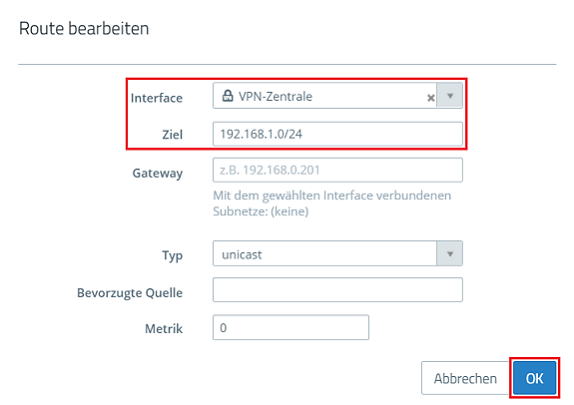

1.1.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Filiale aus (in diesem Beispiel VPN-Filiale).

- Ziel: Tragen Sie den umgesetzten Adressbereich der Filiale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

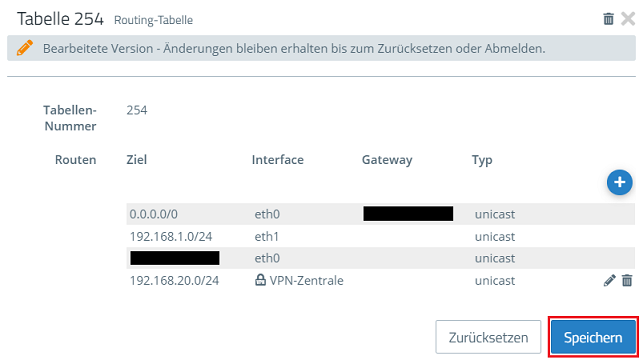

1.1.7 Klicken Sie auf Speichern, um den Routing-Eintrag zu übernehmen.

1.2 Einrichtung der Maskierung auf der Unified Firewall in der Zentrale:

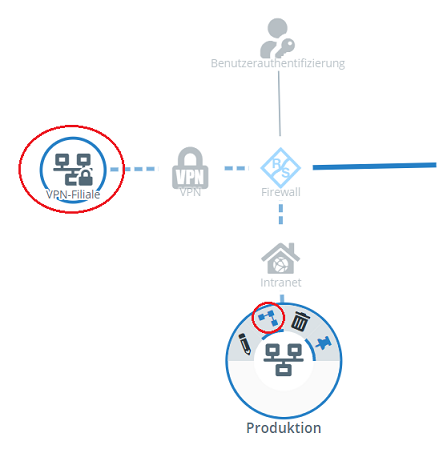

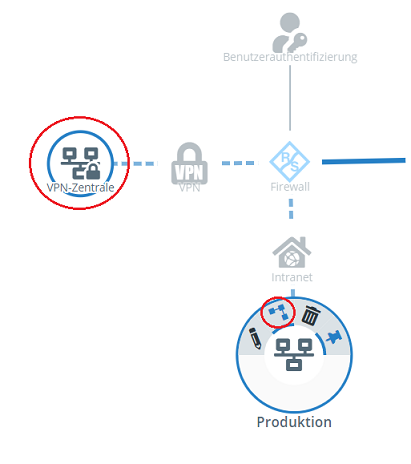

1.2.1 Klicken Sie auf dem Desktop auf das Netzwerk-Objekt in der Zentrale (in diesem Beispiel Produktion), wählen das Verbindungswerkzeug aus und klicken auf das VPN-Objekt (in diesem Beispiel VPN-Filiale).

NETMAP funktioniert ausschließlich mit einem VPN-Netzwerk aber nicht mit einem VPN-Host.

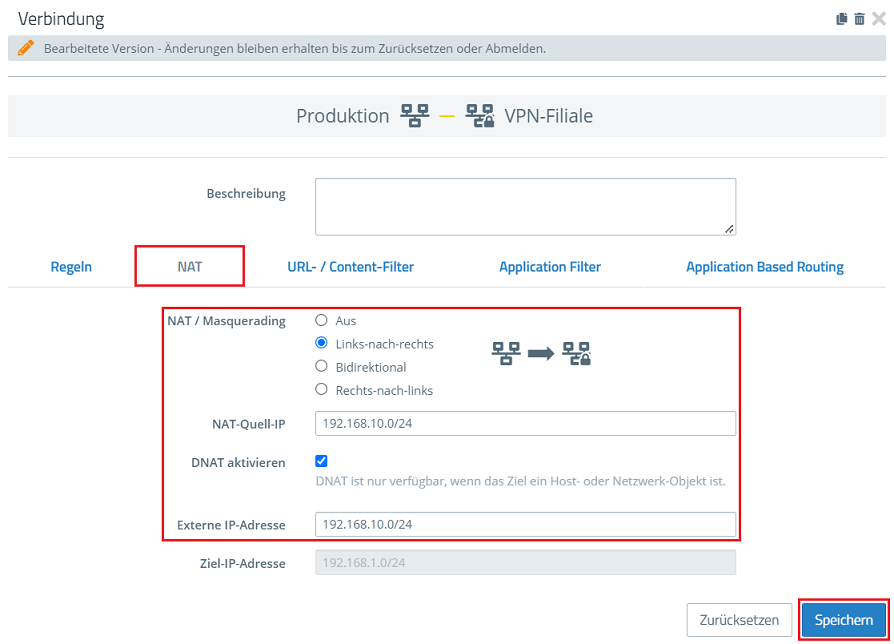

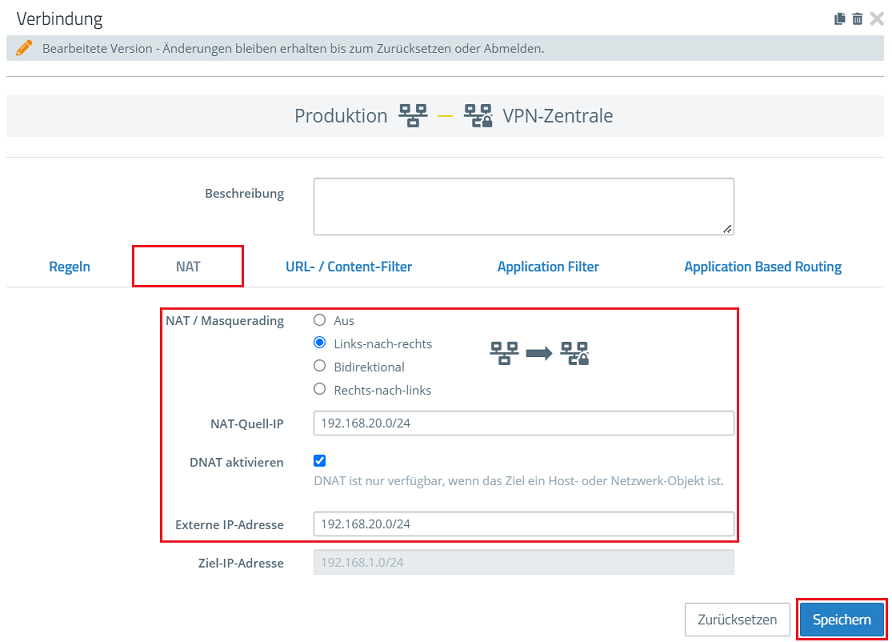

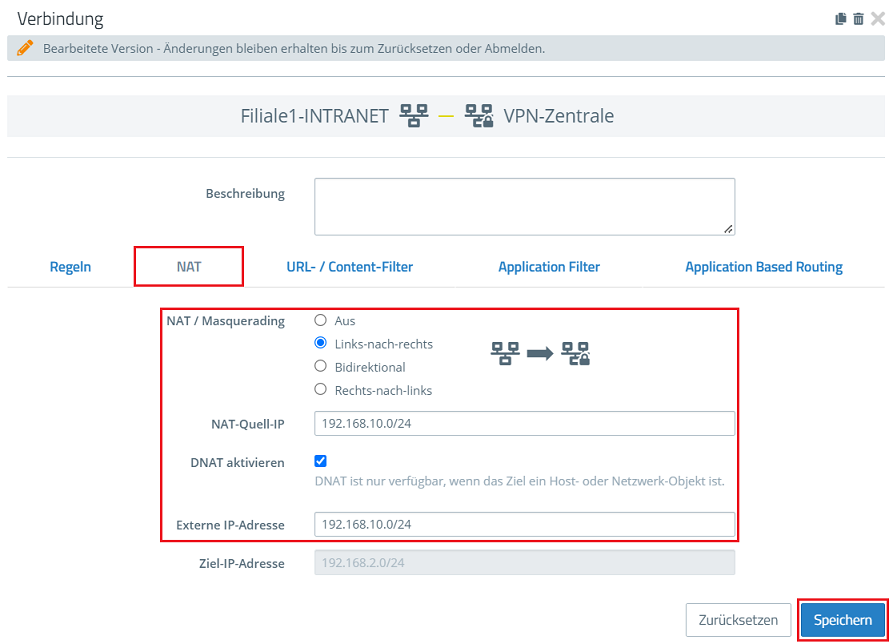

1.2.2 Wechseln Sie in den Reiter NAT, passen die folgenden Parameter an und klicken auf Speichern:

- NAT / Masquerading: Wählen Sie die Option Links-nach-rechts aus.

- NAT-Quell-IP: Tragen Sie den in Schritt 1.1.2 vergebenen umgesetzten IP-Adressbereich der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24). Es handelt sich hierbei um die Maskierung für den ausgehenden Datenverkehr.

- Setzen Sie den Haken bei DNAT aktivieren.

- Externe IP-Adresse: Tragen Sie den in Schritt 1.1.2 vergebenen umgesetzten IP-Adressbereich der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24). Es handelt sich hierbei um die Maskierung für den eingehenden Datenverkehr.

Die Maskierung erfolgt bei N:N-Mapping zweigeteilt. Der ausgehende Datenverkehr wird mittels Source-NAT maskiert und der eingehende Datenverkehr mittels Destination-NAT.

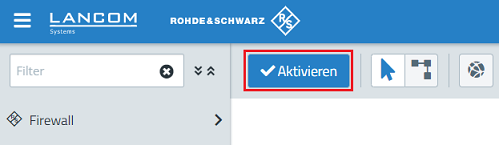

1.2.3 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

1.2.4 Die Konfigurationsschritte auf der Unified Firewall in der Zentrale sind damit abgeschlossen.

2. Konfigurationsschritte in der Filiale:

2.1 Einrichtung der IKEv2-Verbindung auf der Unified Firewall in der Filiale:

2.1.1 Richten Sie die IKEv2-Verbindung in der Filiale anhand eines der folgenden Knowledge Base Artikel ein:

- Einrichtung einer IKEv2 VPN-Verbindung (Site-to-Site) zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

- Einrichtung einer zertifikatsbasierten IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

2.1.2 Passen Sie bei der Konfiguration der VPN-Verbindung im Reiter Tunnel die Lokalen Netzwerke und die Remote-Netzwerke wie folgt an:

- Lokale Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Filiale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

- Remote-Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24).

Die für die Maskierung verwendeten IP-Adressbereiche dürfen nicht anderweitig verwendet werden und sich nicht überschneiden.

2.1.3 Wechseln Sie in den Reiter Routing, aktivieren die Option Routen-basiertes IPSec und klicken auf Speichern.

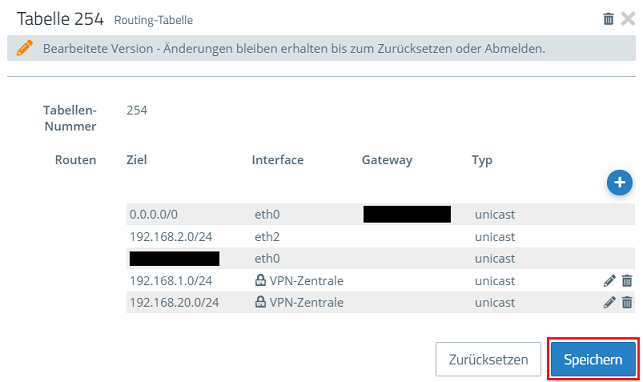

2.1.4 Wechseln Sie in das Menü Netzwerk → Routing → Routing-Tabellen und klicken bei der Tabelle 254 auf das "Stift-Symbol", um die Routing-Tabelle zu bearbeiten.

2.1.5 Klicken Sie auf das "Plus-Symbol", um einen Routing-Eintrag zu erstellen.

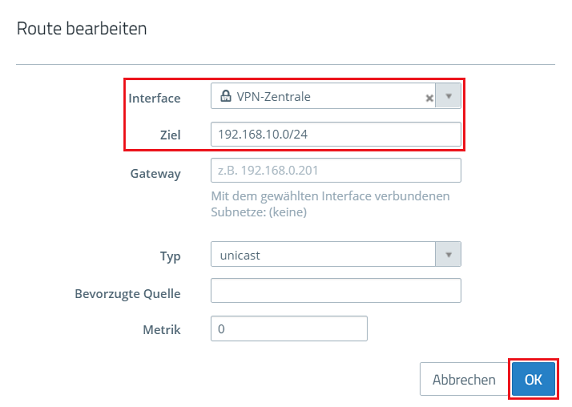

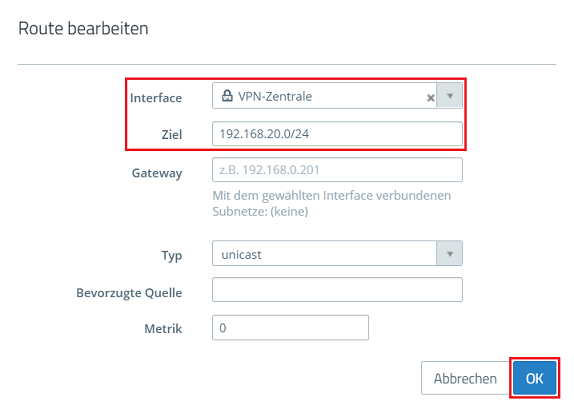

2.1.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Zentrale aus (in diesem Beispiel VPN-Zentrale).

- Ziel: Tragen Sie das umgesetzte Netzwerk der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24).

2.1.7 Klicken Sie auf Speichern, um den Routing-Eintrag zu übernehmen.

2.2 Einrichtung der Maskierung auf der Unified Firewall in der Filiale:

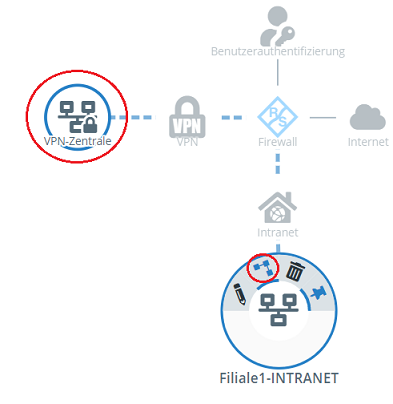

2.2.1 Klicken Sie auf dem Desktop auf das verwendete Netzwerk-Objekt in der Filiale (in diesem Beispiel Produktion), wählen das Verbindungswerkzeug aus und klicken auf das VPN-Objekt (in diesem Beispiel VPN-Zentrale).

NETMAP funktioniert ausschließlich mit einem VPN-Netzwerk aber nicht mit einem VPN-Host.

2.2.2 Wechseln Sie in den Reiter NAT, passen die folgenden Parameter an und klicken auf Speichern:

- NAT / Masquerading: Wählen Sie die Option Links-nach-rechts aus.

- NAT-Quell-IP: Tragen Sie den in Schritt 2.1.2 vergebenen umgesetzten IP-Adressbereich der Filiale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24). Es handelt sich hierbei um die Maskierung für den ausgehenden Datenverkehr.

- Setzen Sie den Haken bei DNAT aktivieren.

- Externe IP-Adresse: Tragen Sie den in Schritt 2.1.2 vergebenen umgesetzten IP-Adressbereich der Filiale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24). Es handelt sich hierbei um die Maskierung für den eingehenden Datenverkehr.

Die Maskierung erfolgt bei N:N-Mapping zweigeteilt. Der ausgehende Datenverkehr wird mittels Source-NAT maskiert und der eingehende Datenverkehr mittels Destination-NAT.

2.2.3 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

2.2.4 Die Konfigurationsschritte auf der Unified Firewall in der Filiale sind damit abgeschlossen.

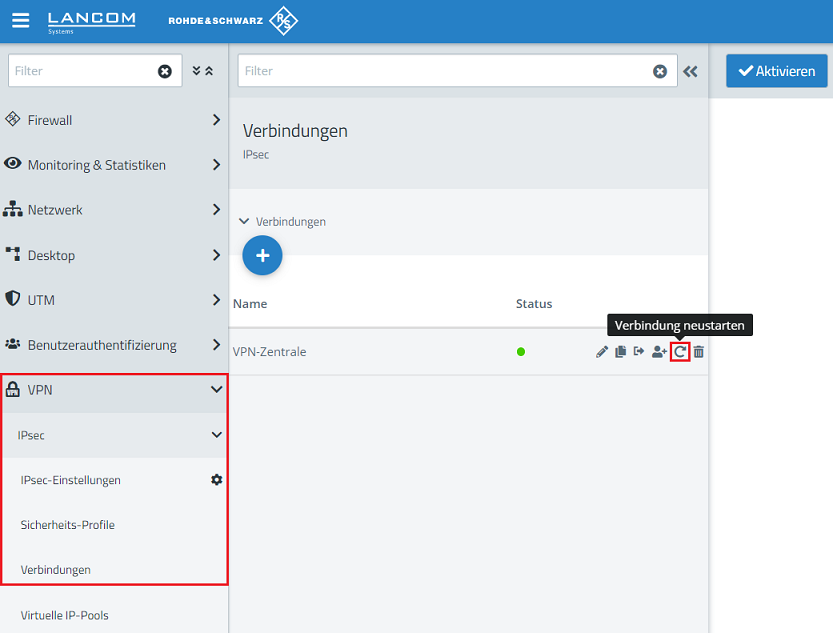

3. Neustart der VPN-Verbindung:

Damit die in den VPN-Verbindungen angepassten Parameter verwendet werden, muss die VPN-Verbindung neugestartet werden.

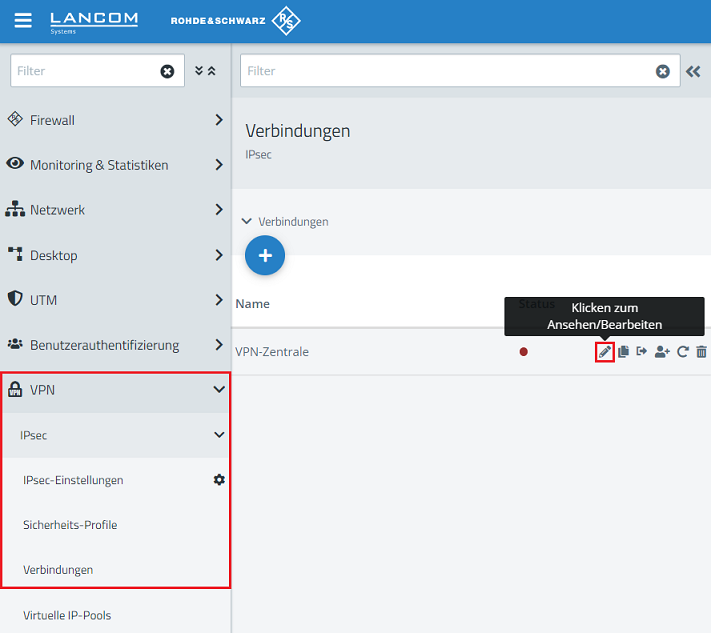

Verbinden Sie sich mit der Unified Firewall in der Filiale oder der Zentrale, wechseln in das Menü VPN → IPSec → Verbindungen und klicken bei der entsprechenden VPN-Verbindung auf das "Pfeilkreis-Symbol".

Szenario 2: Zwei Außenstandorte mit dem gleichen IP-Adressbereich sollen über eine IKEv2-Verbindung über die Zentrale miteinander kommunizieren

1. Konfigurationsschritte in der Zentrale:

1.1 Einrichtung der IKEv2-Verbindung zur Filiale 2:

1.1.1 Richten Sie auf der Unified Firewall in der Zentrale die IKEv2-Verbindung zur Filiale 2 anhand eines der folgenden Knowledge Base Artikel ein:

- Einrichtung einer IKEv2 VPN-Verbindung (Site-to-Site) zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

- Einrichtung einer zertifikatsbasierten IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

1.1.2 Passen Sie bei der Konfiguration der VPN-Verbindung im Reiter Tunnel die Lokalen Netzwerke und die Remote-Netzwerke wie folgt an:

- Lokale Netzwerke: Tragen Sie den lokalen IP-Adressbereich der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.1.0/24).

- Remote-Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

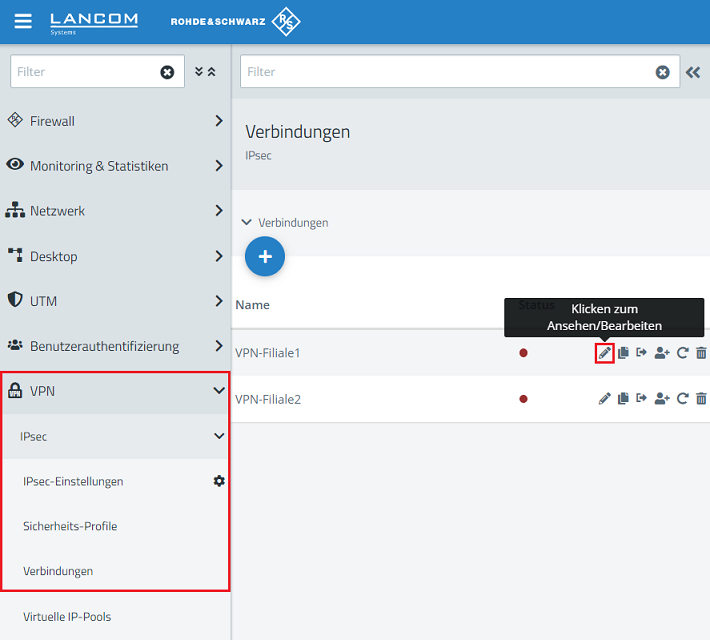

1.2 Anpassung der VPN-Verbindung zur Filiale 1:

1.2.1 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken bei der VPN-Verbindung zur Filiale 1 auf das "Stift-Symbol", um die Verbindung zu bearbeiten.

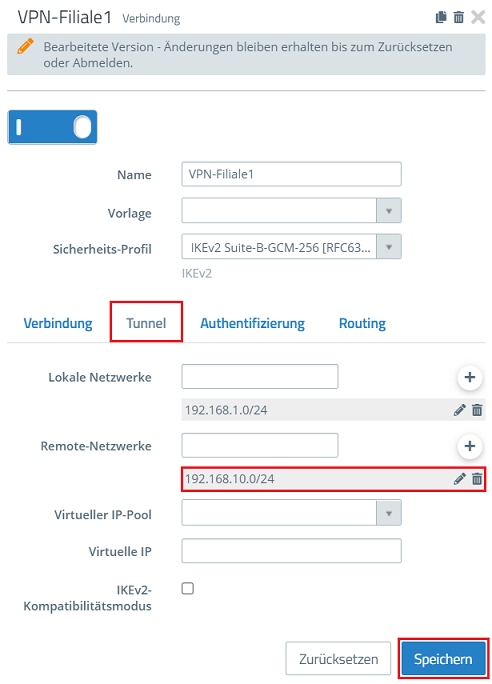

1.2.2 Wechseln Sie in den Reiter Tunnel, passen den folgenden Parameter an und klicken auf Speichern:

- Remote-Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Filiale 1 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24).

2. Konfigurationsschritte in der Filiale 1:

2.1 Anpassung der VPN-Netzwerke in der Filiale 1:

2.1.1 Verbinden Sie sich mit dem Webinterface der Unified Firewall in der Filiale 1, wechseln in das Menü VPN → IPSec → Verbindungen und klicken bei der VPN-Verbindung zur Zentrale auf das "Stift-Symbol", um die Verbindung zu bearbeiten.

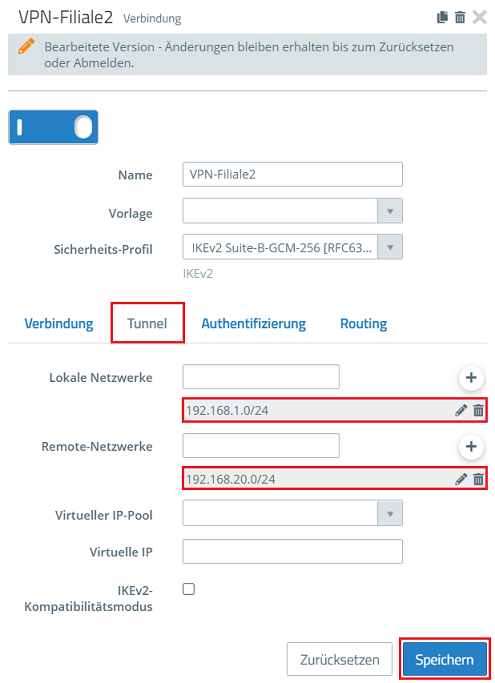

2.1.2 Wechseln Sie in den Reiter Tunnel und passen die folgenden Parameter an:

- Lokale Netzwerke: Ersetzen Sie das vorhandene lokale Netzwerk durch den umgesetzten IP-Adressbereich der Filiale 1 in CIDR-Schreibweise (in diesem Beispiel 192.168.10.0/24).

- Remote-Netzwerke: Tragen Sie zusätzlich zum bereits vorhandenen Netzwerk der Zentrale den umgesetzten IP-Adressbereich der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

Die für die Maskierung verwendeten IP-Adressbereiche dürfen nicht anderweitig verwendet werden und dürfen sich nicht überschneiden.

2.1.3 Wechseln Sie in den Reiter Routing, aktivieren die Option Routen-basiertes IPSec und klicken auf Speichern.

2.1.4 Wechseln Sie in das Menü Netzwerk → Routing → Routing-Tabellen und klicken bei der Tabelle 254 auf das "Stift-Symbol", um die Routing-Tabelle zu bearbeiten.

2.1.5 Klicken Sie auf das "Plus-Symbol", um einen Routing-Eintrag zu erstellen.

2.1.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Zentrale aus (in diesem Beispiel VPN-Zentrale).

- Ziel: Tragen Sie das Netzwerk der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.1.0/24).

2.1.7 Erstellen Sie einen weiteren Routing-Eintrag, passen die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Zentrale aus (in diesem Beispiel VPN-Zentrale).

- Ziel: Tragen Sie das umgesetzte Netzwerk der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

2.2.8 Klicken Sie auf Speichern, um die Routing-Einträge zu übernehmen.

2.2 Einrichtung der Maskierung auf der Unified Firewall in der Filiale 1:

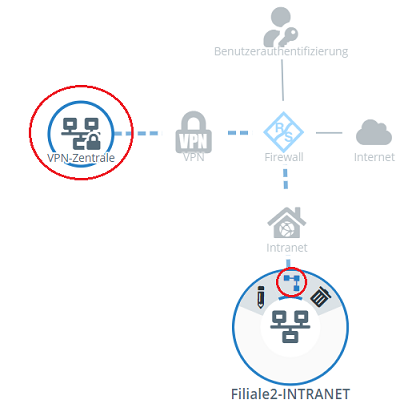

2.2.1 Klicken Sie auf dem Desktop der Unified Firewall in der Filiale 1 auf das verwendete Netzwerk-Objekt (in diesem Beispiel Filiale1-INTRANET), wählen das Verbindungswerkzeug aus und klicken auf das VPN-Objekt (in diesem Beispiel Zentrale).

NETMAP funktioniert ausschließlich mit einem VPN-Netzwerk aber nicht mit einem VPN-Host.

2.2.2 Wechseln Sie in den Reiter NAT, passen die folgenden Parameter an und klicken auf Speichern:

- NAT / Masquerading: Wählen Sie die Option Links-nach-rechts aus.

- NAT-Quell-IP: Tragen Sie den in Schritt 2.1.2 vergebenen umgesetzten IP-Adressbereich der Filiale 1 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24). Es handelt sich hierbei um die Maskierung für den ausgehenden Datenverkehr.

- Setzen Sie den Haken bei DNAT aktivieren.

- Externe IP-Adresse: Tragen Sie den in Schritt 2.1.2 vergebenen umgesetzten IP-Adressbereich der Filiale 1 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24). Es handelt sich hierbei um die Maskierung für den eingehenden Datenverkehr.

Die Maskierung erfolgt bei N:N-Mapping zweigeteilt. Der ausgehende Datenverkehr wird mittels Source-NAT maskiert und der eingehende Datenverkehr mittels Destination-NAT.

2.2.3 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

2.2.4 Die Konfigurationsschritte auf der Unified Firewall in der Filiale 1 sind damit abgeschlossen.

3. Konfigurationsschritte in der Filiale 2:

3.1 Einrichtung der IKEv2-Verbindung auf der Unified Firewall in der Filiale 2:

3.1.1 Richten Sie die IKEv2-Verbindung auf der Unified Firewall in der Filiale 2 anhand eines der folgenden Knowledge Base Artikel ein:

- Einrichtung einer IKEv2 VPN-Verbindung (Site-to-Site) zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

- Einrichtung einer zertifikatsbasierten IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls (ab LCOS FX 10.4)

3.1.2 Passen Sie bei der Konfiguration der VPN-Verbindung im Reiter Tunnel die Lokalen Netzwerke und die Remote-Netzwerke wie folgt an:

- Lokale Netzwerke: Tragen Sie den umgesetzten IP-Adressbereich der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24).

- Remote-Netzwerke: Tragen Sie neben dem lokalen Netzwerk der Zentrale (in diesem Beispiel die 192.168.1.0/24) zusätzlich noch den umgesetzten IP-Adressbereich der Filiale 1 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24).

Die für die Maskierung verwendeten IP-Adressbereiche dürfen nicht anderweitig verwendet werden und dürfen sich nicht überschneiden.

3.1.3 Wechseln Sie in den Reiter Routing, aktivieren die Option Routen-basiertes IPSec und klicken auf Speichern.

3.1.4 Wechseln Sie in das Menü Netzwerk → Routing → Routing-Tabellen und klicken bei der Tabelle 254 auf das "Stift-Symbol", um die Routing-Tabelle zu bearbeiten.

3.1.5 Klicken Sie auf das "Plus-Symbol", um einen Routing-Eintrag zu erstellen.

3.1.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Zentrale aus (in diesem Beispiel VPN-Zentrale).

- Ziel: Tragen Sie das Netzwerk der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.1.0/24).

3.1.7 Erstellen Sie einen weiteren Routing-Eintrag, passen die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Zentrale aus (in diesem Beispiel VPN-Zentrale).

- Ziel: Tragen Sie das umgesetzte Netzwerk der Filiale 1 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.10.0/24).

3.1.8 Klicken Sie auf Speichern, um die Routing-Einträge zu übernehmen.

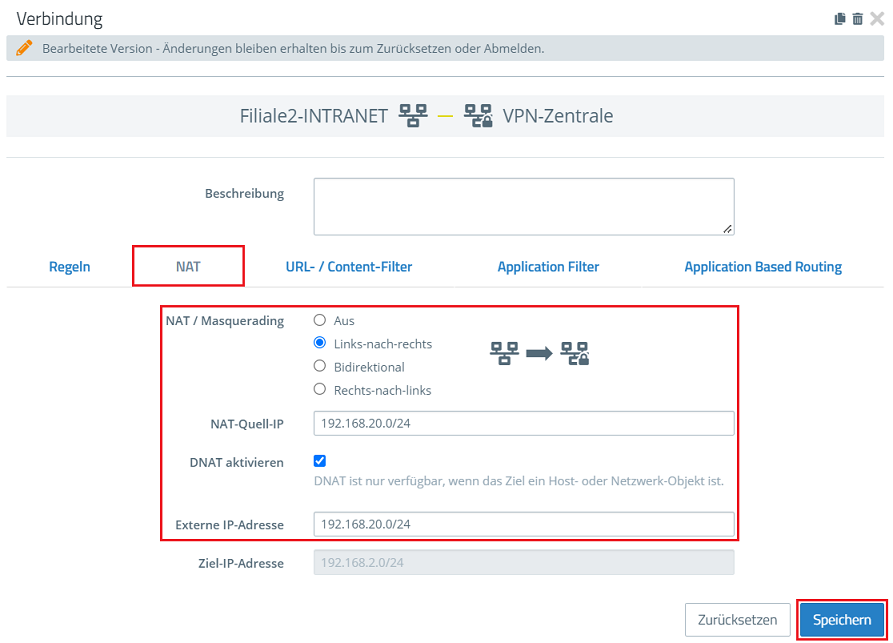

3.2 Einrichtung der Maskierung auf der Unified Firewall in der Filiale 2:

3.2.1 Klicken Sie auf dem Desktop der Unified Firewall in der Filiale 2 auf das verwendete Netzwerk-Objekt (in diesem Beispiel Filiale2-INTRANET), wählen das Verbindungswerkzeug aus und klicken auf das VPN-Objekt (in diesem Beispiel VPN-Zentrale).

NETMAP funktioniert ausschließlich mit einem VPN-Netzwerk aber nicht mit einem VPN-Host.

3.2.2 Wechseln Sie in den Reiter NAT, passen die folgenden Parameter an und klicken auf Speichern:

- NAT / Masquerading: Wählen Sie die Option Links-nach-rechts aus.

- NAT-Quell-IP: Tragen Sie den umgesetzten IP-Adressbereich der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24). Es handelt sich hierbei um die Maskierung für den ausgehenden Datenverkehr.

- Setzen Sie den Haken bei DNAT aktivieren.

- Externe IP-Adresse: Tragen Sie den in Schritt 3.1.2 vergebenen umgesetzten IP-Adressbereich der Filiale 2 in CIDR-Schreibweise ein (in diesem Beispiel 192.168.20.0/24). Es handelt sich hierbei um die Maskierung für den eingehenden Datenverkehr.

Die Maskierung erfolgt bei N:N-Mapping zweigeteilt. Der ausgehende Datenverkehr wird mittels Source-NAT maskiert und der eingehende Datenverkehr mittels Destination-NAT.

3.2.3 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

3.2.4 Die Konfigurationsschritte auf der Unified Firewall in der Filiale 2 sind damit abgeschlossen.

4. Neustart der VPN-Verbindungen:

Damit die in den VPN-Verbindungen angepassten Parameter verwendet werden, müssen die VPN-Verbindungen neugestartet werden.

Verbinden Sie sich mit der Unified Firewall in einer der Filialen oder der Zentrale, wechseln in das Menü VPN → IPSec → Verbindungen und klicken bei der entsprechenden VPN-Verbindung auf das "Pfeilkreis-Symbol". Führen Sie dies für beide VPN-Verbindungen durch (Zentrale - Filiale 1 und Zentrale - Filiale 2).