Beschreibung:

Dieses Dokument behandelt verschiedene Fehlerbilder, warum ein LANCOM Access Point kein WLAN-Profil von einem WLAN-Controller (WLC) erhält.

Voraussetzungen:

- LCOS ab Version 8.50 (download aktuelle Version)

- LCOS LX ab Version 5.30 (download aktuelle Version)

- LANtools ab Version 8.50 (download aktuelle Version)

Mögliche Fehler-Quellen:

1. Der Access Point kann den WLAN-Controller nicht erreichen und erhält daher kein WLAN-Profil.

2. Der Access Point kann den WLAN-Controller erreichen, erhält aber immer noch kein WLAN-Profil.

Der Access Point wird nicht im "Managed" Modus verwendet:

Die Kommunikation zwischen einem Access Point und einem WLAN-Controller wird immer vom Access Point initiiert (im LAN erfolgt die Suche per Broadcast). Im Auslieferungszustand (Werkseinstellungen) ist ein Access Point so konfiguriert, dass dieser automatisch nach einem WLAN-Controller sucht.

Wenn der Access Point schon konfiguriert sein sollte, muss die Konfiguration so angepasst werden, dass die WLAN-Module verwaltet werden.

Access Point mit LCOS:

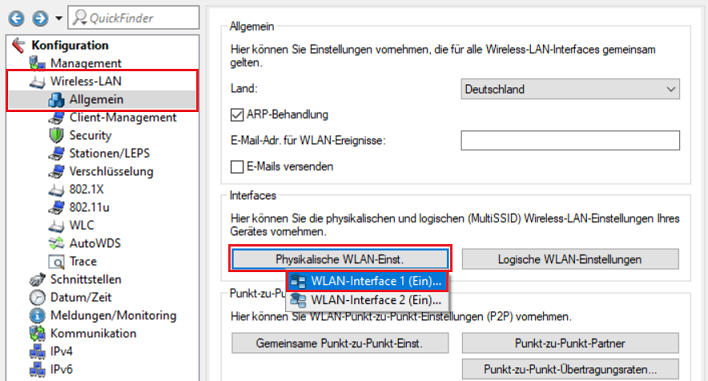

1. Öffnen Sie die Konfiguration des Access Points in LANconfig und wechseln in das Menü Wireless-LAN → Allgemein → Physikalische WLAN-Einst. → WLAN-Interface x. Dies muss für jedes WLAN-Modul einzeln ausgeführt werden.

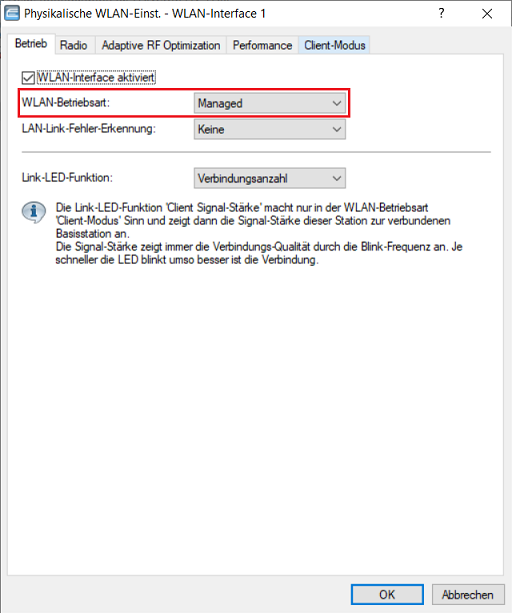

2. Stellen Sie sicher, dass als WLAN-Betriebsart die Option Managed ausgewählt ist.

bv

Access Point mit LCOS LX:

1. LANconfig:

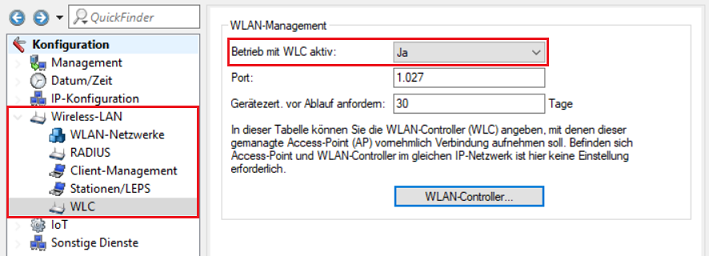

Öffnen Sie die Konfiguration des Access Points in LANconfig, wechseln in das Menü Wireless-LAN → WLC und stellen sicher, dass für den Parameter Betrieb mit WLC aktiv die Option Ja ausgewählt ist.

2. WEBconfig:

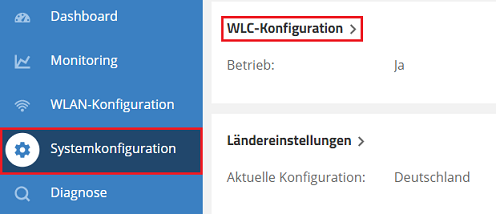

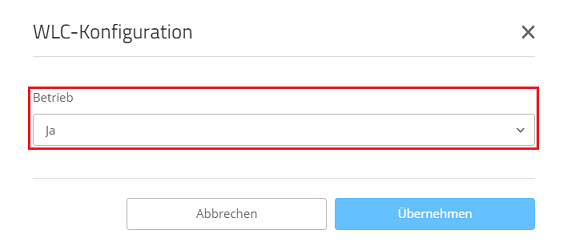

2.1 Öffnen Sie die Konfiguration des Access Points in WEBconfig und wechseln in das Menü Systemkonfiguration → WLC-Konfiguration.

2.2 Stellen Sie sicher, dass für den Parameter Betrieb die Option Ja ausgewählt ist.

Auf dem WLAN-Controller ist keine aktuelle Uhrzeit gesetzt:

Da das WLAN-Profil für den Access Point über einen mit Zertifikaten gesicherten Tunnel übertragen wird, muss für die Zertifikatsaushandlung auf dem WLAN-Controller die aktuelle Uhrzeit gesetzt sein. Dabei sollte die Uhrzeit immer per NTP von einem oder mehreren Zeit-Servern bezogen werden, damit sichergestellt ist, dass die korrekte Uhrzeit gesetzt ist.

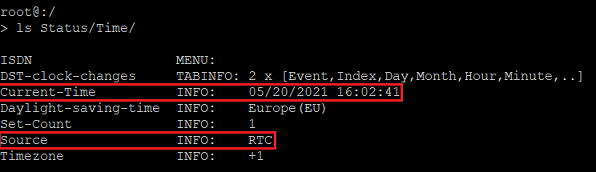

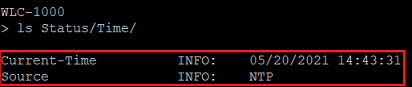

Die aktuelle Uhrzeit des WLAN-Controllers lässt sich über die System-Informationen des LANmonitors oder über die Konsole herausfinden. Der Konsolen-Befehl zum Auslesen der Uhrzeit lautet: ls Status/time

In diesem Beispiel ist zwar eine Uhrzeit gesetzt, diese wird aber aus dem internen Speicher des Routers bezogen (RTC). Es erfolgt keine Synchronisation mit einem Zeit-Server, weshalb es zu Diskrepanzen zwischen der Geräte-Zeit und der tatsächlichen Zeit kommen kann.

In diesem Beispiel wird die Uhrzeit von einem NTP-Server (NTP) bezogen.

Zeitbezug per NTP einrichten:

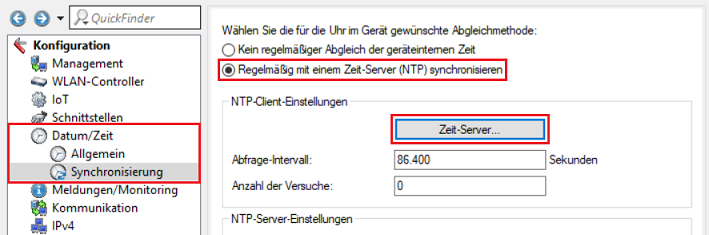

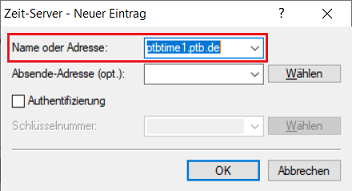

1. Öffnen Sie die Konfiguration des WLAN-Controllers in LANconfig und wechseln in das Menü Datum/Zeit → Synchronisierung.

Wählen Sie die Option Regelmäßig mit einem Zeit-Server (NTP) synchronisieren aus und wechseln in das Menü Zeit-Server.

2. Erstellen Sie einen neuen Eintrag und wählen einen NTP-Server aus der Liste aus. Alternativ können Sie auch den DNS-Namen oder die IP-Adresse eines anderen NTP-Servers angeben (etwa ein NTP-Server im lokalen Netzwerk).

Der Bezug des Zertifikats vom WLAN-Controller per HTTP ist nicht erlaubt:

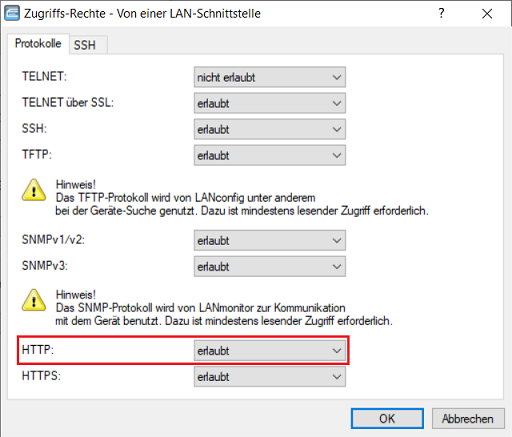

Der Zertifikatsbezug erfolgt per HTTP. Dazu muss also der HTTP-Server des WLAN-Controllers aktiv und der Zugriff vom LAN per HTTP erlaubt sein. Weiterhin muss der Standard-Port 80 verwendet werden.

1. HTTP-Zugriff vom lokalen Netzwerk erlauben:

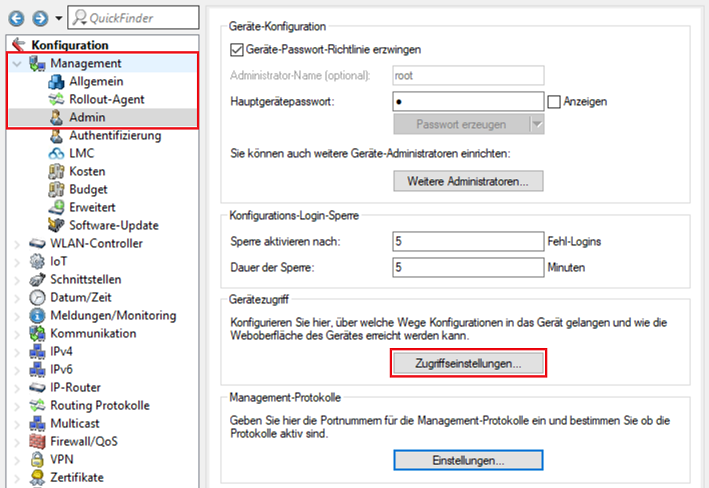

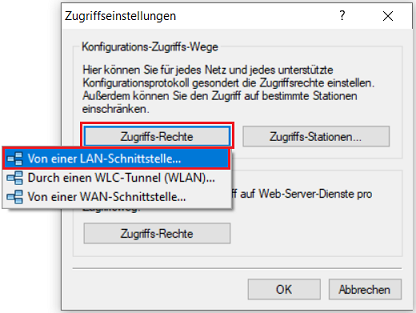

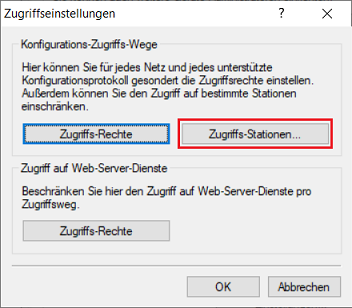

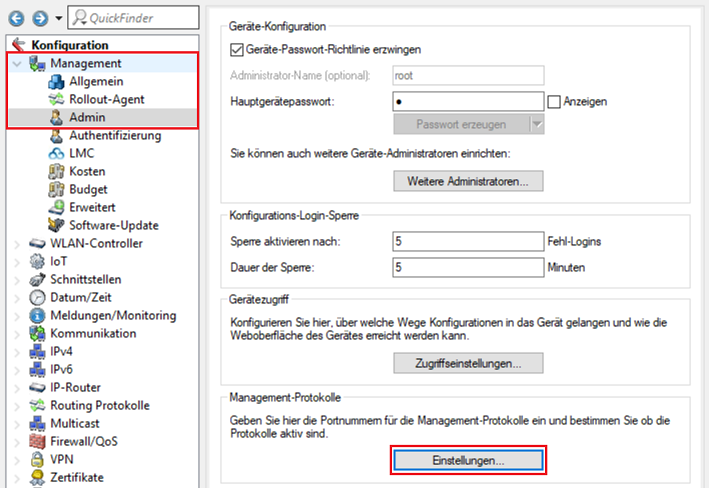

1.1 Öffnen Sie die Konfiguration des WLAN-Controllers in LANconfig und wechseln in das Menü Management → Admin → Zugriffseinstellungen.

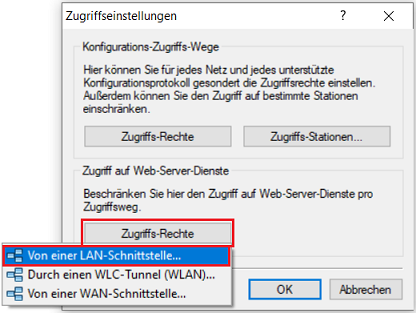

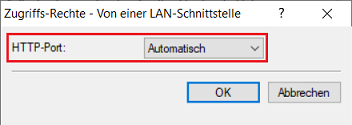

1.2 Wechseln Sie bei Konfigurations-Zugriffs-Wege in das Menü Zugriffs-Rechte → Von einer LAN-Schnittstelle.

1.3 Stellen Sie sicher, dass für das Protokoll HTTP die Option erlaubt ausgewählt ist.

2. Anpassen der Zugriffs-Stationen (optional):

Sollten Sie in den Zugriffs-Stationen ein oder mehrere Netzwerke bzw. IP-Adressen hinterlegt haben, ist es erforderlich, das Netzwerk in dem sich die Access Points befinden bzw. die IP-Adressen zusätzlich zu hinterlegen (sofern nicht bereits freigegeben).

Wenn Sie keine Zugriffs-Stationen verwenden, können Sie diesen Schritt überspringen.

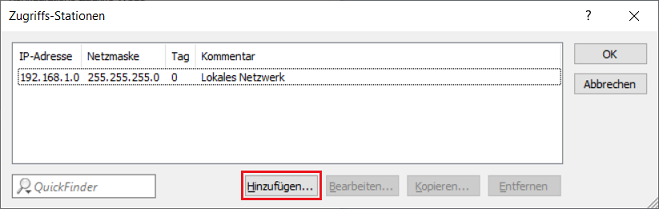

2.1 Wechseln Sie in das Menü Zugriffs-Stationen.

2.2 Klicken Sie auf Hinzufügen, um einen neuen Eintrag zu erstellen (in diesem Beispiel ist bereits der Zugriff vom lokalen Netzwerk 192.168.1.0/24 erlaubt).

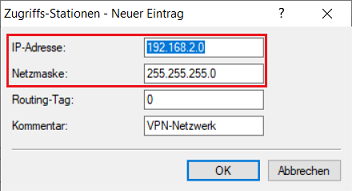

2.3 Passen Sie die folgenden Parameter an:

- IP-Adresse: Tragen Sie die Netz-Adresse des Netzwerks oder die IP-Adresse ein, die Zugriff auf den WLAN-Controller haben sollen (in diesem Beispiel wird der Zugriff auf ein separates Netzwerk mit der Adresse 192.168.2.0/24 erlaubt).

- Netzmaske: Tragen Sie die Subnetzmaske des Netzwerks ein (in diesem Beispiel die 255.255.255.0). Eine einzelne IP-Adresse wird durch die Subnetzmaske 255.255.255.255 gekennzeichnet.

3. Standard-Einstellung des HTTP-Servers für den Zugriff von einer LAN-Schnittstelle überprüfen:

3.1 Wechseln Sie bei Zugriff auf Web-Server-Dienste in das Menü Zugriffs-Rechte → Von einer LAN-Schnittstelle.

3.2 Stellen Sie sicher, dass bei HTTP-Port die Option Automatisch ausgewählt ist. Dabei wird der HTTP-Server automatisch gestartet, wenn ein Dienst sich anmeldet.

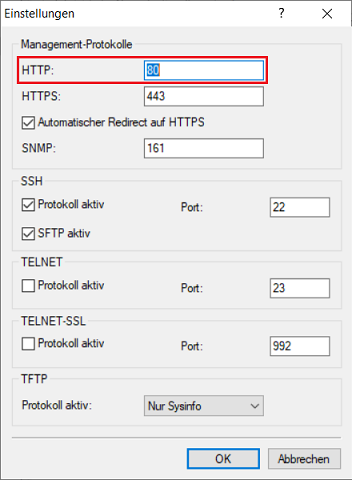

4. Standard-Port für HTTP verwenden:

4.1 Wechseln Sie in das Menü Management → Admin → Einstellungen.

4.2 Stellen Sie sicher, dass für das Protokoll HTTP der Port 80 hinterlegt ist.

Der DNS-Name "WLC-Address" kann vom Access Point in einem entfernten Netzwerk nicht aufgelöst werden:

Findet ein Access Point keinen WLAN-Controller per Broadcast im lokalen Netzwerk, stellt dieser eine DNS-Anfrage mit dem Namen WLC-Address an den DNS-Server, um die IP-Adresse des WLAN-Controllers in Erfahrung zu bringen. Daher muss bei Verwendung eines zu verwaltenden Access Points in einem entfernten Netzwerk (etwa per VPN angebunden) sichergestellt sein, dass der verwendete DNS-Server (häufig der Gateway-Router) den Namen WLC-Address auflösen kann.

Um dies zu überprüfen, ist es sinnvoll zuerst die generelle Erreichbarkeit des WLAN-Controllers durch einen Ping auf dessen IP-Adresse sicherzustellen. Anschließend muss mit einem Ping auf den DNS-Namen WLC-Address geprüft werden, ob dieser DNS-Name vom Access Point aufgelöst werden kann.

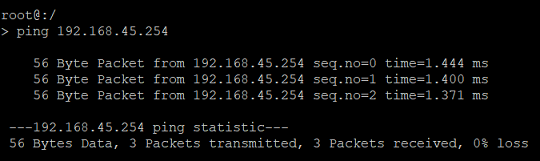

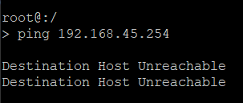

1. Generelle Prüfung der Erreichbarkeit des WLAN-Controllers durch Absetzen eines Ping auf die IP-Adresse:

Verbinden Sie sich per Konsole mit einem betroffenen Access Point und setzen mit dem Befehl ping <IP-Adresse des WLAN-Controllers> einen Ping auf den WLAN-Controller ab, um zu prüfen, ob dieser generell erreichbar ist (in diesem Beispiel ping 192.168.45.254).

In diesem Beispiel kann der Access Point den WLAN-Controller per IP-Adresse ansprechen.

In diesem Beispiel kann der Access Point den WLAN-Controller nicht über die IP-Adresse erreichen. → In diesem Fall muss auf den Routern zwischen Access Point und WLAN-Controller das Routing geprüft werden. Weiterhin muss die Übertragung von Ping-Paketen (ICMP) erlaubt sein.

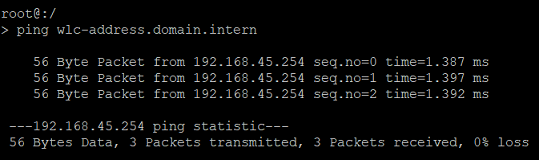

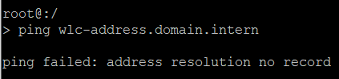

2. Prüfung der Erreichbarkeit des WLAN-Controller durch Absetzen eines Ping auf den DNS-Namen WLC-Address:

Setzen Sie mit dem Ping-Befehl im Format ping wlc-address.<Lokale DNS-Domain> einen Ping auf den WLAN-Controller ab, um zu prüfen, ob dieser über den DNS-Namen WLC-Address erreichbar ist (in diesem Beispiel ping wlc-address.domain.intern).

Die Angabe der DNS-Domain bei Verwendung des Ping-Befehl ist zwingend erforderlich, da die DNS-Anfrage ansonsten verworfen wird.

Dieser Test muss zwingend auf dem Access Point ausgeführt werden und nicht auf einer Arbeitsstation im Netzwerk!

In diesem Beispiel kann der Access Point den WLAN-Controller per IP-Adresse ansprechen.

In diesem Beispiel schlägt die DNS-Auflösung fehl, da der DNS-Name auf dem verwendeten DNS-Server nicht bekannt ist. → In diesem Fall muss der DNS-Name WLC-Address auf dem lokalen DNS-Server bekanntgegeben werden.

Die Kommunikation zwischen Access Point und WLAN-Controller wird durch eine Firewall blockiert:

Zur Kommunikation zwischen Access Points und dem WLAN-Controller wird CAPWAP (UDP-Port 1027) und für den Zertifikatsbezug HTTP (TCP-Port 80) verwendet. Zu Diagnosezwecken sind zusätzlich die Protokolle ICMP (Ping), SSH (TCP-Port 22) und Telnet über SSL (TCP-Port 992) erforderlich.

Wenn ein Access Point sich in einem entfernten Netzwerk befindet (etwa per VPN angebunden) und eine Firewall die Kommunikation regelt, kann es vorkommen, dass die Kommunikation über CAPWAP und HTTP nicht erlaubt ist. In diesem Fall kann der Access Point nicht mit dem WLAN-Controller kommunizieren!

Daher muss sichergestellt werden, dass CAPWAP und HTTP in der Firewall für die Kommunikation zwischen Access Point und WLAN-Controller erlaubt werden.

Bei Verwendung einer Firewall eines Fremdherstellers konsultieren Sie bitte die Dokumentation oder wenden sich an den jeweiligen Hersteller.

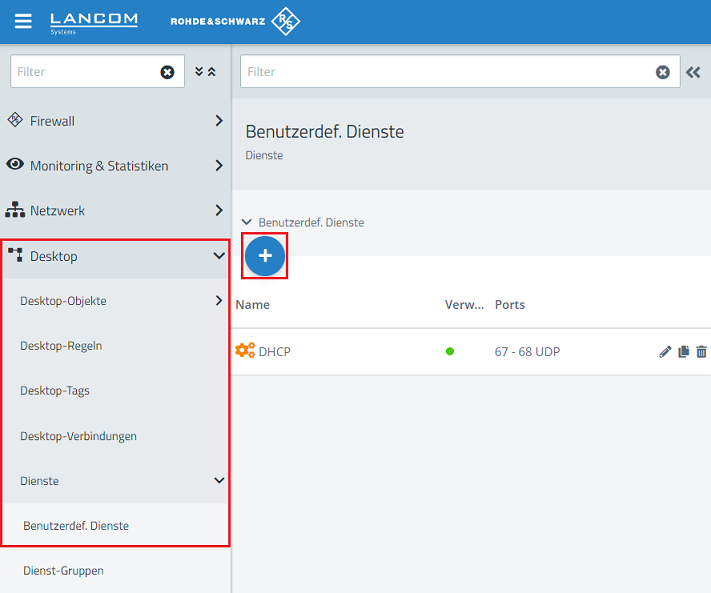

Einrichtung der notwendigen Firewall-Regeln auf einer LANCOM R&S®Unified Firewall:

In diesem Beispiel sollen Access Points in einem per VPN angebundenen Netzwerk (Außenstelle) mit der Zentrale kommunizieren können. Die Konfiguration wird dabei anhand der Unified Firewall in der Außenstelle beschrieben. Die Konfiguration der Zentrale gestaltet sich analog. Dort kann bei Bedarf statt des Netzwerk-Objekts ein Host-Objekt für den WLAN-Controller verwendet werden.

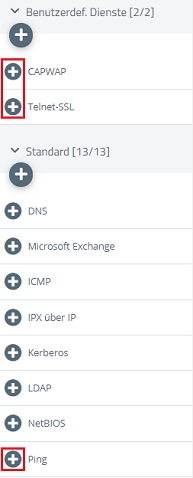

1. Öffnen Sie die Konfiguration der Unified Firewall im Browser, wechseln in das Menü Desktop → Dienste → Benutzerdef. Dienste und klicken auf das "Plus-Symbol", um einen benutzerdefinierten Dienst zu erstellen.

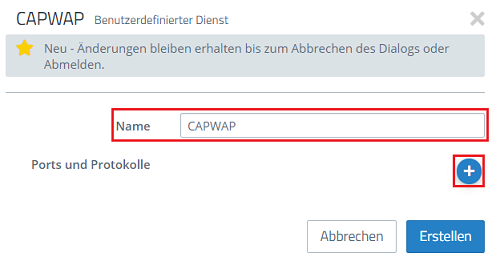

2. Erstellen Sie zuerst einen benutzerdefinierten Dienst für das Protokoll CAPWAP. Vergeben Sie dazu einen aussagekräftigen Namen und klicken auf das "Plus-Zeichen", um in das Menü Ports und Protokolle zu gelangen.

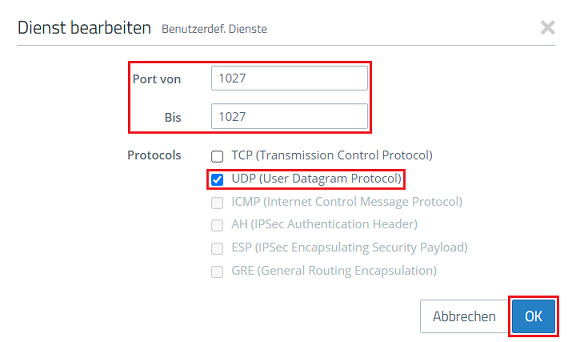

3. Passen Sie die folgenden Parameter an und klicken auf OK:

- Tragen Sie bei Port von und Bis jeweils den Port 1027 ein.

- Wählen Sie das Protokoll UDP (User Datagram Protocol) aus.

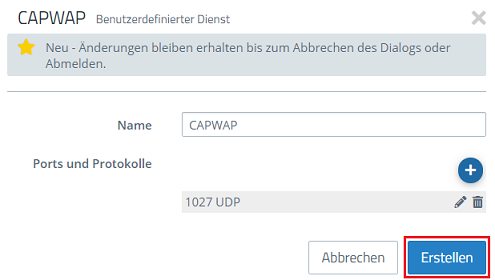

4. Klicken Sie auf Erstellen.

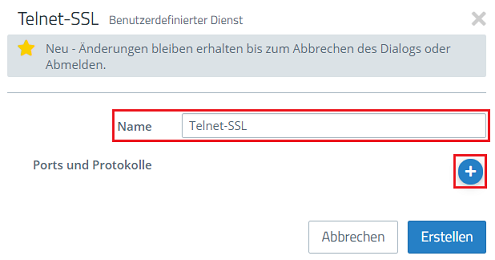

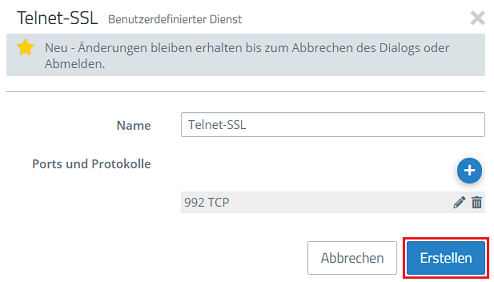

5. Erstellen Sie anschließend einen weiteren benutzerdefinierten Dienst für das Protokoll Telnet über SSL. Vergeben Sie dazu einen aussagekräftigen Namen und klicken auf das "Plus-Zeichen", um in das Menü Ports und Protokolle zu gelangen.

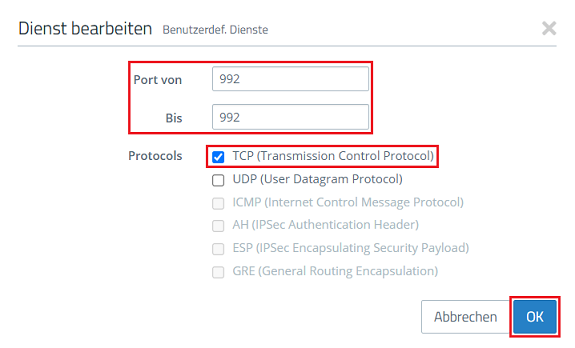

6. Passen Sie die folgenden Parameter an und klicken auf OK :

- Tragen Sie bei Port von und Bis jeweils den Port 992 ein.

- Wählen Sie das Protokoll TCP (Transmission Control Protocol) aus.

7. Klicken Sie auf Erstellen.

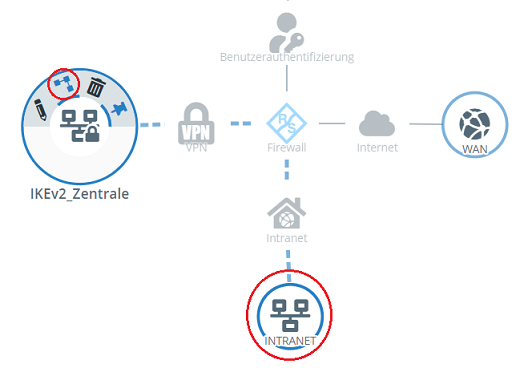

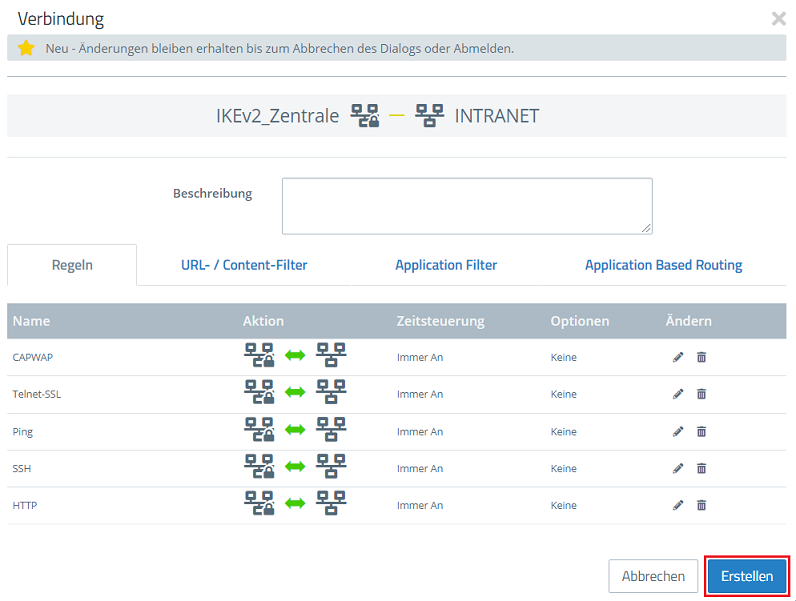

8. Klicken Sie auf dem Desktop auf das VPN-Netzwerk, wählen das Verbindungswerkzeug aus und klicken auf das Netzwerk-Objekt, in dem sich die Access Points befinden.

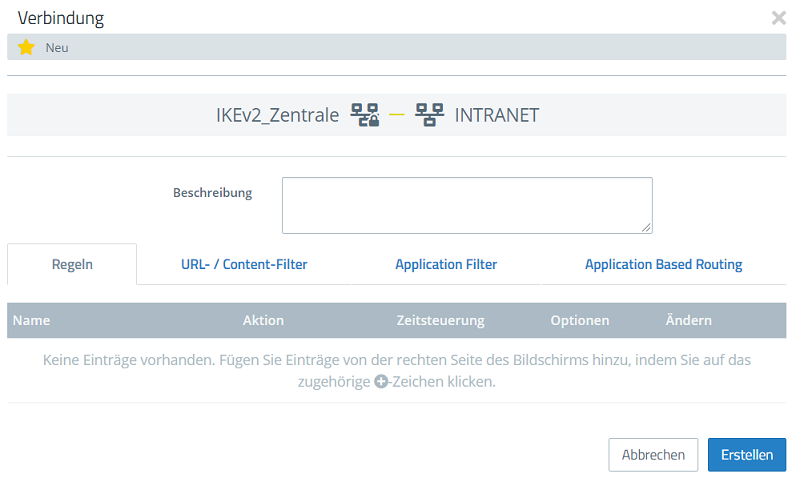

6. Wählen Sie auf der rechten Seite über die "Plus-Zeichen" folgende Protokolle und Dienste aus:

- Für den Betrieb erforderlich:

- CAPWAP (siehe Schritt 2 - 4)

- HTTP

- Für die Fehler-Analyse erforderlich:

- Telnet-SSL (siehe Schritt 5 - 7)

- Ping

- SSH

7. Klicken Sie auf Erstellen, um die Firewall-Regel anzulegen.

8. Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

9. Wiederholen Sie die Schritte gegebenenfalls für die Unified Firewall in der Zentrale.

Die Übertragung des Zertifikats ist aufgrund unterschiedlicher Paketgrößen nicht möglich:

Das Zertifikat, welches der Access Point vom WLAN-Controller bezieht, muss als Ganzes übertragen werden und darf nicht fragmentiert werden. Dazu wird auf dem WLAN-Controller das don't fragment Bit gesetzt. Wird das Zertifikat bei der Übertragung von einem anderen Router doch fragmentiert, ist das Zertifikat nicht mehr funktionsfähig und der Access Point kann nicht verwaltet werden. Ebenso kann der Access Points nicht verwaltet werden, wenn das Zertifikat nicht übertragen wird.

Werden Access Points in einem entfernten Netzwerk per VPN an den WLAN-Controller angebunden, kann es aufgrund unterschiedlicher Maximum Segment Sizes (MSS) dazu kommen, dass das Zertifikat nicht oder nur fehlerhaft übertragen werden kann. In diesem Fall muss auf den VPN-Routern die Funktion MSS Clamping aktiviert werden.

Ein solches Verhalten kann ausschließlich mit Geräten eines Fremdherstellers auftreten. Auf LANCOM Routern ist die Aktivierung des MSS Clamping nicht erforderlich.

Weiterführende Schritte: Erstellen von Traces

Sollte der Access Point nach Prüfung der oben beschriebenen Schritte und gegebenenfalls vorgenommenen Änderungen weiterhin keine WLAN-Konfiguration vom WLAN-Controller beziehen, müssen zur weiteren Analyse Traces auf einem betroffenen Access Point sowie dem WLAN-Controller erstellt werden.

Bei der Erstellung der Traces ist zu beachten, dass diese zeitgleich auf dem WLAN-Controller und einem betroffenen Access Point im Fehlerfall erstellt werden müssen.

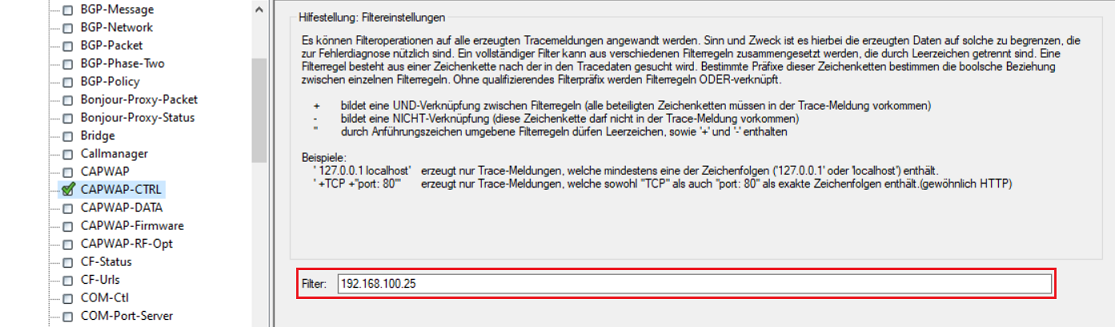

Trace auf dem WLAN-Controller:

Erstellen Sie einen Trace im Fehlerfall per LANtracer mit der vorgefertigten Trace-Konfiguration.

Tragen Sie bei dem CAPWAP-CTRL Trace im Feld Filter die IP-Adresse eines betroffenen Access Points ein (in diesem Beispiel 192.168.100.25), damit die Trace-Ausgaben auf diesen Access Point beschränkt werden.

Trace auf einem Access Point mit LCOS:

Erstellen Sie einen Trace im Fehlerfall per LANtracer mit der vorgefertigten Trace-Konfiguration.

Trace auf einem Access Point mit LCOS LX:

Verbinden Sie sich per Konsole (SSH) mit dem Access Point und geben die folgenden Befehle ein. Speichern Sie die Konsolen-Ausgaben anschließend als Text-Datei ab.

show diag wlan

show diag capwap

trace # capwap

Die Traces können angehalten werden, indem Sie den Befehl erneut ausführen (z.B. trace # capwap).

Senden der Informationen zur weiteren Analyse an den LANCOM Support:

Senden Sie bitte folgende Informationen zur weiteren Analyse an den LANCOM Support:

- Beschreibung des Szenarios sowie des beobachteten Verhaltens

- Netzplan (sofern sich der Access Point und der WLAN-Controller in unterschiedlichen Netzwerken befinden)

- Trace des WLAN-Controllers (*.lct Datei) samt Support-Konfiguration (*.spf Datei)

- Trace des Access Points:

- LCOS: Trace als *.lct Datei

- LCOS LX: Trace mitsamt der Konsolenausgaben als Text-Datei sowie die Support-Information (per WEBconfig oder SCP ausgelesen)