Beschreibung:

IKEv1 wird seit 2019 durch die IETF (Internet Engineering Task Force) als veraltet (deprecated) und unsicher bezeichnet und sollte daher nicht mehr verwendet werden. LANCOM Systems empfiehlt stattdessen den aktuellen Standard IKEv2 zu verwenden.

Die IKEv1 Funktionalität bleibt in LANCOM Geräten erhalten und kann somit weiterhin für Szenarien mit Geräten ohne IKEv2 Unterstützung verwendet werden. LANCOM Systems wird allerdings keinen Support mehr bei der Analyse von Verbindungs-Problemen mit IKEv1-Verbindungen leisten. Auch wird es für IKEv1 keine Fehlerbehebungen oder neue Features in der Firmware geben.

In Einzelfällen kann es zu Verbindungsabbrüchen während des Rekeyings kommen. In einem solchen Fall kann es sinnvoll sein, die Lifetimes anzuheben, damit die Verbindungsabbrüche nicht mehr so häufig auftreten.

Die Konfiguration einer IPv6-basierten IKEv2-Verbindung zwischen zwei LANCOM Routern mit IPv6-Internet-Verbindung ist in diesem Knowledge Base Artikel beschrieben.

Voraussetzungen:

- LCOS ab Version 9.20 (download aktuelle Version)

- LANtools ab Version 9.20 (download aktuelle Version)

- Funktionsfähig eingerichtete IPv6-Internetverbindung auf beiden Seiten.

Szenario:

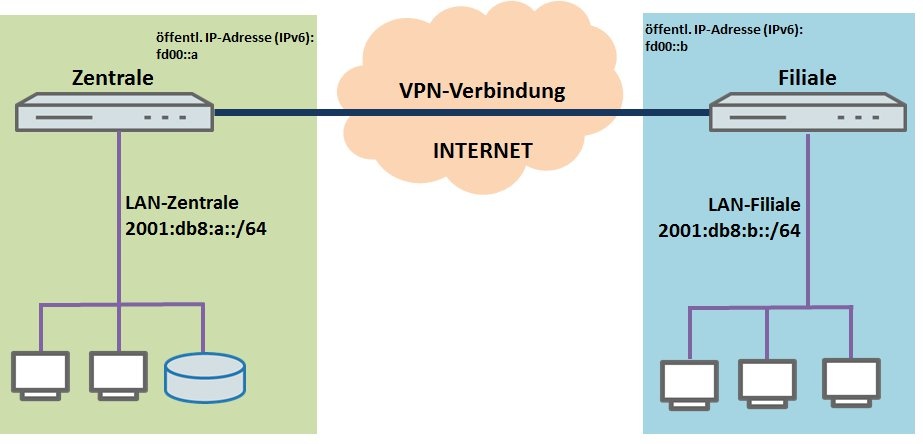

- Ein Unternehmen möchte die lokalen IPv6-Netzwerke in der Zentrale und einer Filiale über eine IKEv1 Site-To-Site VPN-Verbindung miteinander koppeln.

- Beide Standorte verfügen über einen LANCOM Router als Gateway und eine IPv6-Internetverbindung mit einer öffentlichen IPv6-Adresse. Die öffentliche IPv6-Adresse der Zentrale lautet fd00::a, die der Filiale fd00::b.

- Die VPN-Verbindung wird von der Filiale zur Zentrale aufgebaut.

- Das lokale IPv6-Netzwerk der Zentrale hat den IP-Adressbereich 2001:db8:a::/64, in der Filiale wid der lokale IPv6-Adressbereich 2001:db8:b::/64 verwendet.

Vorgehensweise:

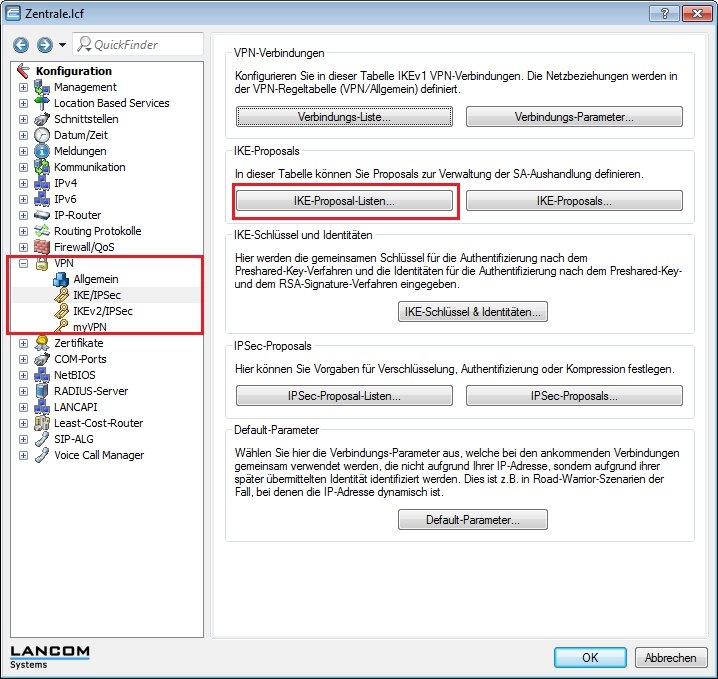

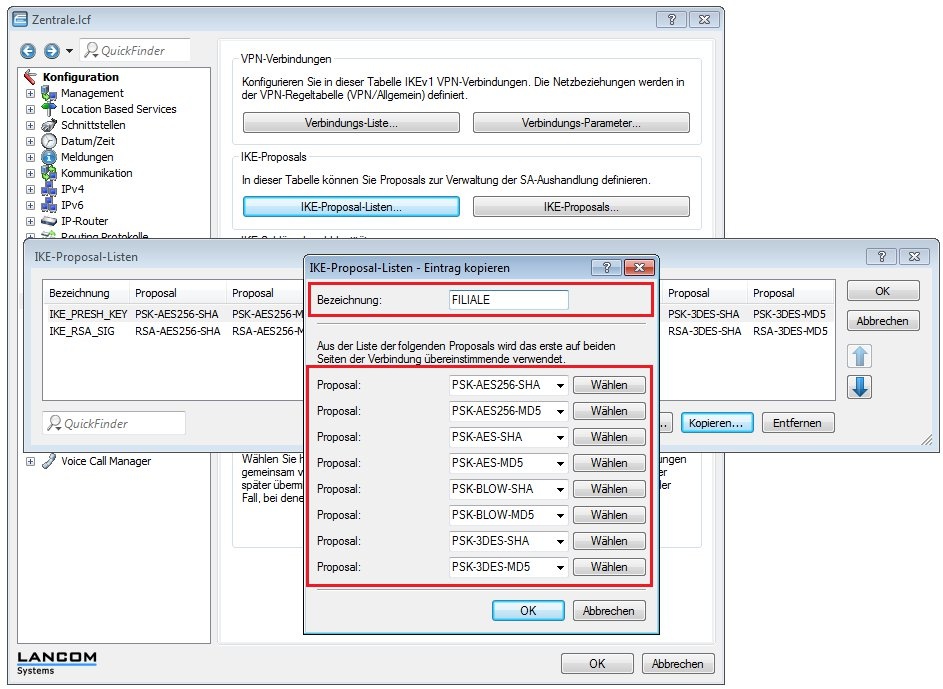

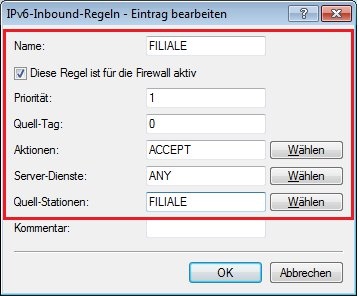

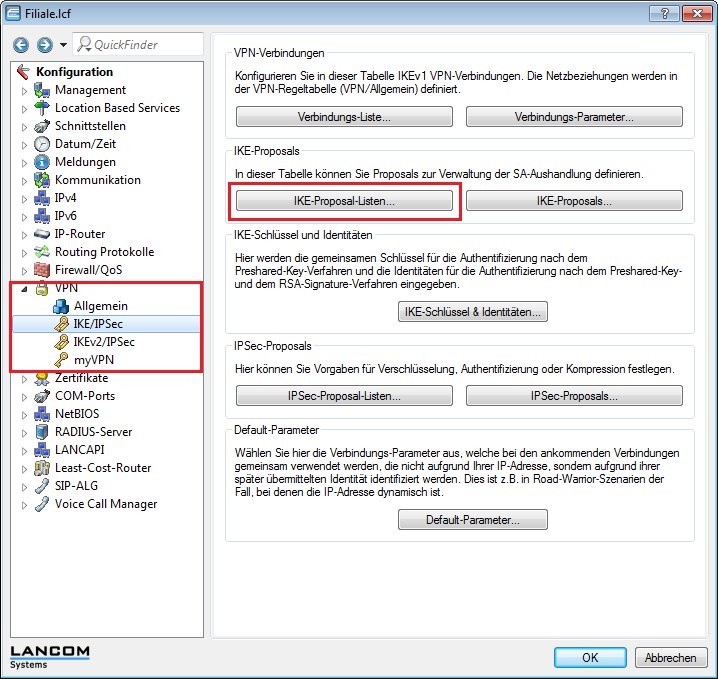

Aus der Liste der hier eingetragenen Proposals wird das erste IKE-Proposal, welches auf beiden Seiten der VPN-Verbindung übereinstimmt, zum Aufbau der IKE-Phase 1 verwendet.

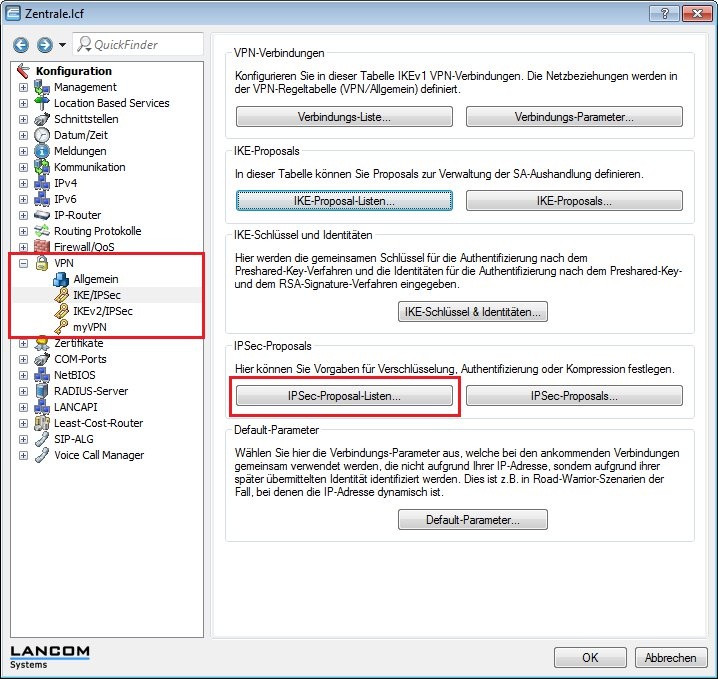

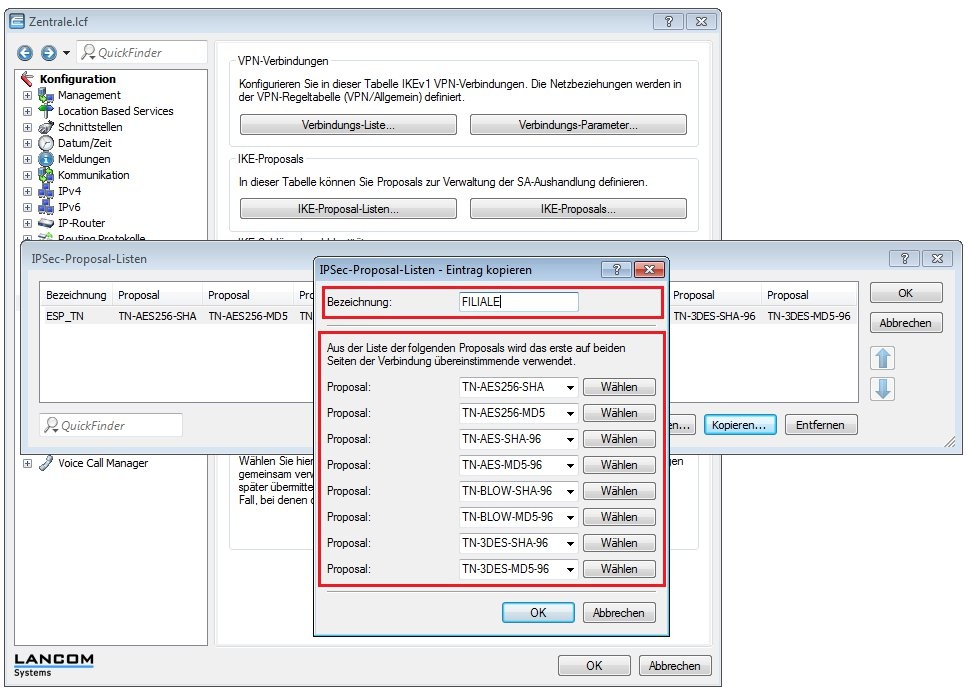

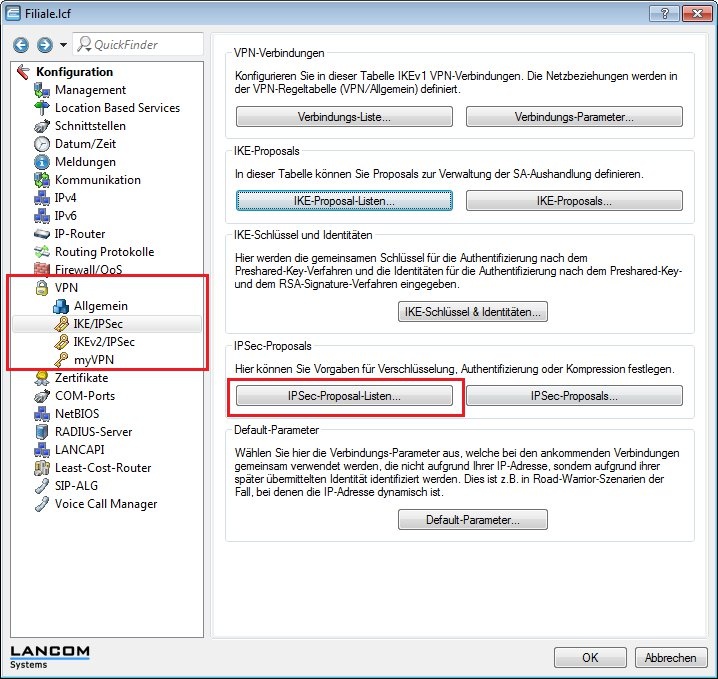

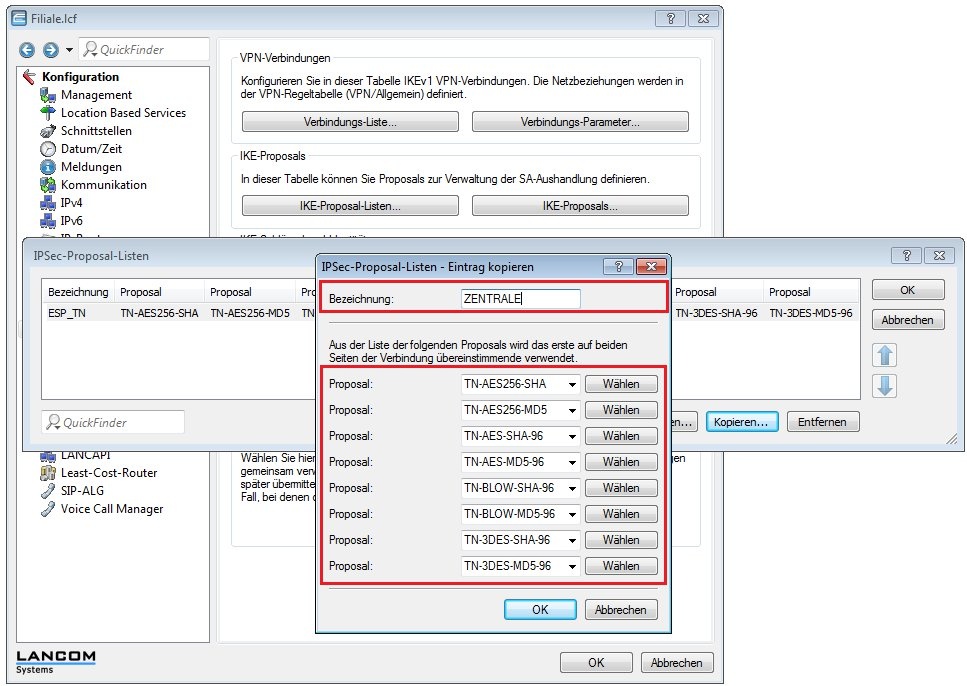

Aus der Liste der hier eingetragenen Proposals wird das erste IPSec-Proposal, welches auf beiden Seiten der VPN-Verbindung übereinstimmt, zum Aufbau der IPSec-Phase 2 verwendet.

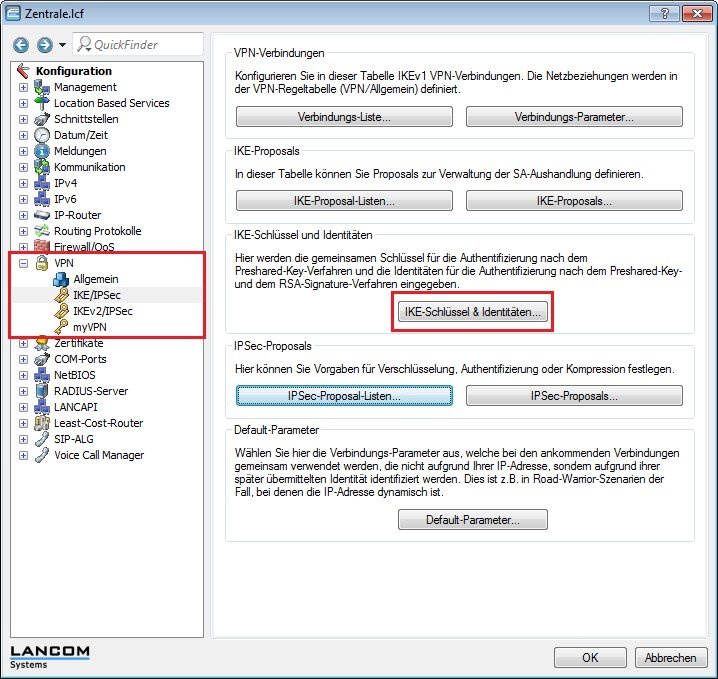

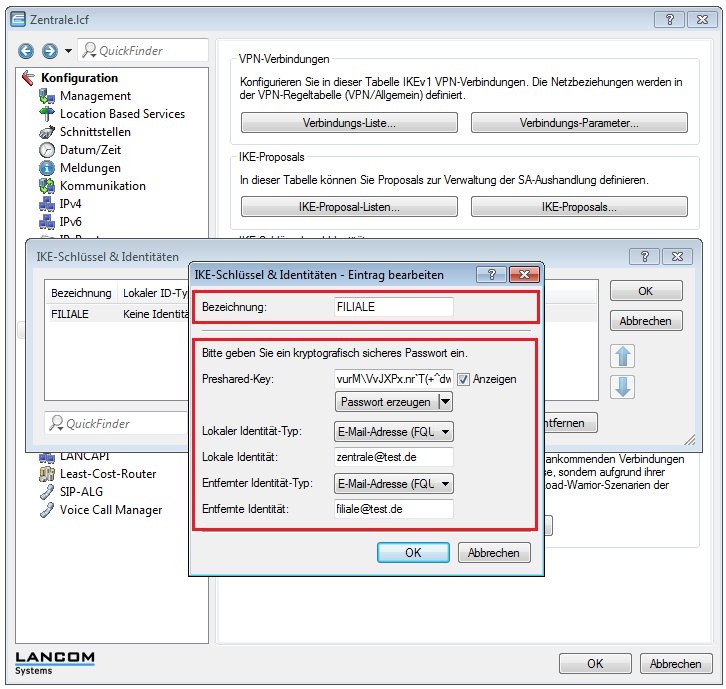

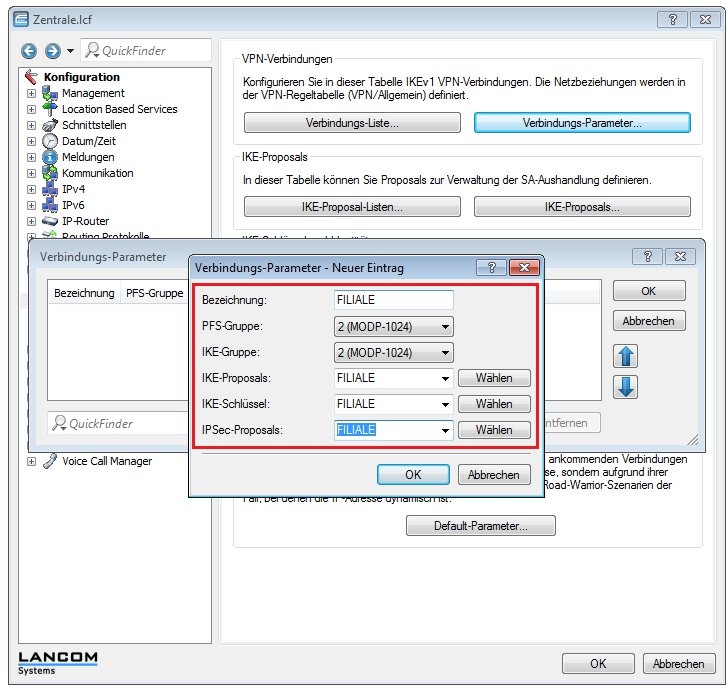

- Name: Geben Sie einen beliebigen Namen ein.

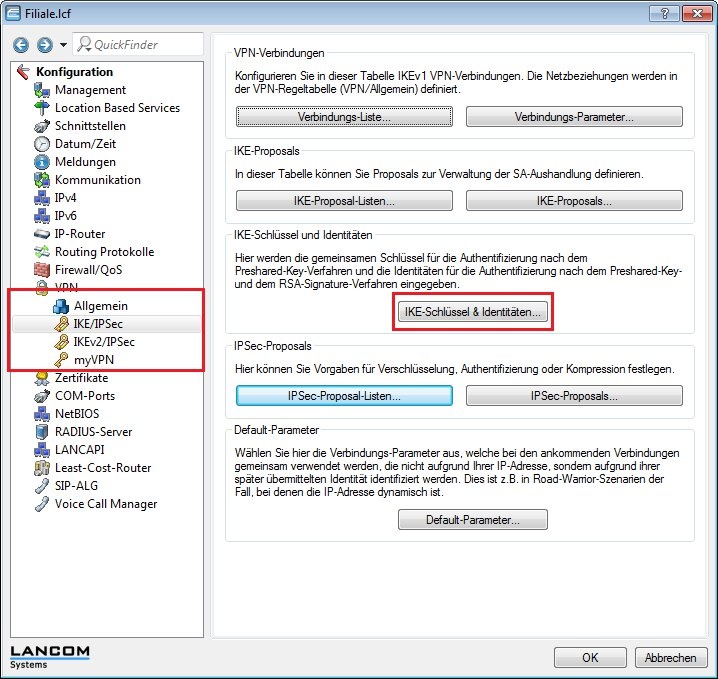

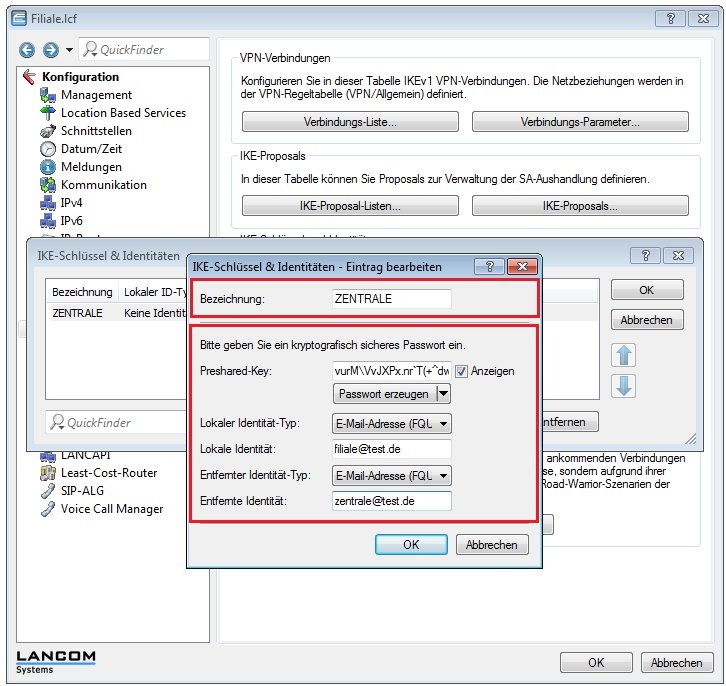

- Lokaler Identitätstyp: Wählen Sie den Typ der Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Lokale Identität: Bestimmen Sie die lokale Identität. In diesem Beispiel wird für den LANCOM Router in der Zentrale die lokale Identität zentrale@test.de verwendet.

- Entfernter Identitätstyp: Wählen Sie den Typ der Identität des Routers in der Filiale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Entfernte Identität: Bestimmen Sie die entfernte Identität. In diesem Beispiel wird für den LANCOM Router in der Filiale die entfernte Identität filiale@test.de verwendet.

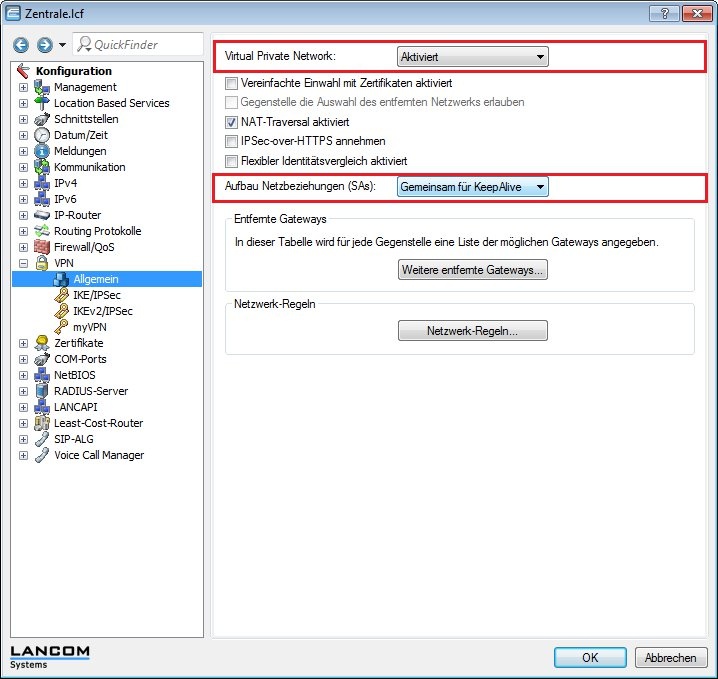

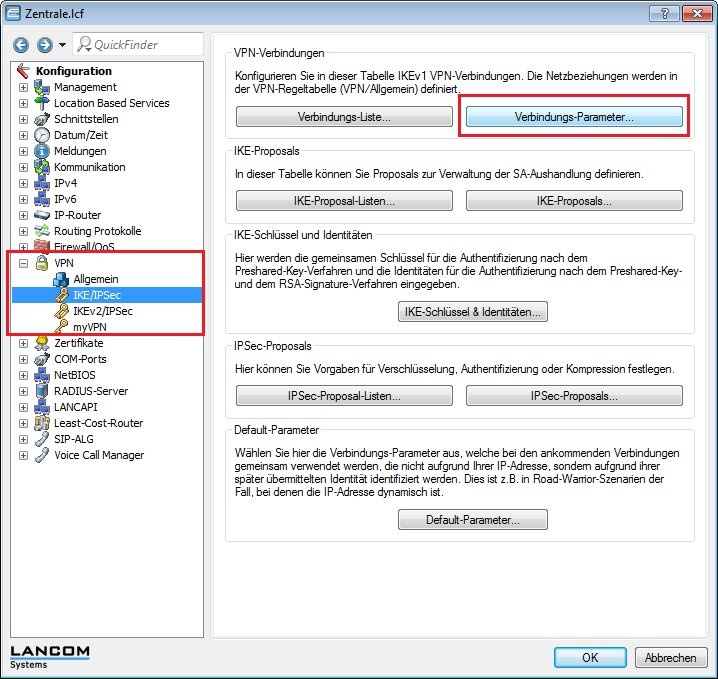

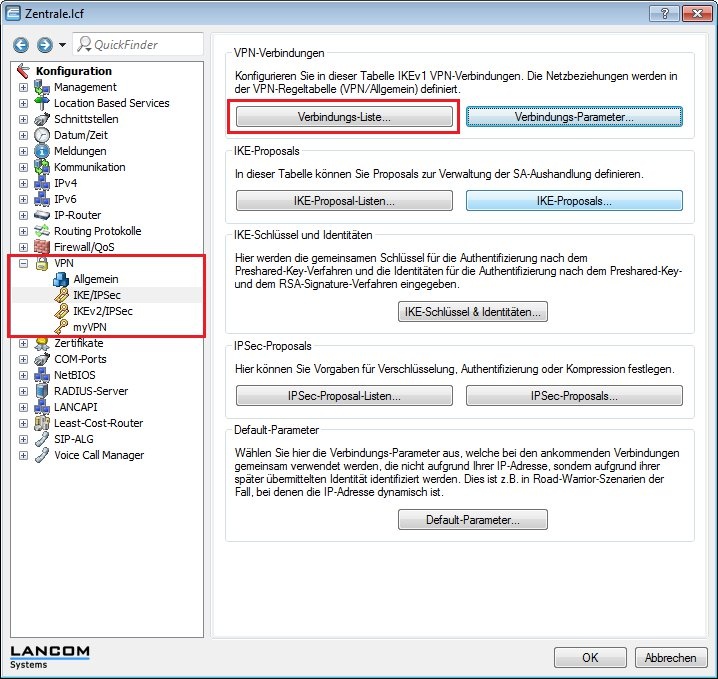

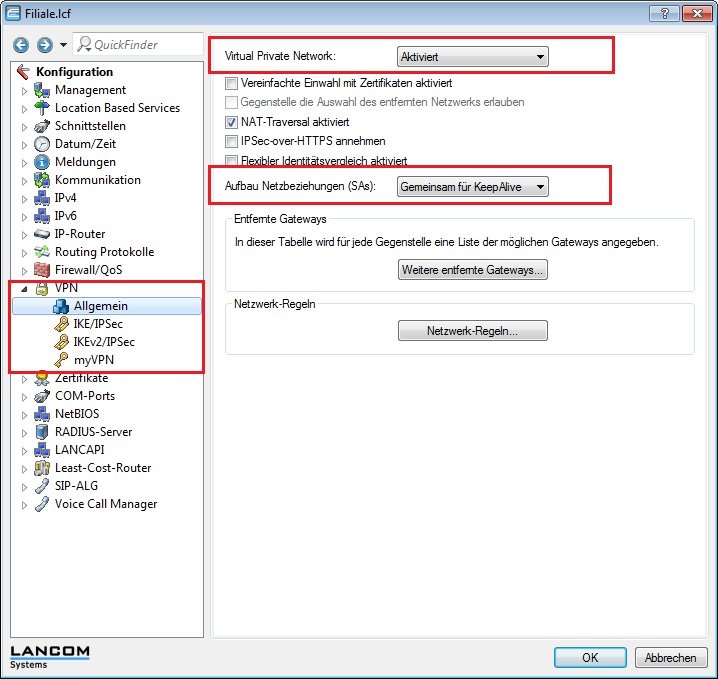

1.8 Wechseln Sie in das Menü VPN → Allgemein.

- Aktivieren Sie die VPN-Funktion des LANCOM Routers.

- Stellen Sie die Option Aufbau Netzbeziehungen (SAs) auf den Wert Gemeinsam für KeepAlive.

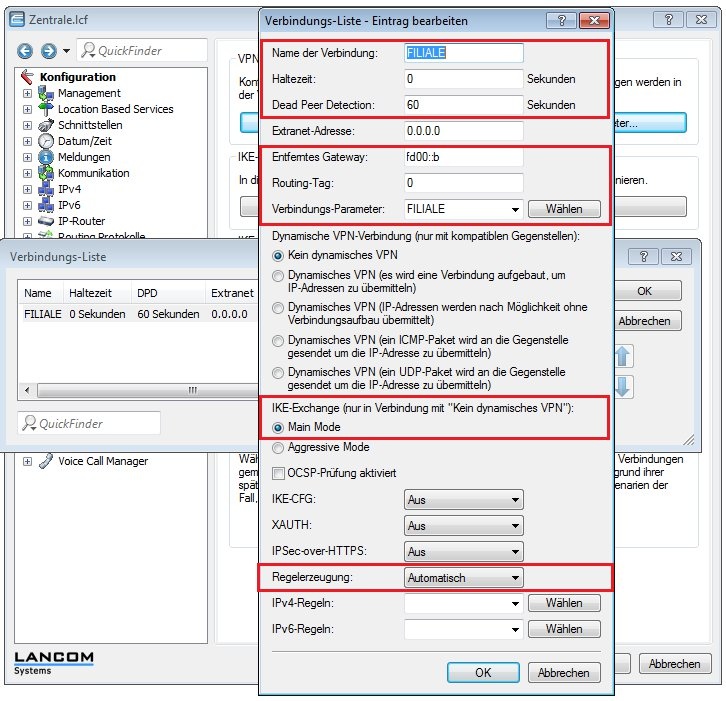

- Der LANCOM Router in der Zentrale soll die VPN-Verbindung annehmen, daher muss hier der Wert für die Haltezeit auf 0 Sekunden eingestellt werden.

- Die Dead Peer Detection dient der VPN-Verbindungsüberwachung. Tragen Sie hier z.B. den Wert 60 Sekunden ein. Weitere Informationen zur Dead Peer Detection erhalten Sie in diesem Knowledge Base Artikel.

- Im Feld Entferntes Gateway müssen Sie die öffentliche IP-Adresse des LANCOM Routers in der Filiale eintragen. In diesem Beispiel ist das die fd00::b.

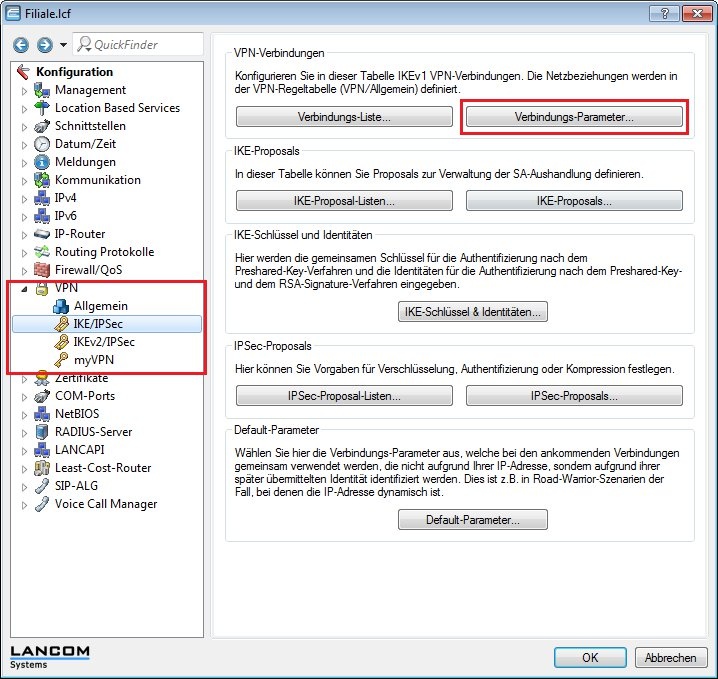

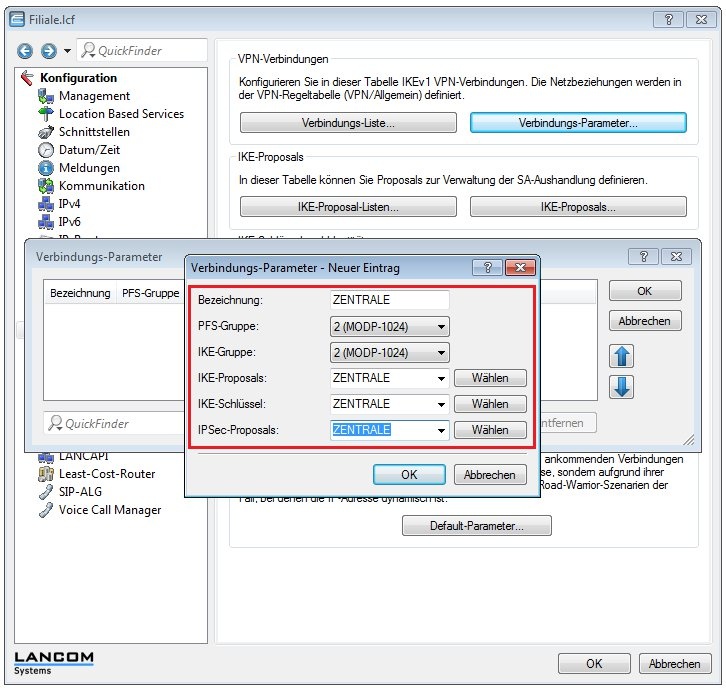

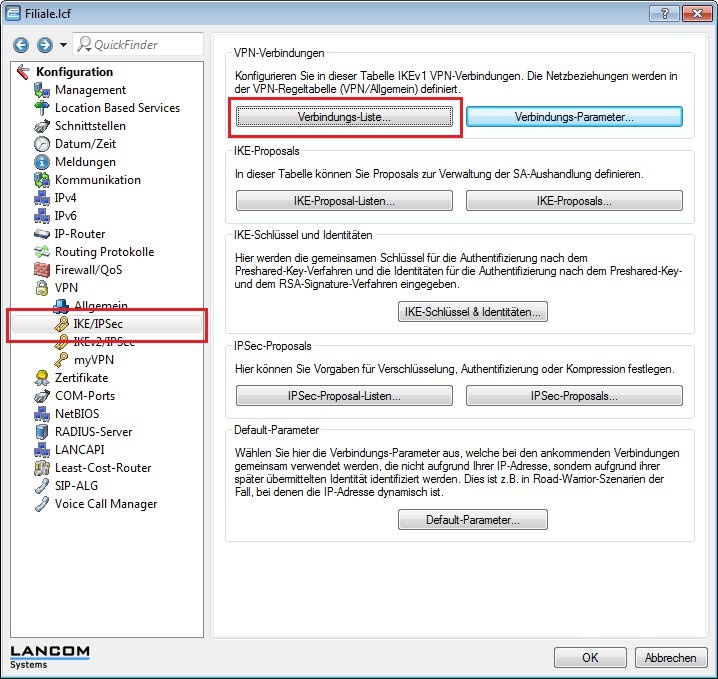

- Als Verbindungs-Parameter muss der Eintrag FILIALE ausgewählt werden.

- Die Regelerzeugung wird in diesem Beispiel Automatisch durchgeführt.

- Als IKE-Exchange Mode muss die Option Main Mode aktiviert sein.

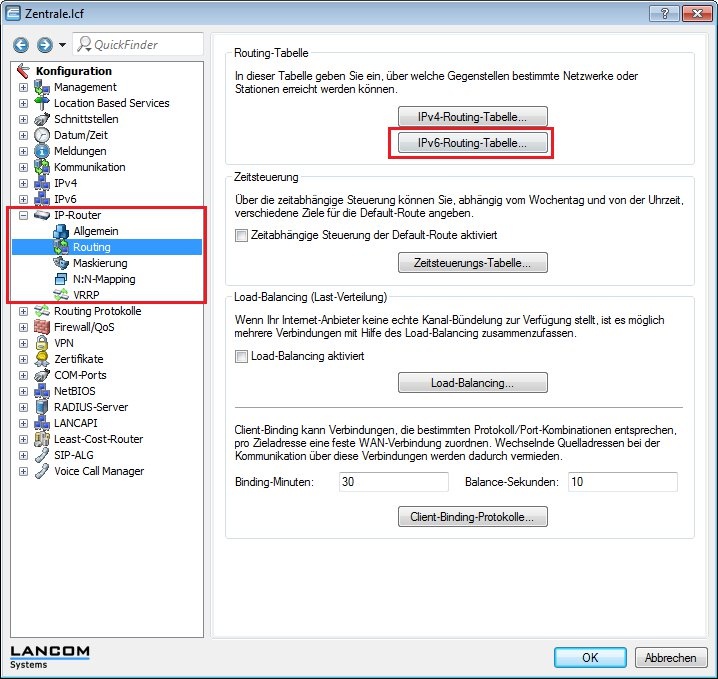

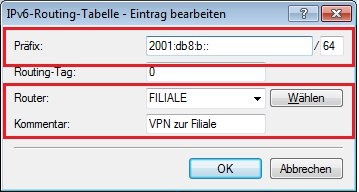

- Tragen Sie als IP-Adresse die Adresse des lokalen IPv6-Netzwerkes in der Filiale ein. In diesem Beispiel ist dies die 2001:db8:b::/64.

- Im Feld Router muss die Bezeichnung der VPN-Gegenstelle (hier: FILIALE) eingestellt werden.

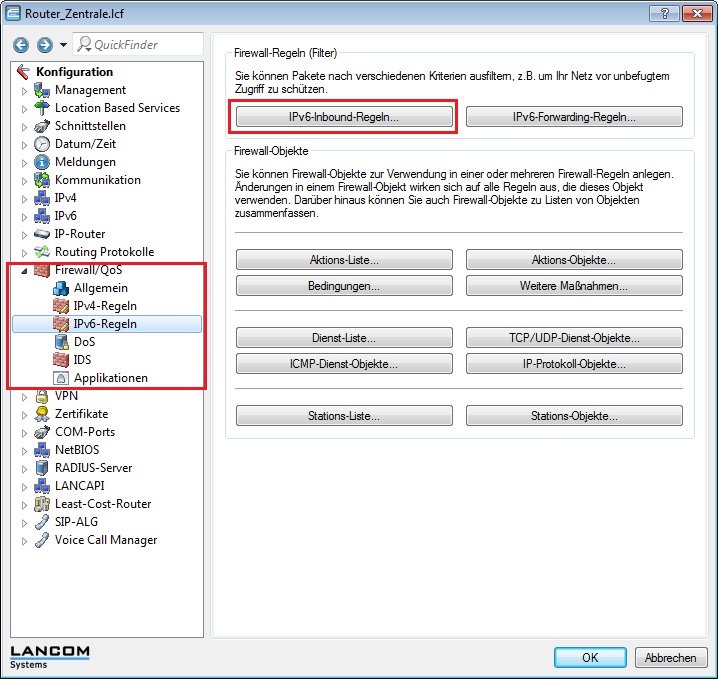

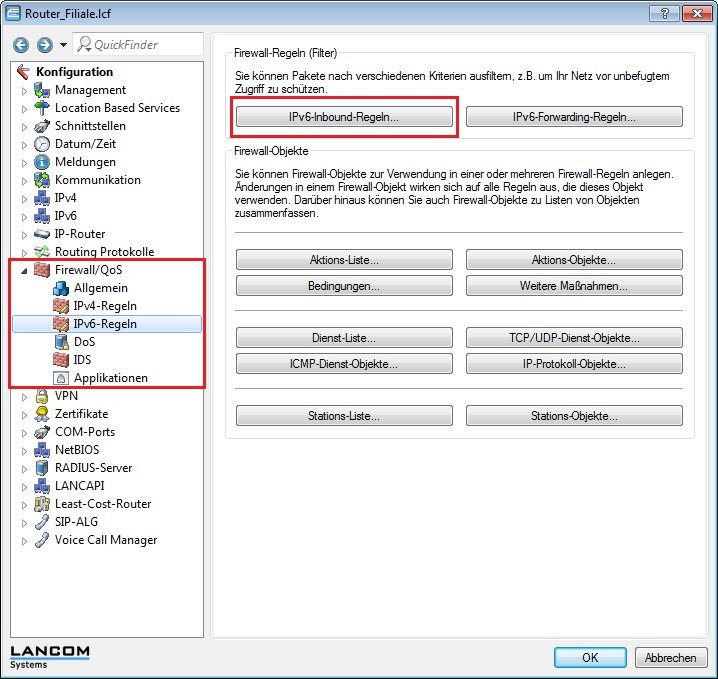

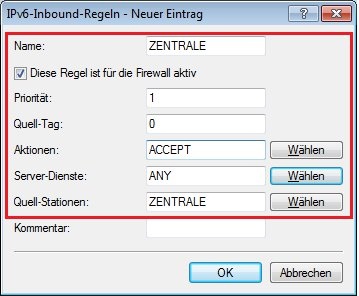

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die FILIALE) erlaubt ist.

- Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Filiale eintragen.

Stellen Sie sicher, dass in dieser Liste die gleichen IKE-Proposals eingetragen sind, wie beim LANCOM Router in der Zentrale (siehe Schritt 1.3 ).

Stellen Sie sicher, dass in dieser Liste die gleichen IPSec-Proposals eingetragen sind, wie beim LANCOM Router in der Zentrale (siehe Schritt 1.5).

- Name: Geben Sie einen beliebigen Namen ein.

- Lokaler Identitätstyp: Wählen Sie den Typ der Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Lokale Identität: Bestimmen Sie die lokale Identität. In diesem Beispiel wird für den LANCOM Router in der Filiale die lokale Identität filiale@test.de verwendet.

- Entfernter Identitätstyp: Wählen Sie den Typ der Identität des Routers in der Filiale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Entfernte Identität: Bestimmen Sie die entfernte Identität. In diesem Beispiel wird für den LANCOM Router in der Zentrale die entfernte Identität zentrale@test.de verwendet.

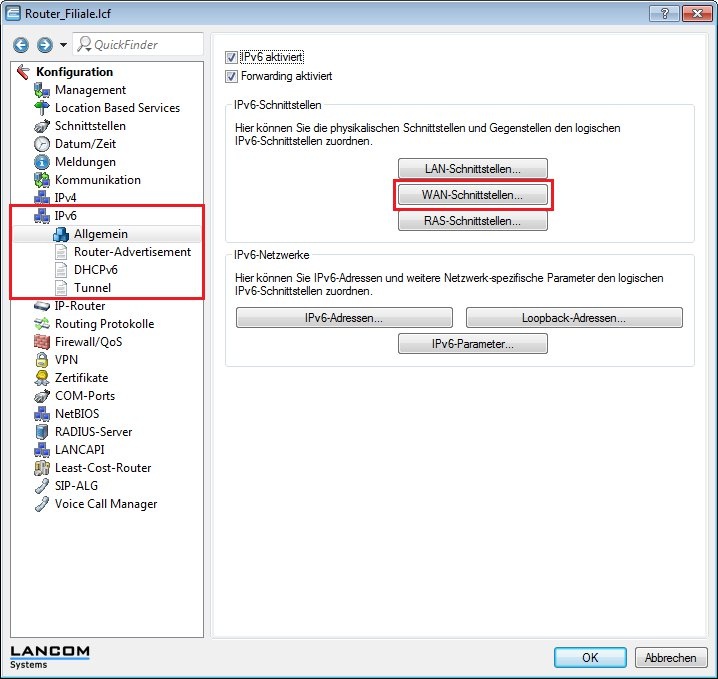

- Aktivieren Sie die VPN-Funktion des LANCOM Routers.

- Stellen Sie die Option Aufbau Netzbeziehungen (SAs) auf den Wert Gemeinsam für KeepAlive.

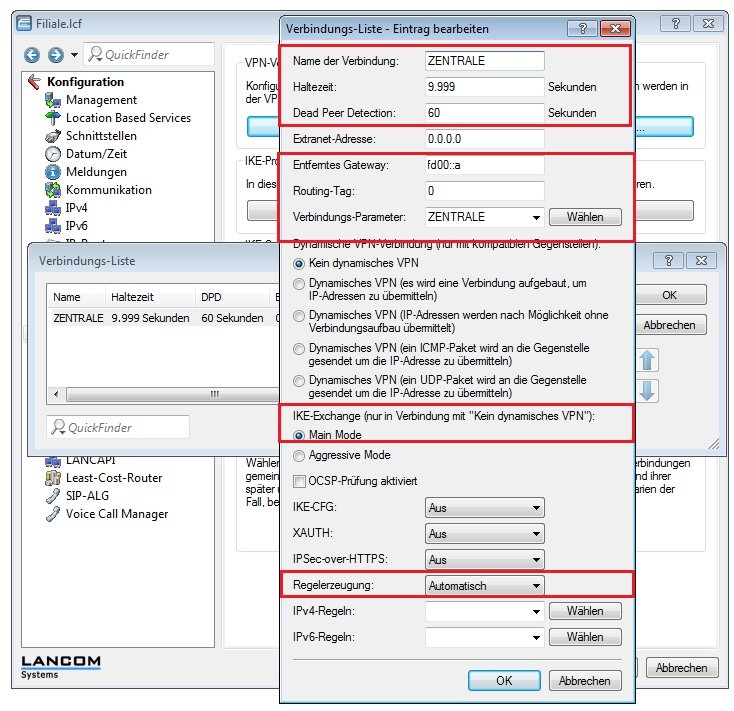

- Der LANCOM Router in der Filiale soll die VPN-Verbindung zur Zentrale aktiv aufbauen, daher muss hier der Wert für die Haltezeit auf 9.999 Sekunden eingestellt werden.

- Die Dead Peer Detection dient der VPN-Verbindungsüberwachung. Tragen Sie hier z.B. den Wert 60 Sekunden ein.

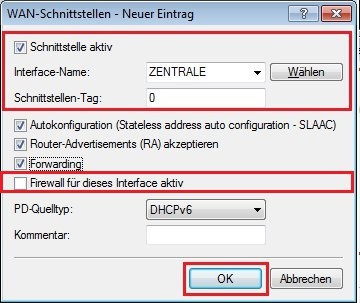

- Im Feld Entferntes Gateway müssen Sie die öffentliche IPv6-Adresse des LANCOM Routers in der ZENTRALE eintragen. In diesem Beispiel ist das die fd00::a.

- Als Verbindungs-Parameter muss der Eintrag ZENTRALE ausgewählt werden.

- Die Regelerzeugung wird in diesem Beispiel Automatisch durchgeführt.

- Als IKE-Exchange Mode muss die Option Main Mode aktiviert sein.

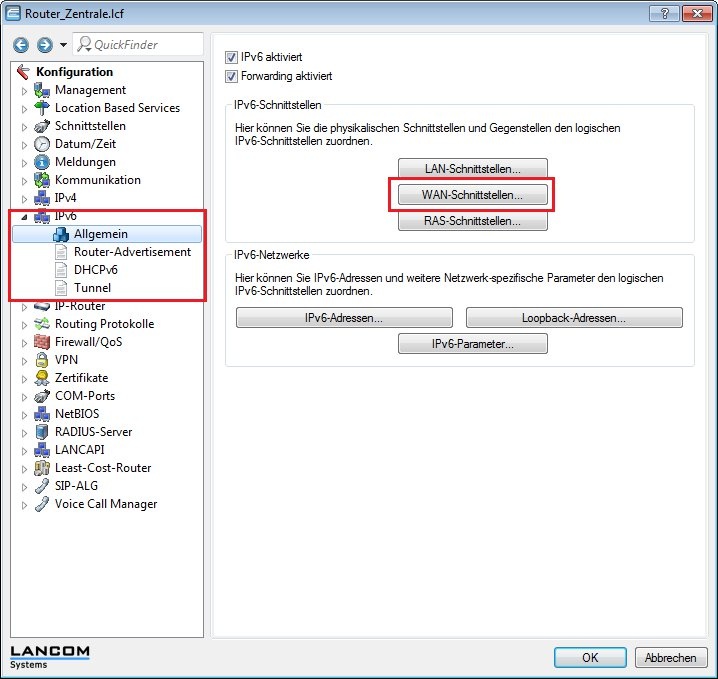

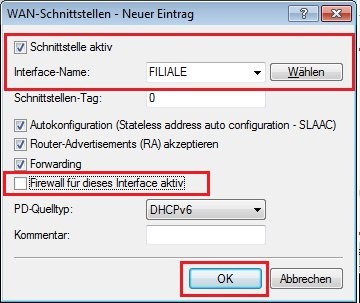

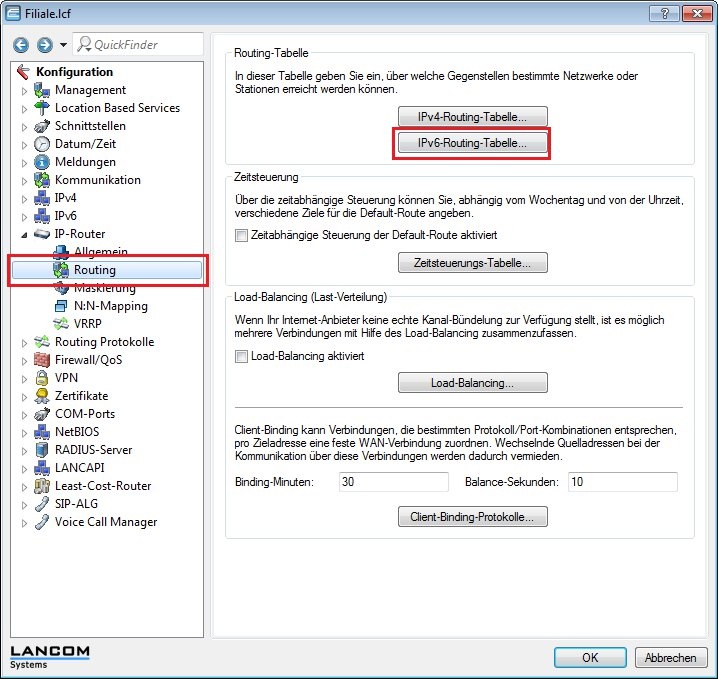

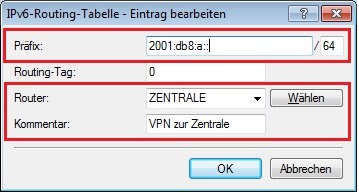

- Tragen Sie als IP-Adresse die Adresse des lokalen IPv6-Netzwerkes in der Zentrale ein. In diesem Beispiel ist dies die 2001:db8:a::/64.

- Im Feld Router muss die Bezeichnung der VPN-Gegenstelle (hier: ZENTRALE) eingestellt werden.

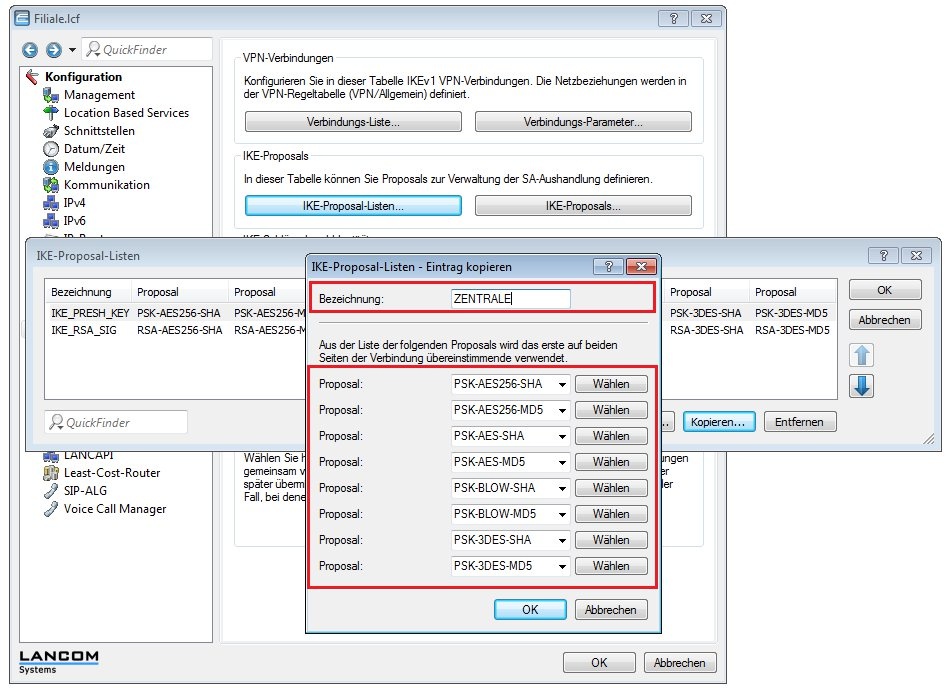

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die ZENTRALE) erlaubt ist.

- Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Zentrale eintragen.

Sollten beim Verbindungsaufbau Probleme auftreten oder die aufgebaute VPN-Verbindung nicht ordnungsgemäß funktionieren kann ein VPN-Status Trace bei der Diagnose helfen. Informationen erhalten Sie in diesem Knowledge Base Artikel .