Beschreibung:

Das BPjM-Modul wird von der Bundeszentrale für Kinder- und Jugendmedienschutz herausgegeben und sperrt Webseiten, die Kindern und Jugendlichen in Deutschland nicht zugänglich gemacht werden dürfen. Diese Funktion ist besonders für Schulen und Bildungseinrichtungen mit minderjährigen Schülern relevant. Damit sind DNS-Domains, deren Inhalte offiziell als jugendgefährdend eingestuft werden, für die entsprechende Zielgruppe in Deutschland nicht erreichbar. Eine automatische und regelmäßige Aktualisierung und Erweiterung dieser Auflistung ist dabei gewährleistet. Das BPJM-Modul sperrt DNS-Domains, die auf der offiziellen Webseiten-Liste der Bundesprüfstelle für jugendgefährdende Medien (BPjM) stehen. Eine Sperrung nach Kategorie oder Override (Erlauben) ist hierbei nicht möglich.

In diesem Artikel wird beschrieben, wie der BPjM-Filter auf einem LANCOM Router eingerichtet werden kann.

Der BPjM-Filter prüft DNS-Domains und sperrt die zugehörige IP-Adresse, wenn sich die DNS-Domain auf der BPjM-Filterliste befindet. Wenn auf einem physikalischen Web-Server mit einer IP-Adresse aber mehrere virtuelle Web-Server bereitgestellt werden, haben alle Webseiten dieselbe IP-Adresse. Dadurch werden alle Webseiten auf diesem Server gesperrt, sobald sich eine der DNS-Domains auf der BPjM-Filterliste befindet (sogenanntes Overblocking). Es ist zwar möglich eine gewünschte DNS-Domain wieder über die Firewall-Regel BPJM-ALLOW-LIST freizugeben. Dann sind aber alle DNS-Domains hinter dieser IP-Adresse wieder erlaubt (also gegebenenfalls auch unerwünschte DNS-Domains).

Es ist auch möglich den BPjM-Filter in Verbindung mit dem Content Filter zu verwenden. Dazu muss die Firewall-Regel für den Content Filter höher priorisiert sein als die Regeln für den BPjM-Filter.

In der Standard-Konfiguration sind bereits entsprechende priorisierte Firewall-Regeln vorhanden:

- CONTENT-FILTER mit der Priorität 9999

- BPJM-ALLOW-LIST mit der Priorität 9998

- BPJM mit der Priorität 9997

Voraussetzungen:

- LCOS ab Version 10.70 Rel (download aktuelle Version)

- LANtools ab Version 10.70 Rel (download aktuelle Version)

- LANCOM BPjM-Filter oder LANCOM Content Filter Option (enthält den BPjM-Filter)

- Der LANCOM Router muss als DNS-Server bzw. DNS-Forwarder im Netzwerk fungieren

- Blockieren von DNS-Anfragen (UDP-Port 53) zu einem externen DNS-Server im Internet durch eine Firewall-Regel

- Blockieren von DNS-Anfragen über DNS-over-TLS (TCP-Port 853) zu einem externen DNS-Server im Internet durch eine Firewall-Regel

- Deaktivieren von DNS-over-HTTPS im Web-Browser (etwa per Gruppenrichtlinie)

Szenario:

- In einem LANCOM Router ist das Netzwerk INTRANET mit dem IP-Adressbereich 192.168.10.0/24 konfiguriert.

- Zusätzlich soll ein weiteres Netzwerk (BPJM-Netzwerk) mit dem IP-Adressbereich 192.168.20.0/24 eingerichtet werden. Für dieses soll der BPjM-Filter aktiviert werden, um unerwünschte DNS-Domains zu filtern.

- An dem Router ist ein VLAN-fähiger Switch angeschlossen, welcher die Pakete weiterverteilt.

Vorgehensweise:

1. Einrichtung des separaten Netzwerks für den BPjM-Filter:

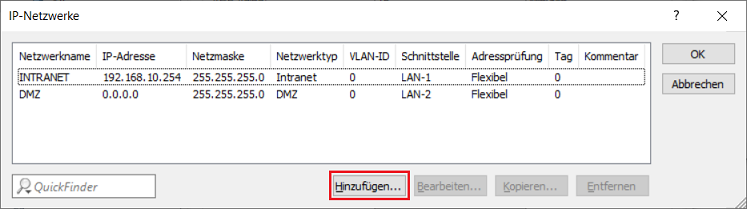

1.1 Verbinden Sie sich per LANconfig mit dem Router und wechseln in das Menü IPv4 → Allgemein → IP-Netzwerke.

1.2 Klicken Sie auf Hinzufügen, um ein weiteres Netzwerk zu erstellen, für welches der BPjM-Filter verwendet werden soll.

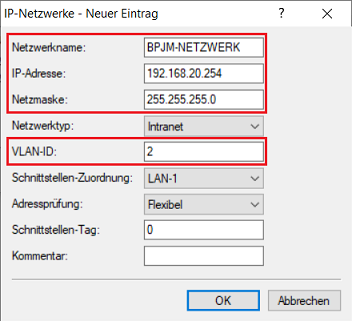

1.3 Passen Sie die folgenden Parameter an:

- Netzwerkname: Vergeben Sie einen aussagekräftigen Namen für das Netzwerk (in diesem Beispiel BPJM-NETZWERK).

- IP-Adresse: Tragen Sie eine IP-Adresse aus einem bisher nicht verwendet Netzwerk ein (in diesem Beispiel die IP-Adresse 192.168.20.254).

- Netzmaske: Tragen Sie eine passende Subnetzmaske für das Netzwerk ein (in diesem Beispiel 255.255.255.0).

- VLAN-ID: Tragen Sie eine bisher nicht verwendete VLAN-ID ein, um dieses Netzwerk logisch von dem Netzwerk INTRANET zu trennen (in diesem Beispiel die VLAN-ID 2).

Damit die Kommunikation funktioniert, muss auf dem angeschlossenen Switch die verwendete VLAN-ID konfiguriert und auf dem Port zum Router der Tagging-Modus Hybrid verwendet werden. Als PVID muss die VLAN-ID verwendet werden, welche im Switch dem Netzwerk INTRANET zugewiesen ist.

Informationen zur Konfiguration bei LANCOM Switches finden Sie in den folgenden Knowledge Base Artikeln:

- VLAN-Tagging-Modi erklärt

- VLAN-Konfiguration auf LANCOM Switches der GS-23xx Serie

- VLAN-Konfiguration auf LANCOM Switches der GS-24xx / GS-3xxx / XS-3xxx Serie

- Einrichten von VLAN auf einem Switch mit LCOS SX 5.xx

Bei Verwendung von Switches eines anderen Herstellers konsultieren Sie bitte das Handbuch oder wenden sich an den jeweiligen Hersteller.

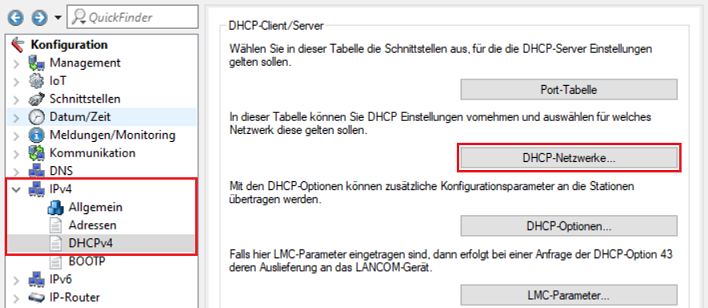

1.4 Wechseln Sie in das Menü IPv4 → DHCPv4 → DHCP-Netzwerke.

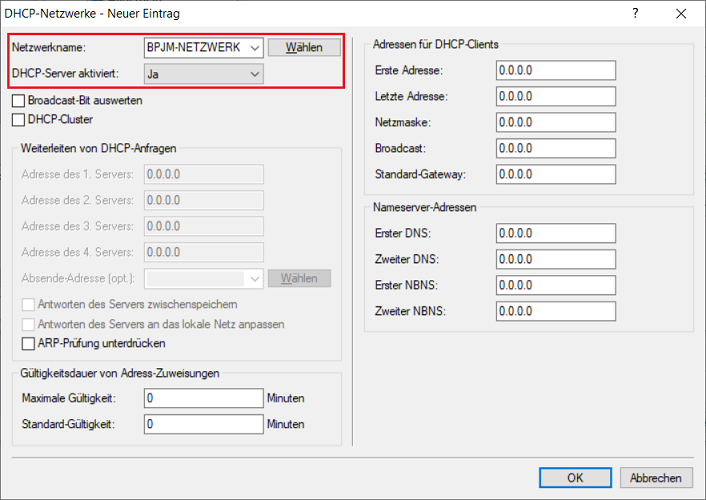

1.5 Erstellen Sie ein neues DHCP-Netzwerk und passen die folgenden Parameter an:

- Netzwerkname: Wählen Sie im Dropdownmenü das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

- DHCP-Server aktiviert: Wählen Sie im Dropdownmenü die Option Ja aus, damit der DHCP-Server dauerhaft aktiv ist.

Da bei Erster DNS und Zweiter DNS die IP-Adresse 0.0.0.0 hinterlegt ist, teilt der LANCOM Router seine eigene IP-Adresse als DNS-Server aus.

Bei Bedarf können Sie einen DHCP-Adress-Pool über die Parameter Erste Adresse und Letzte Adresse anlegen.

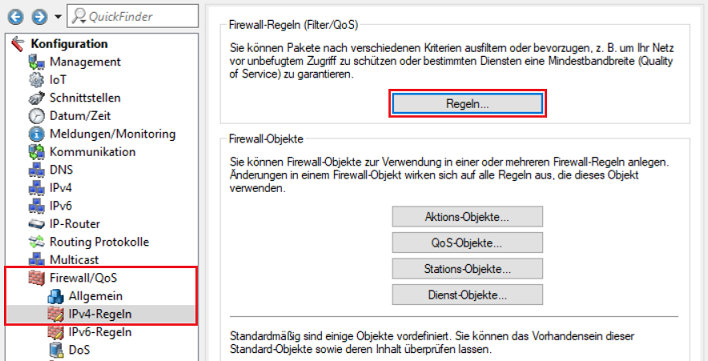

1.6 Wechseln Sie in das Menü Firewall/QoS → IPv4-Regeln → Regeln.

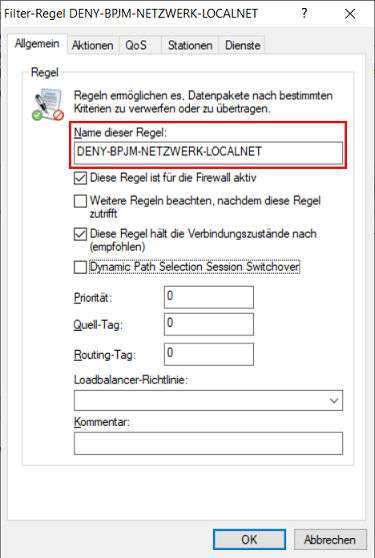

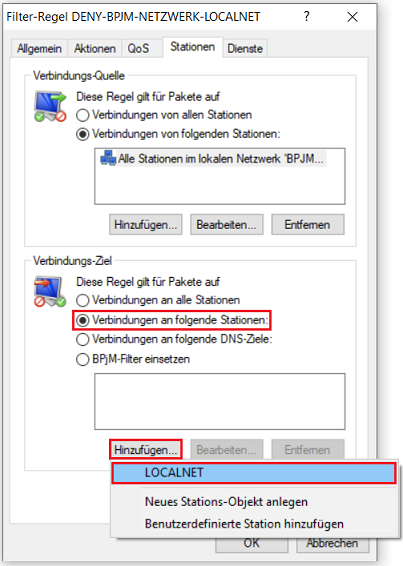

1.7 Erstellen Sie eine neue Regel, welche den Datenverkehr vom BPJM-NETZWERK in alle anderen lokalen Netzwerke unterbindet und vergeben einen aussagekräftigen Namen.

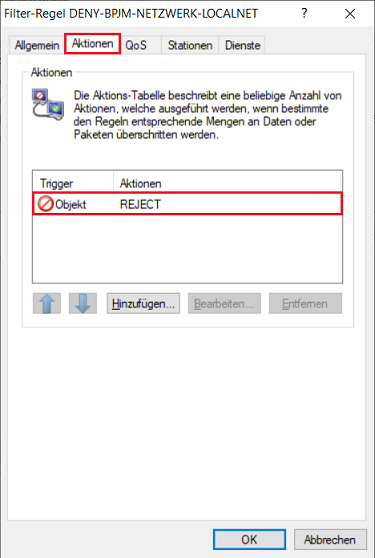

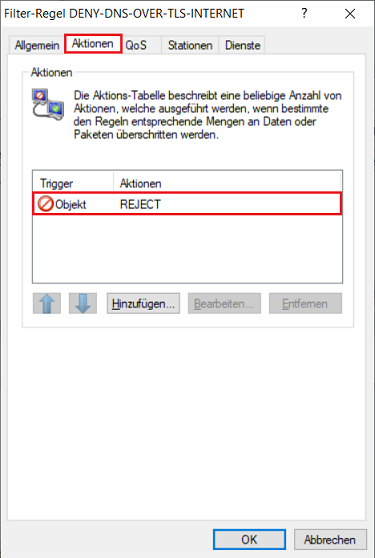

1.8 Wechseln Sie in den Reiter Aktionen und stellen sicher, dass das Objekt REJECT hinterlegt ist.

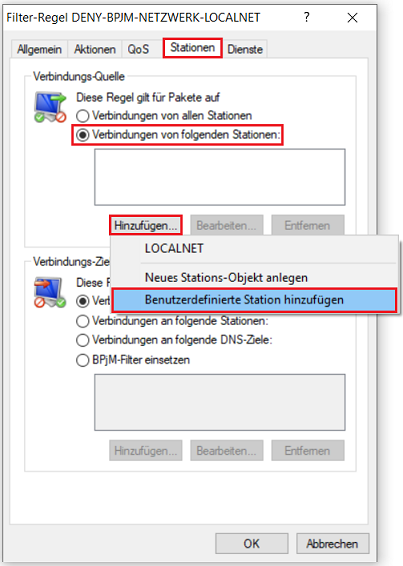

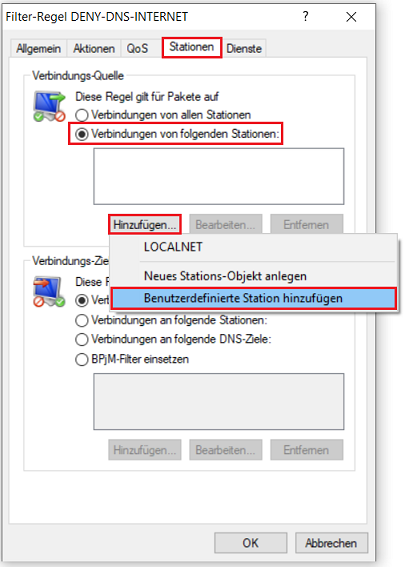

1.9 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

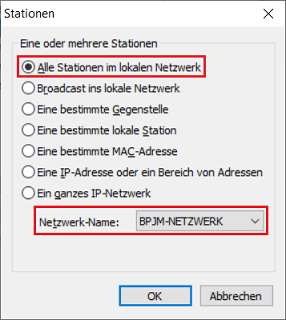

1.10 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

1.11 Wählen Sie bei Verbindungs-Ziel die Option Verbindungen an folgende Stationen aus und klicken auf Hinzufügen → LOCALNET.

Das Objekt LOCALNET beinhaltet alle im Router konfigurierten Netzwerke.

2. Konfiguration der Firewall-Regeln zum Erlauben und Verbieten von DNS-Anfragen (DNS und DNS-over-TLS):

2.1 Konfiguration einer Firewall-Regel zum Verbieten von DNS-Anfragen in beliebige Netzwerke:

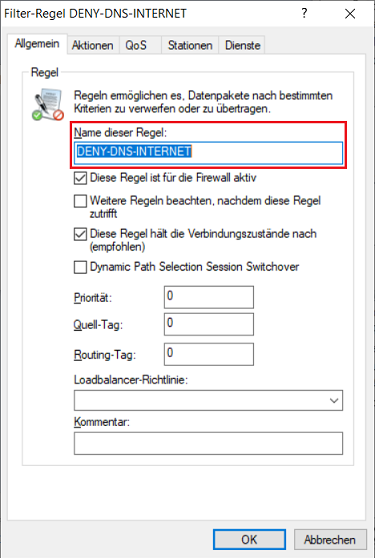

2.1.1 Erstellen Sie eine weitere Regel, welche DNS-Anfragen aus dem BPJM-NETZWERK in beliebige Netzwerke verbietet (also auch zum Internet) und vergeben einen aussagekräftigen Namen (in diesem Beispiel DENY-DNS-INTERNET).

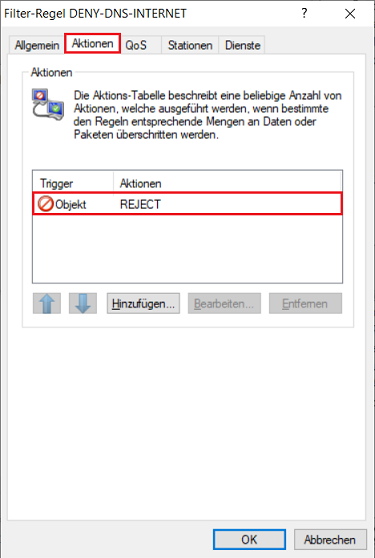

2.1.2 Wechseln Sie in den Reiter Aktionen und stellen sicher, dass das Objekt REJECT hinterlegt ist.

2.1.3 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

2.1.4 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

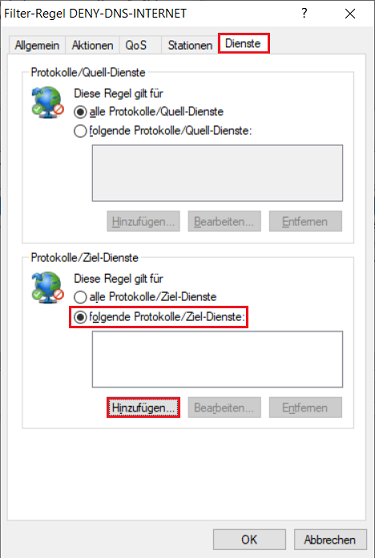

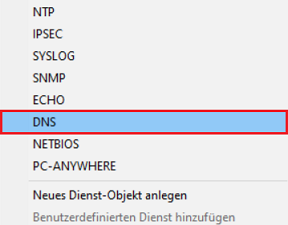

2.1.5 Wechseln Sie in den Reiter Dienste, wählen bei Protokolle/Ziel-Dienste die Option folgende Protokolle/Ziel-Dienste aus und klicken auf Hinzufügen.

2.1.6 Wählen Sie das Protokoll DNS aus.

2.2 Konfiguration einer Firewall-Regel zum Verbieten von DNS-Anfragen über DNS-over-TLS in beliebige Netzwerke:

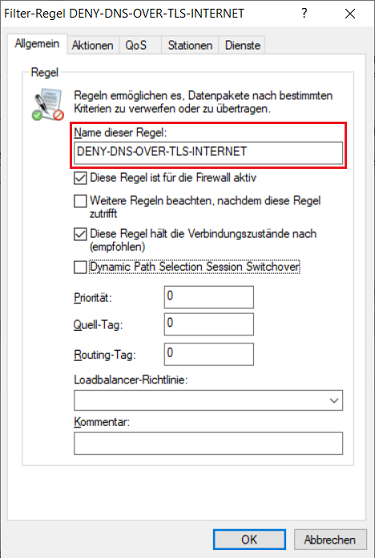

2.2.1 Erstellen Sie eine weitere Regel, welche DNS-Anfragen über DNS-over-TLS aus dem BPJM-NETZWERK in beliebige Netzwerke verbietet (also auch zum Internet) und vergeben einen aussagekräftigen Namen (in diesem Beispiel DENY-DNS-OVER-TLS-INTERNET).

2.2.2 Wechseln Sie in den Reiter Aktionen und stellen sicher, dass das Objekt REJECT hinterlegt ist.

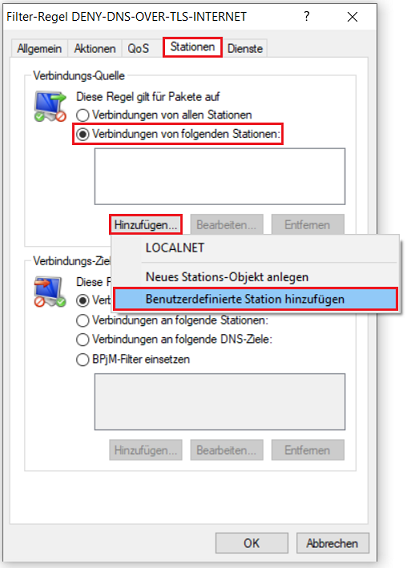

2.2.3 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

2.2.4 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

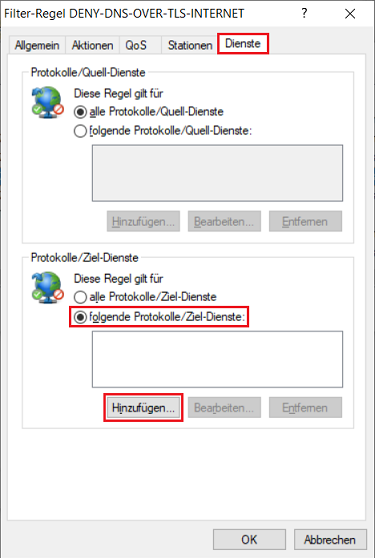

2.2.5 Wechseln Sie in den Reiter Dienste, wählen bei Protokolle/Ziel-Dienste die Option folgende Protokolle/Ziel-Dienste aus und klicken auf Hinzufügen.

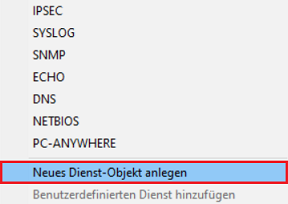

2.2.6 Klicken Sie auf Neues Dienst-Objekt anlegen.

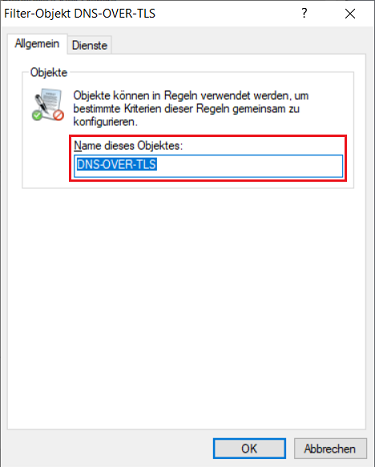

2.2.7 Vergeben Sie einen aussagekräftigen Namen für das Dienst-Objekt (in diesem Beispiel DNS-OVER-TLS).

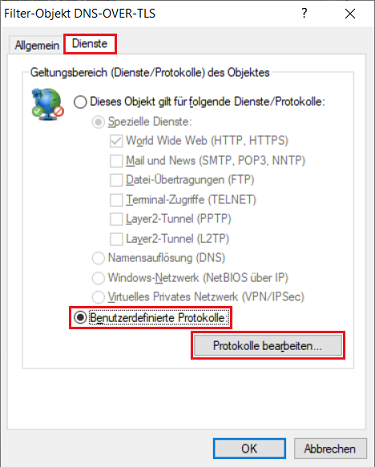

2.2.8 Wechseln Sie in den Reiter Dienste, wählen die Option Benutzderdefinierte Protokolle aus und klicken auf Protokolle bearbeiten.

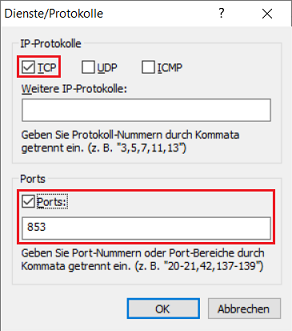

2.2.9 Wählen Sie bei IP-Protokolle die Option TCP aus und hinterlegen bei Ports den Port 853.

2.3 Konfiguration einer Firewall-Regel zum Erlauben von DNS-Anfragen in lokale Netzwerke:

Da DNS-Anfragen in Schritt 2.1 aus dem BPJM-NETZWERK in beliebige Netzwerke verboten wurden, ist es erforderlich DNS-Anfragen aus dem BPJM-NETZWERK lokal zu erlauben, damit die DNS-Auflösung funktioniert.

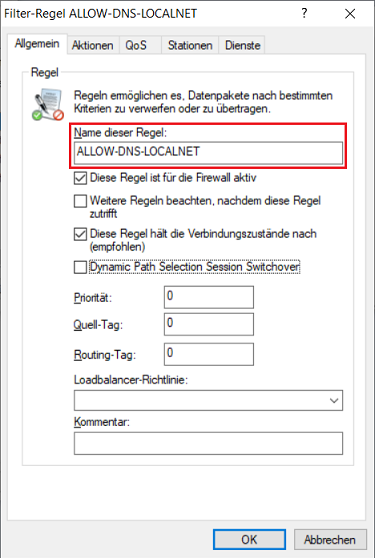

2.3.1 Erstellen Sie eine weitere Regel, welche DNS-Anfragen aus dem BPJM-NETZWERK in alle anderen lokalen Netzwerke erlaubt und vergeben einen aussagekräftigen Namen (in diesem Beispiel ALLOW-DNS-LOCALNET).

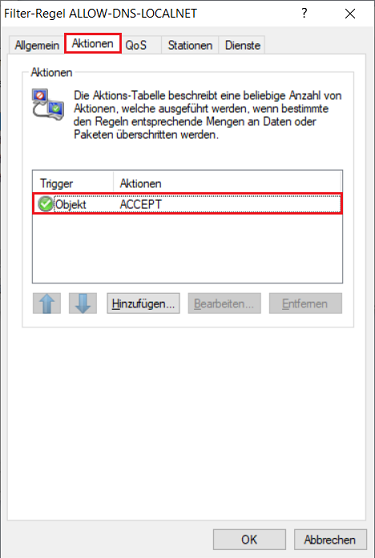

2.3.2 Wechseln Sie in den Reiter Aktionen, löschen das vorhandene Objekt REJECT und fügen stattdessen das Objekt ACCEPT hinzu.

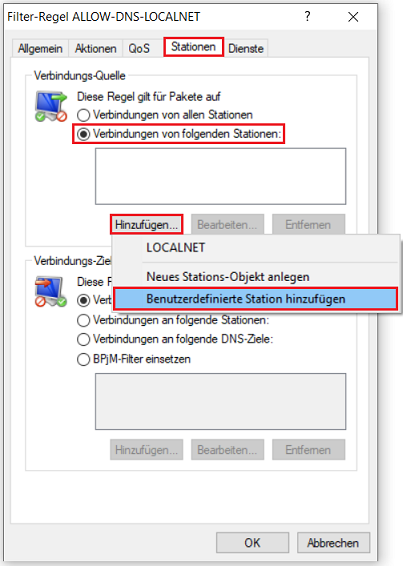

2.3.3 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

2.3.4 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

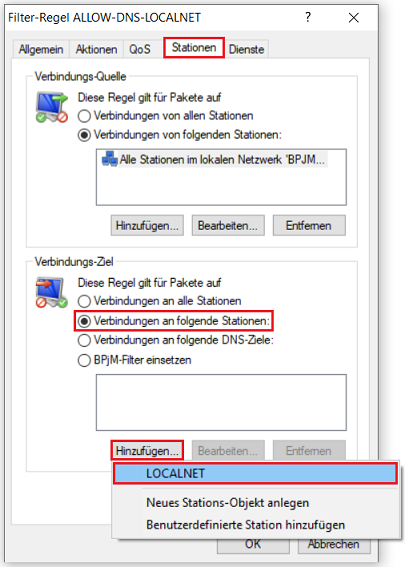

2.3.5 Wählen Sie bei Verbindungs-Ziel die Option Verbindungen an folgende Stationen aus und klicken auf Hinzufügen → LOCALNET.

Das Objekt LOCALNET beinhaltet alle im Router konfigurierten Netzwerke.

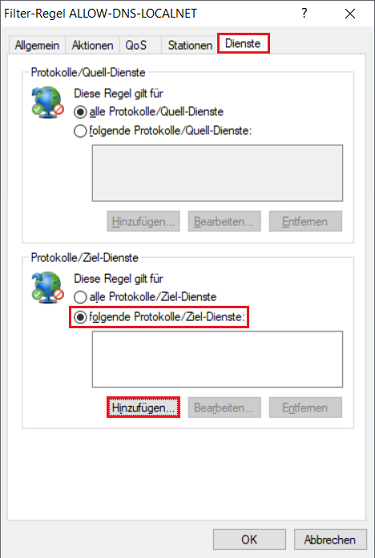

2.3.6 Wechseln Sie in den Reiter Dienste, wählen bei Protokolle/Ziel-Dienste die Option folgende Protokolle/Ziel-Dienste aus und klicken auf Hinzufügen.

2.3.7 Wählen Sie das Protokoll DNS aus.

3. Aktivieren der Firewall-Regeln für den BPjM-Filter:

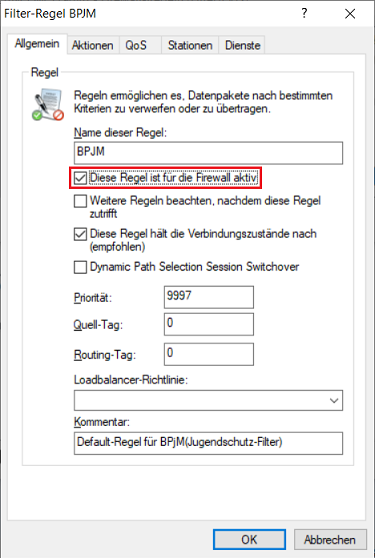

3.1 Aktivieren der Firewall-Regel BPJM:

3.1.1 Öffnen Sie die Regel BPJM und setzen den Haken bei Diese Regel ist für die Firewall aktiv. Dadurch wird der BPJM-Filter aktiviert.

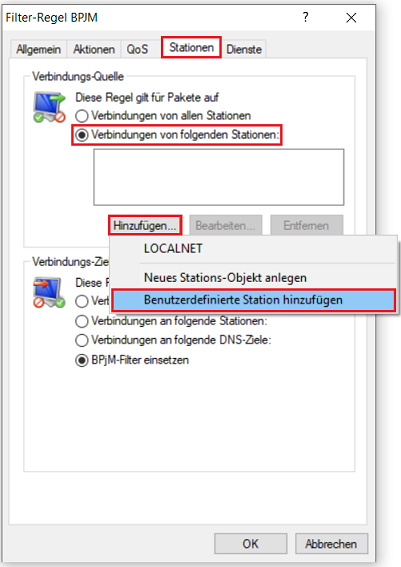

3.1.2 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

3.1.3 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

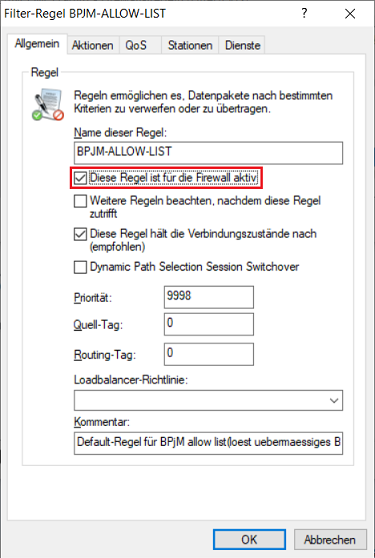

3.2 Aktivieren der Firewall-Regel BPJM-ALLOW-LIST (optional):

3.2.1 Öffnen Sie die Regel BPJM-ALLOW-LIST und setzen den Haken bei Diese Regel ist für die Firewall aktiv.

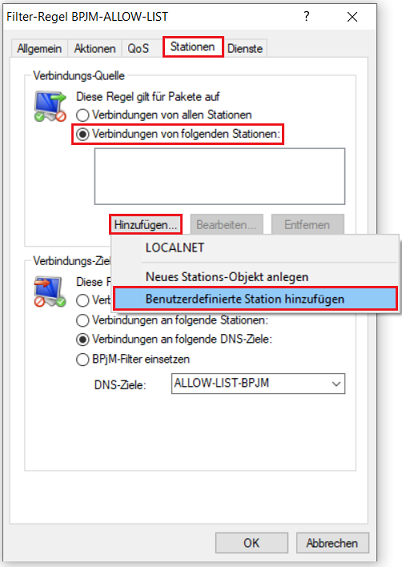

3.2.2 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen aus und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

3.2.3 Belassen Sie die Auswahl auf der Option Alle Stationen im lokalen Netzwerk und wählen bei Netzwerk-Name das in Schritt 1.3 erstellte Netzwerk aus (in diesem Beispiel BPJM-NETZWERK).

4. Erlauben bestimmter Webseiten in der BPJM-ALLOW-LIST:

Wenn bestimmte Webseiten oder bestimmte Inhalte von Webseiten nicht geladen werden können, besteht die Möglichkeit diese über die BPJM-ALLOW-LIST freizugeben.

- Ist die DNS-Domain des blockierten Inhalts nicht bekannt, kann diese per Trace und über die Konsole ausgelesen werden (siehe Schritte 4.1 - 4.3).

- Ist die DNS-Domain des blockierten Inhalts bekannt, beginnen Sie direkt mit Schritt 4.4.

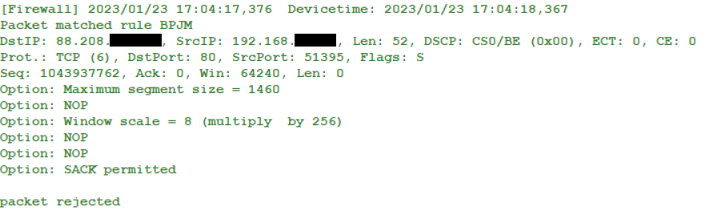

4.1 Starten sie einen Trace über den LANtracer mit dem Parameter Firewall (Möglichkeit 2: Experten-Konfiguration) und versuchen auf die blockierte Webseite zuzugreifen.

Wenn Sie im Trace die Meldung Packet matched rule BPJM mit der Aktion packet rejected sehen, handelt es sich um ein Paket, welches durch den BPjM-Filter blockiert wurde. Unter DstIP finden Sie die IP-Adresse, welche blockiert wurde.

Alternativ können Sie den Trace auch über die Konsole mit dem Befehl trace # firewall starten. Mit dem gleichen Befehl können Sie den Trace auch wieder beenden.

4.2 Verbinden Sie sich per Konsole mit dem Router und geben den Befehl ls Status/Firewall/DNS-Database/Destination-Addresses/ ein. Dies muss direkt nach einem Webseitenaufruf erfolgen, bei dem Inhalte blockiert wurden, da die Einträge ansonsten herausaltern.

Sind hier Einträge mit dem Namen BPJM vorhanden, wurden Inhalte durch den BPJM-Filter blockiert. Dazu wird die blockierte IP-Adresse angezeigt.

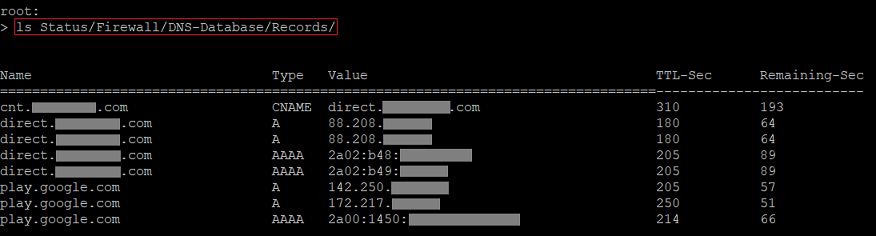

4.3 Geben Sie anschließend den Befehl ls Status/Firewall/DNS-Database/Records/ ein.

In dieser Tabelle werden zu den aufgerufenen DNS-Domains die zugehörigen IP-Adressen angezeigt. Durch einen Abgleich mit dem Firewall-Trace (siehe Schritt 4.1) und der Tabelle Destination-Addresses (siehe Schritt 4.2) kann so die blockierte DNS-Domain herausgefunden werden, welche dann in der BPJM-ALLOW-LIST eingetragen werden kann.

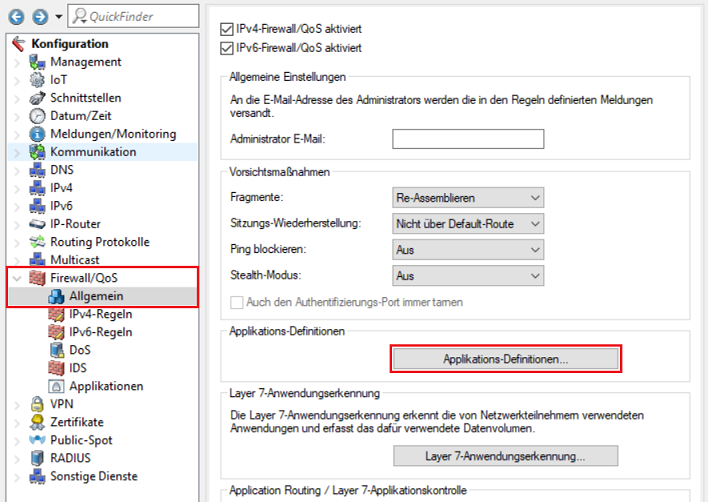

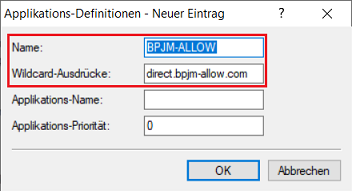

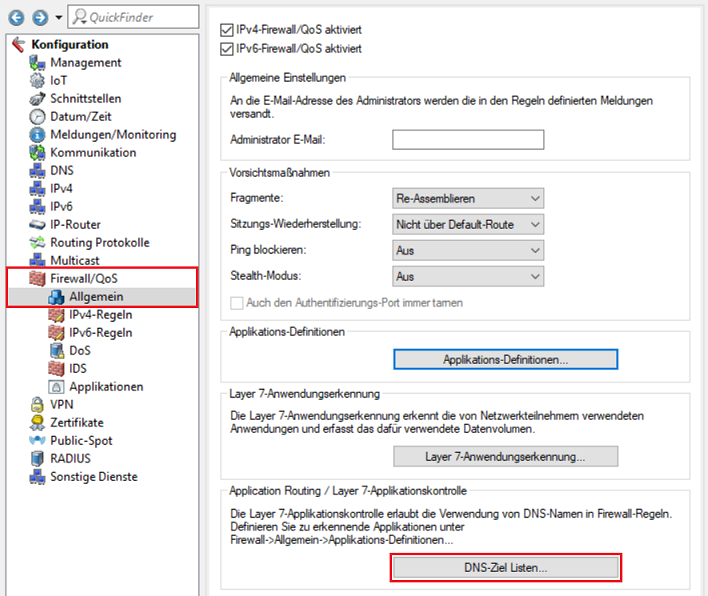

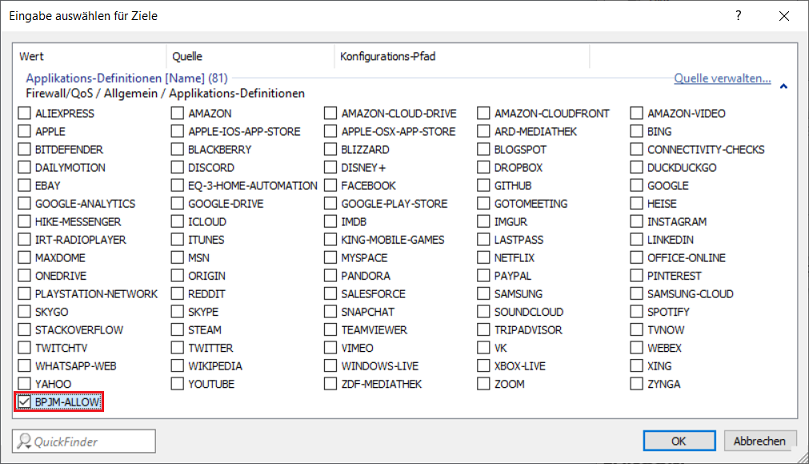

4.4 Öffnen Sie das Menü Firewall/QoS → Allgemein → Applikations-Definitionen.

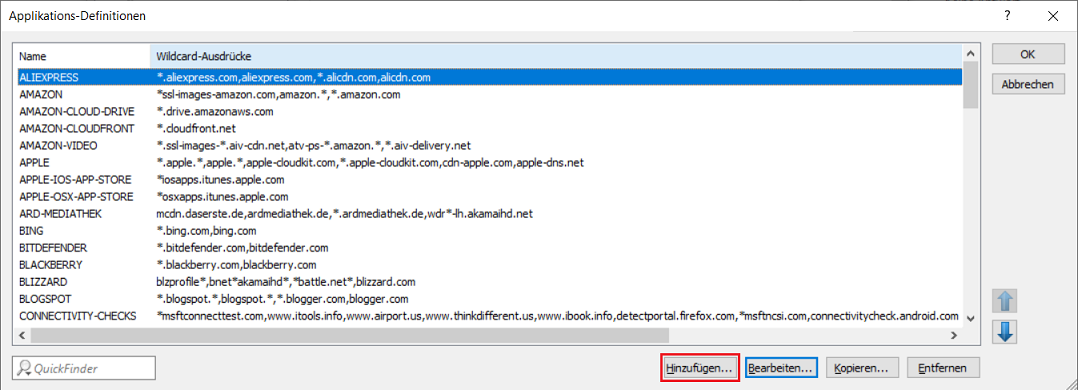

4.5 Klicken Sie auf Hinzufügen, um eine neue Definition zu hinterlegen.

4.6 Passen Sie die folgenden Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Wildcard-Ausdrücke: Tragen Sie die blockierte DNS-Domain ein (in diesem Beispiel direct.bpjm-allow.com).

In dem Feld Wildcard-Ausdrücke kann auch die Wildcard * verwendet werden. Diese steht für beliebig viele Zeichen. Wird etwa die DNS-Domain *.bpjm-allow.com hinterlegt, deckt dies beliebige Sub-Domains mit ab.

Es kann sein, dass je nach Webseite mehrere DNS-Domains hinterlegt werden müssen. In einer Applikations-Definition können einzelne Einträge durch ein Komma voneinander separiert werden.

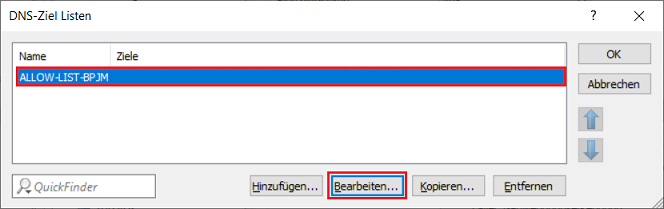

4.7 Wechseln Sie in das Menü DNS-Ziel-Listen.

4.8 Wählen Sie die vorgefertigte Liste ALLOW-LIST-BPJM aus und klicken auf Bearbeiten.

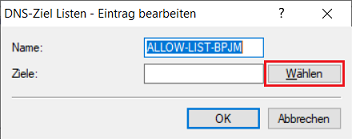

4.9 Klicken Sie auf Wählen.

4.10 Wählen Sie die in Schritt 4.6 erstellte Applikations-Definition aus (in diesem Beispiel BPJM-ALLOW).

Sie können auch mehrere Einträge auswählen. Diese werden dann automatisch durch ein Komma separiert.