Beschreibung:

In diesem Artikel wird beschrieben, wie eine WireGuard-Verbindung zwischen einer LANCOM R&S®Unified Firewall und dem WireGuard Client für Windows eingerichtet werden kann.

Eine Verbindungsüberwachung ist in WireGuard nicht implementiert. Dadurch wird eine Verbindung nach dem Aufbau immer als aktiv angezeigt, auch wenn diese gar nicht zustande gekommen ist.

Voraussetzungen:

- LANCOM R&S®Unified Firewall ab LCOS FX 10.12

- WireGuard Windows Client

- Bereits eingerichtete und funktionsfähige Internet-Verbindung samt lokalem Netzwerk auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Szenario:

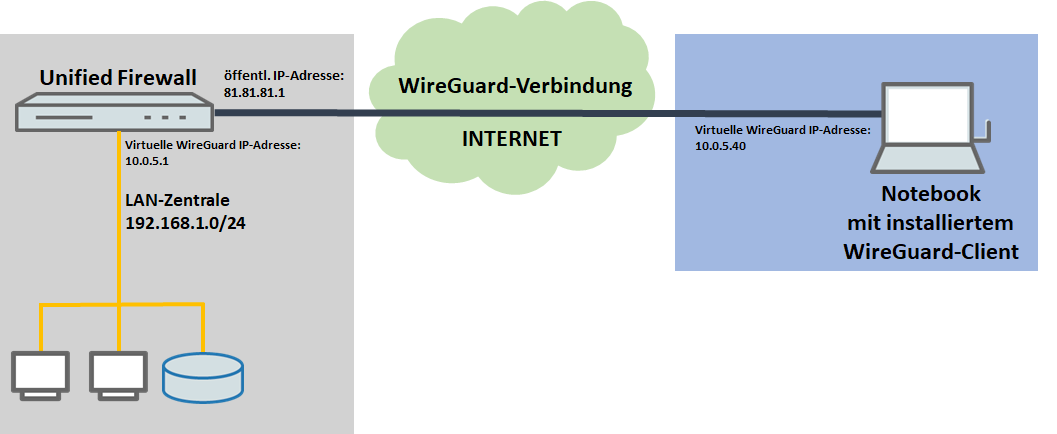

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per WireGuard Client-to-Site Verbindung ermöglichen.

- Dazu ist auf den Notebooks der Außendienst-Mitarbeiter der WireGuard-Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.1.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.1.0/24.

- Die Unified Firewall verwendet für die WireGuard-Verbindung die virtuelle IP-Adresse 10.0.5.1, während der WireGuard-Client die virtuelle IP-Adresse 10.0.5.40 verwendet.

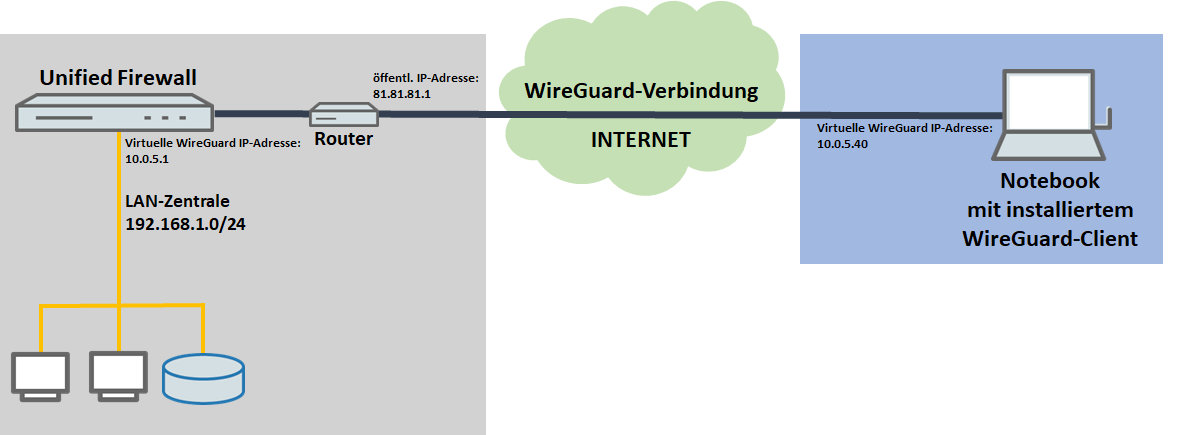

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:

- Ein Unternehmen möchte seinen Außendienst-Mitarbeitern den Zugriff auf das Firmennetzwerk per WireGuard Client-To-Site Verbindung ermöglichen.

- Dazu ist auf den Notebooks der Außendienst-Mitarbeiter der WireGuard-Client installiert.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router hat die feste öffentliche IP-Adresse 81.81.81.1.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.1.0/24.

- Die Unified Firewall verwendet für die WireGuard-Verbindung die virtuelle IP-Adresse 10.0.5.1, während der WireGuard-Client die virtuelle IP-Adresse 10.0.5.40 verwendet.

Vorgehensweise:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Portforwarding auf dem vorgeschalteten Router eingerichtet werden (der Standard-Port für WireGuard ist 51820, bei weiteren WireGuard-Verbindungen wird der Port hochgezählt).

Die Konfiguration der WireGuard-Verbindungen muss auf der Unified Firewall sowie auf dem Software-Client parallel ausgeführt werden (Schritte 1.1 und 1.2 sowie 2.), da der Public-Key auf der Unified Firewall sowie in dem Software-Client hinterlegt werden muss. Zur besseren Übersichtlichkeit wird die Einrichtung jedoch getrennt beschrieben.

1. Konfiguration von WireGuard auf der Unified Firewall:

1.1 Konfiguration des WireGuard-Interfaces auf der Unified Firewall:

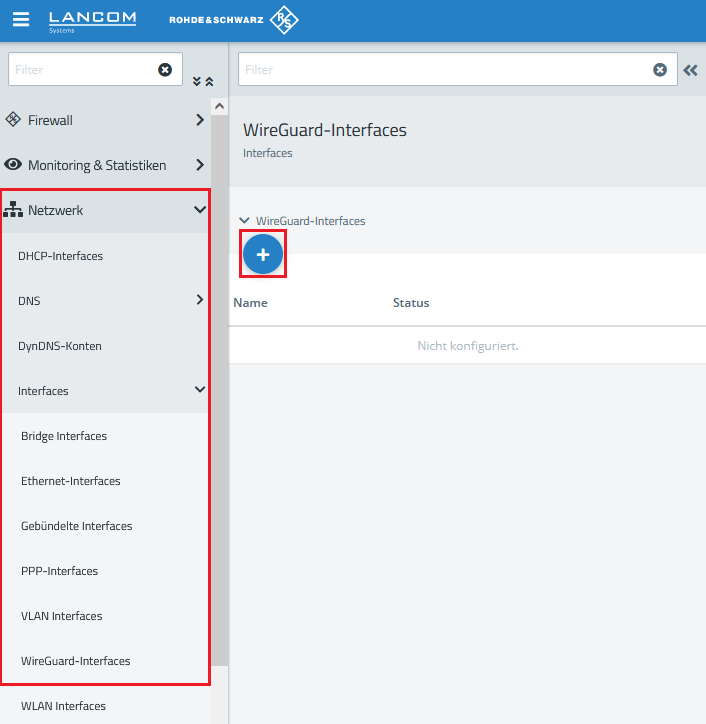

Für jede WireGuard-Konfiguration (WireGuard-Verbindung genannt) muss ein eigenes WireGuard-Interface erstellt werden. Es ist aber möglich, in einer WireGuard-Konfiguration mehrere Peers anzugeben.

1.1.1 Verbinden Sie sich per Webinterface mit der Unified Firewall und wechseln in das Menü Netzwerk → WireGuard-Interfaces. Klicken Sie anschließend auf das "Plus-Zeichen", um ein neues WireGuard-Interface zu erstellen.

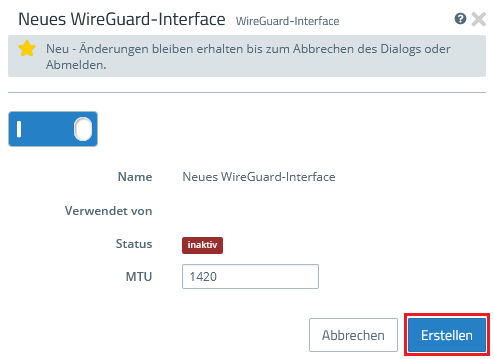

1.1.2 Klicken Sie auf Erstellen, um das Interface anzulegen.

1.2 Konfiguration der WireGuard-Verbindung auf der Unified Firewall:

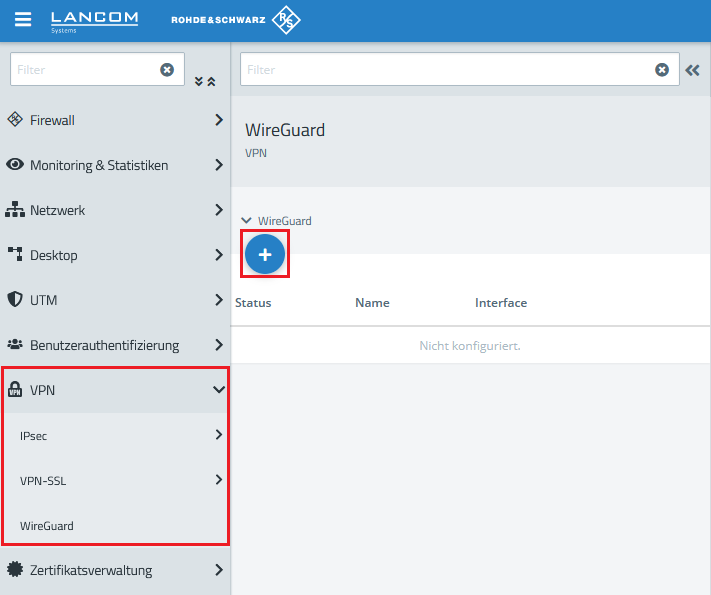

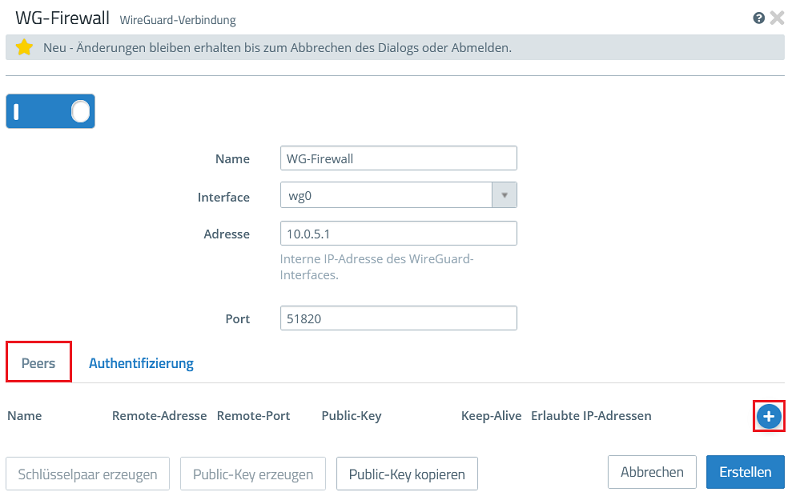

1.2.1 Wechseln Sie in das Menü VPN → WireGuard und klicken auf das "Plus-Zeichen", um eine WireGuard-Verbindung zu erstellen.

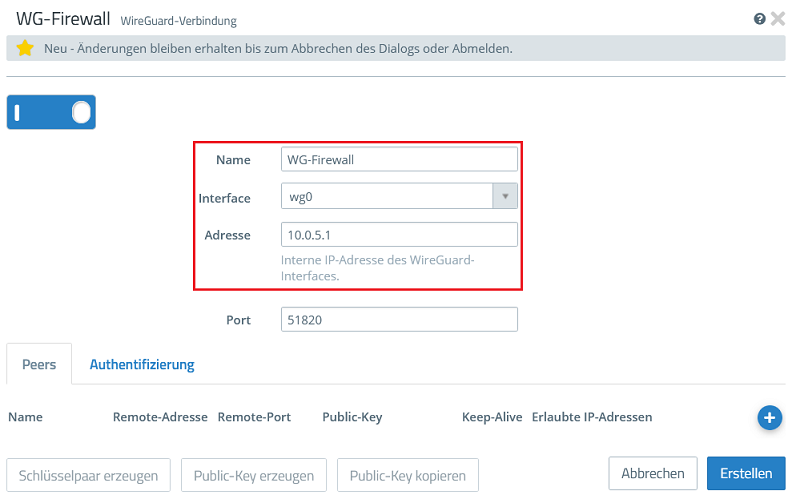

1.2.2 Passen Sie die folgenden Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen für die WireGuard-Verbindung (in diesem Beispiel WG-Firewall).

- Interface: Wählen Sie im Dropdownmenü das in Schritt 1.1 erstellte WireGuard-Interface aus.

- Adresse: Vergeben Sie eine IP-Adresse aus einem bisher nicht verwendeten IP-Adressbereich (in diesem Beispiel 10.0.5.1).

Der Port zählt bei Erstellen mehrerer Wireguard-Verbindungen automatisch hoch.

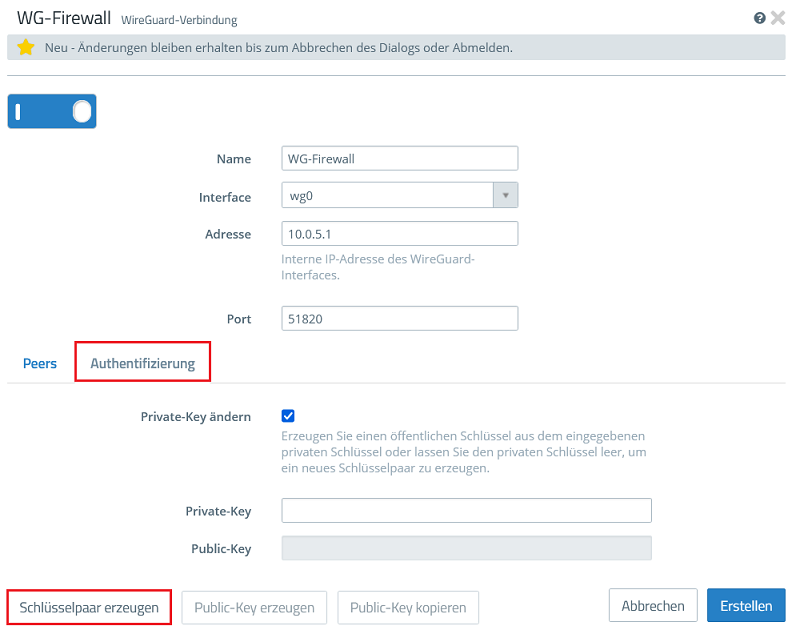

1.2.3 Wechseln Sie in den Reiter Authentifizierung und klicken auf die Schaltfläche Schlüsselpaar erzeugen. Dadurch werden der Private-Key und der Public-Key automatisch erzeugt.

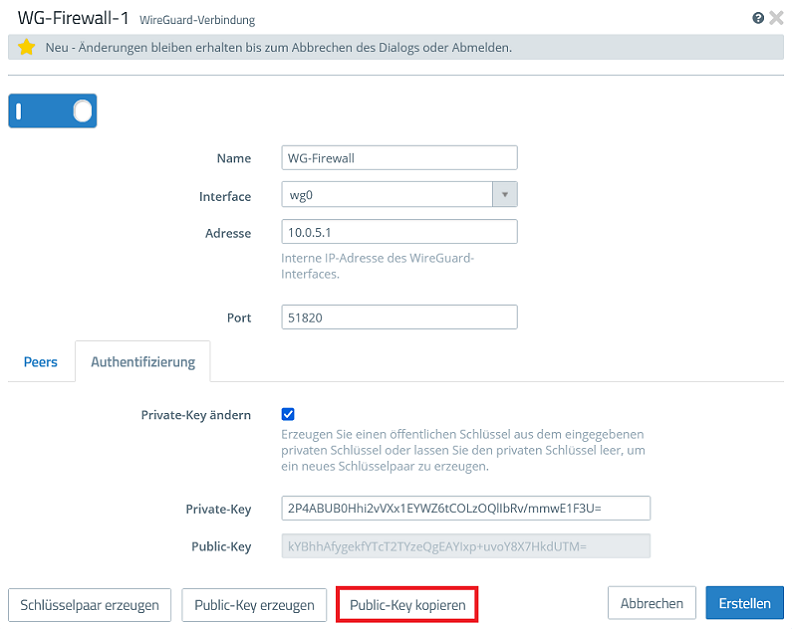

1.2.4 Klicken Sie auf Public-Key kopieren und speichern diesen in einer Text-Datei ab.

1.2.5 Wechseln Sie zurück auf den Reiter Peers und klicken auf das "Plus-Zeichen", um die Verbindungs-Parameter für die Gegenseite anzugeben.

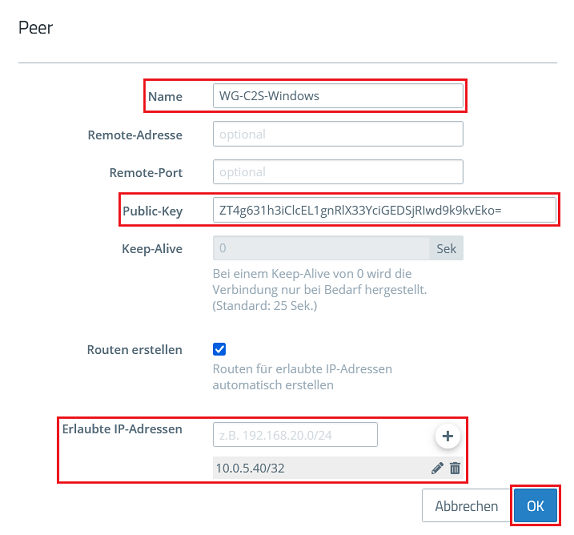

1.2.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Name: Vergeben Sie einen aussagekräftigen Namen für die Verbindung zur Gegenseite (in diesem Beispiel WG-C2S-Windows).

- Public-Key: Tragen Sie den im WireGuard Windows Client kopierten Public-Key ein (siehe Schritt 2.2).

- Erlaubte IP-Adressen: Tragen Sie die in Schritt 2.3 vergebene IP-Adresse des WireGuard Windows Clients in CIDR-Schreibweise (Classless Inter Domain Routing) ein, welche über die WireGuard-Verbindung mit den lokalen Netzwerken kommunizieren soll (in diesem Beispiel 10.0.5.40/32).

Es können mehrere Peers in einer WireGuard-Konfiguration hinterlegt werden (diese können auch parallel aufgebaut werden). So können mehrere WireGuard-Clients angebunden werden, ohne dass für jeden Client eine eigene Konfiguration erstellt werden muss.

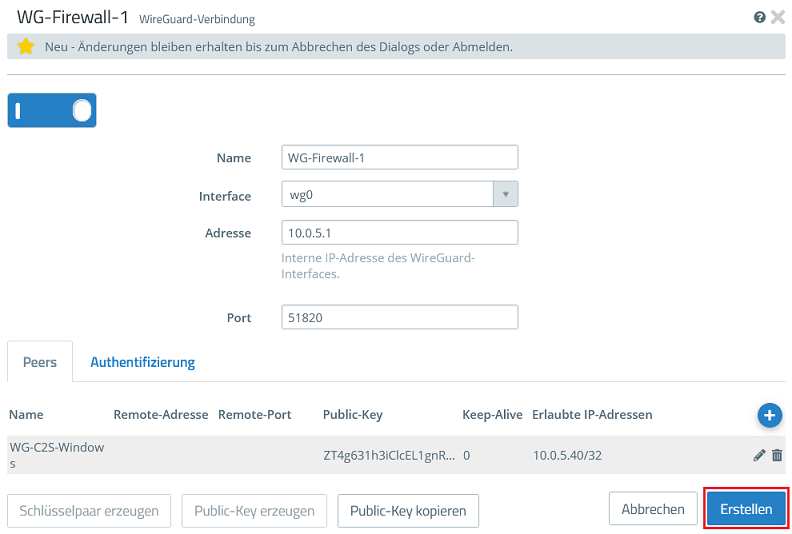

1.2.7 Klicken Sie abschließend auf Erstellen.

1.3 Datenverkehr zwischen dem lokalen Netzwerk und dem WireGuard-Netzwerk erlauben:

Wiederholen Sie die folgenden Schritte für jedes weitere lokale oder entfernte Netzwerk, welches über den WireGuard-Tunnel kommunizieren soll.

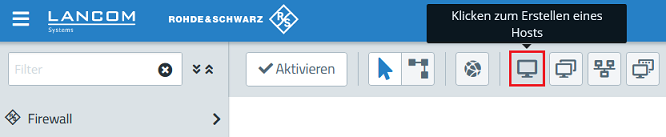

1.3.1 Klicken Sie auf das Symbol zum Erstellen eines Hosts.

1.3.2 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

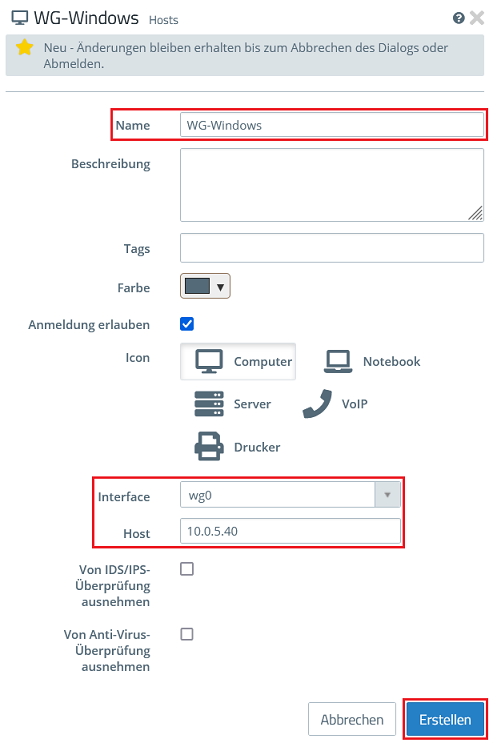

- Name: Vergeben Sie einen aussagekräftigen Namen für den Host (in diesem Beispiel WG-Windows).

- Interface: Wählen Sie im Dropdown-Menü das in Schritt 1.1 erstellte WireGuard-Interface aus.

- Netzwerk-IP: Klicken Sie in das Feld, damit die in Schritt 1.2.6 unter Erlaubte IP-Adressen hinterlegte IP-Adresse angezeigt wird und wählen dieses aus (in diesem Beispiel 10.0.5.40).

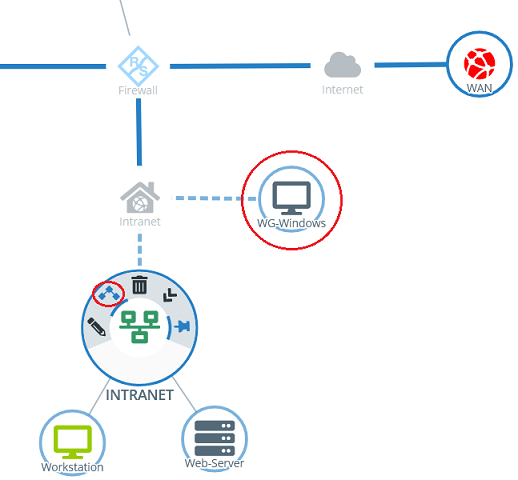

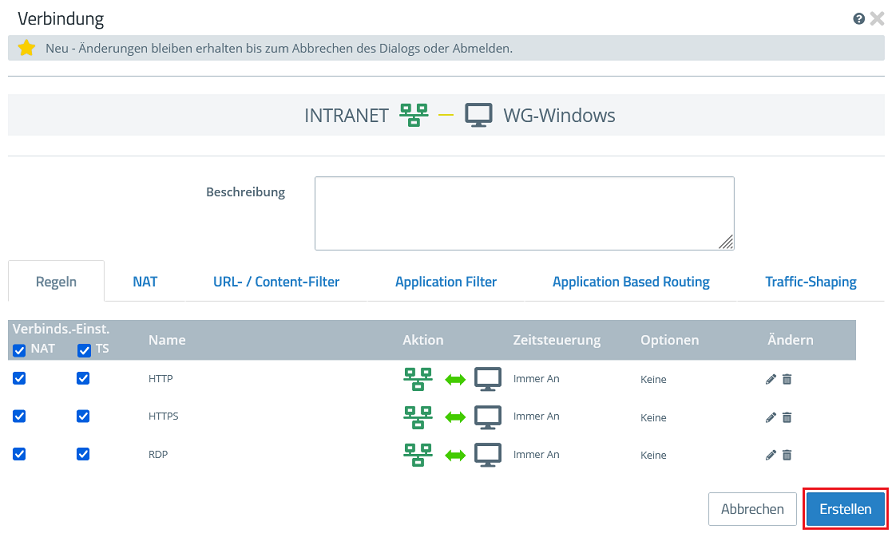

1.3.3 Klicken Sie auf dem Desktop auf das Objekt für das lokale Netzwerk (in diesem Beispiel INTRANET), wählen das Verbindungs-Werkzeug aus und klicken auf das Objekt für den in Schritt 1.3.2 erstellten WireGuard-Host.

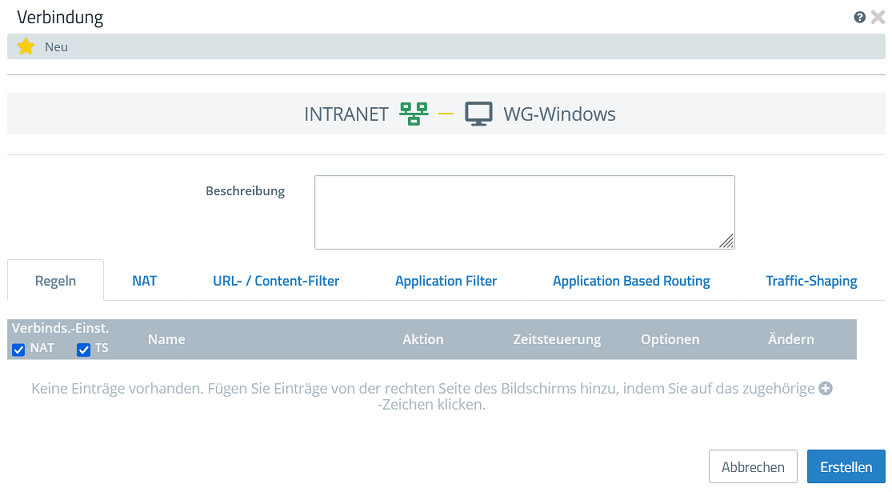

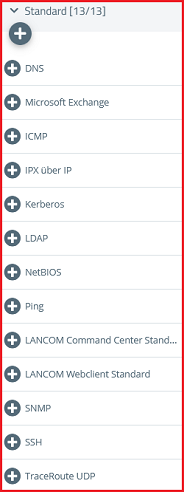

1.3.4 Fügen Sie die für die Kommunikation erforderlichen Protokolle hinzu.

1.3.5 Klicken Sie auf Erstellen, damit die Verbindungs-Regeln angelegt werden.

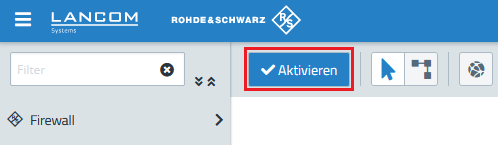

1.3.6 Klicken Sie abschließend auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

2. Konfiguration des WireGuard Windows Client:

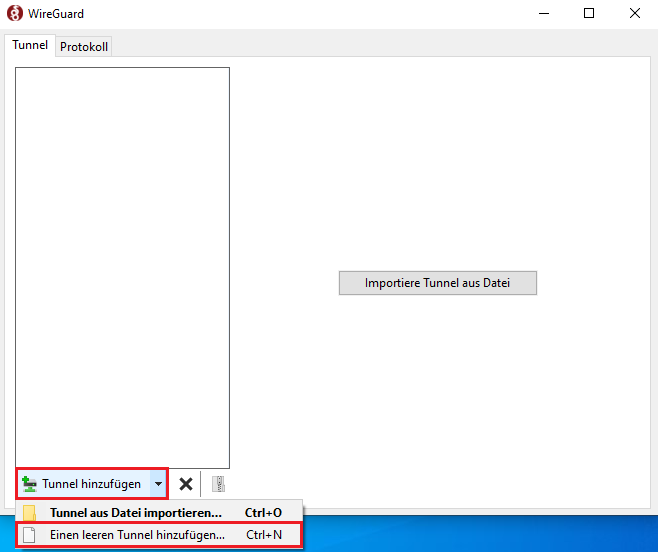

2.1 Starten Sie den WireGuard-Client in Windows und klicken auf Tunnel hinzufügen → Einen leeren Tunnel hinzufügen.

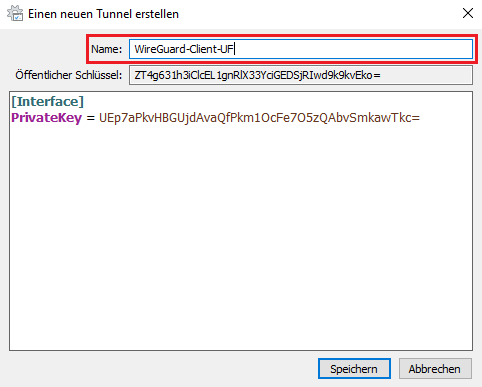

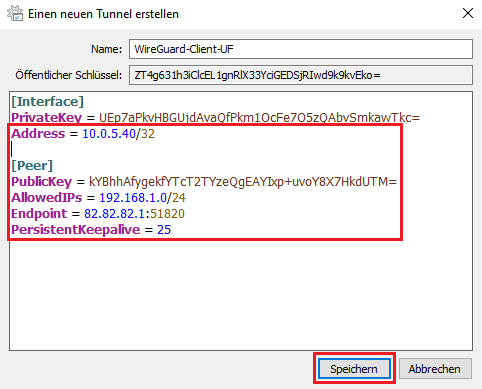

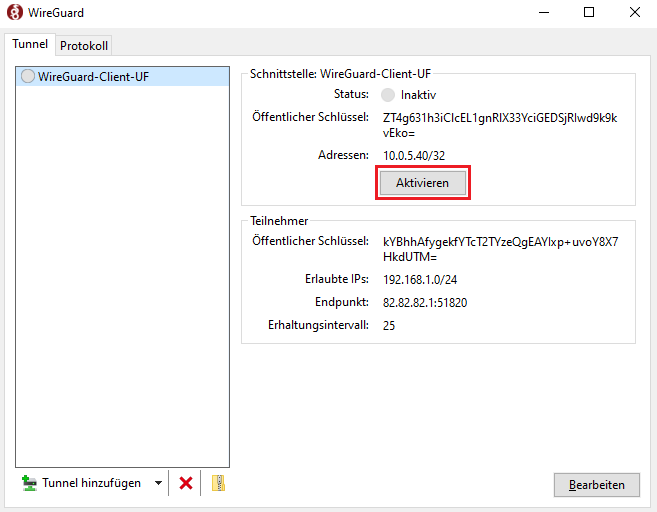

2.2 Vergeben Sie einen aussagekräftigen Namen für den Tunnel (in diesem Beispiel WireGuard-Client-UF) und speichern den Öffentlichen Schlüssel (Public Key) in einer Text-Datei ab.

Der Private Key und Public Key werden automatisch generiert.

2.3 Ergänzen Sie die Konfigurations-Datei, indem Sie die Schablone einfügen und die Parameter anpassen. Klicken Sie anschließend auf Speichern:

- Address: Vergeben Sie eine IP-Adresse in CIDR-Schreibweise die Sie in Schritt 1.2.6 für den WireGuard-Client vergeben haben (in diese Beispiel 10.0.5.40/32).

- PublicKey: Tragen Sie den in Schritt 1.2.4 kopierten Public Key der Unified Firewall ein.

- AllowedIPs: Tragen Sie ein IP-Netzwerk der Unified Firewall in CIDR-Schreibweise ein, mit dem der WireGuard-Client kommunizieren soll (in diesem Beispiel 192.168.1.0/24). Es können auch mehrere Netzwerke eingetragen werden, indem diese durch ein Komma voneinander separiert werden (z.B. 192.168.1.0/24, 192.168.2.0/24).

- Endpoint: Tragen Sie die IP-Adresse oder den DNS-Namen der Unified Firewall im Internet sowie den verwendeten Port in der Syntax <IP-Adresse oder DNS-Name der Unified Firewall im Internet>:<WireGuard Port> (in diesem Beispiel 81.81.81.1:51820).

- PersistentKeepalive: Tragen Sie den Wert 25 ein, damit der WireGuard-Client die Verbindung 25 Sekunden ohne Datenverkehr aufrecht erhält.

Schablone zum Ergänzen der Konfigurations-Datei:

Address = <IP-Adresse>

[Peer]

PublicKey = <Public Key>

AllowedIPs = <IP-Netzwerk>

Endpoint = <IP-Adresse>:<Port>

PersistentKeepalive = 25

2.4 Klicken Sie auf Aktivieren, damit die WireGuard-Verbindung aufgebaut wird.